继续对Fortify的漏洞进行总结,本篇主要针对 Open Redirect(开放式重定向) 的漏洞进行总结,如下:

1.1、产生原因:

通过重定向,Web 应用程序能够引导用户访问同一应用程序内的不同网页或访问外部站点。应用程序利用重定向来帮助进行站点导航,有时还跟踪用户退出站点的方式。当 Web 应用程序将客户端重定向到攻击者可以控制的任意 URL 时,就会发生 Open redirect 漏洞。

攻击者可以利用 Open redirect 漏洞诱骗用户访问某个可信赖站点的 URL,并将他们重定向到恶意站点。攻击者通过对 URL 进行编码,使最终用户很难注意到重定向的恶意目标,即使将这一目标作为 URL 参数传递给可信赖的站点时也会发生这种情况。因此,Open redirect 常被作为钓鱼手段的一种而滥用,攻击者通过这种方式来获取最终用户的敏感数据。

例 1:以下 JSP 代码会在用户打开链接时,指示用户浏览器打开从 dest 请求参数中解析的 URL。

<%

...

String strDest = request.getParameter("dest");

pageContext.forward(strDest);

...

%>

如果受害者收到一封电子邮件,指示该用户打开 "http://trusted.example.com/ecommerce/redirect.asp?dest=www.wilyhacker.com" 链接,用户有可能会打开该链接,因为他会认为这个链接将转到可信赖的站点。然而,一旦用户打开该链接,上面的代码会将浏览器重定向至 "http://www.wilyhacker.com"。 很多用户都被告知,要始终监视通过电子邮件收到的 URL,以确保链接指向一个他们所熟知的可信赖站点。尽管如此,如果攻击者对目标 URL 进行 16 进制编码:

"http://trusted.example.com/ecommerce/redirect.asp?dest=%77%69%6C%79%68%61%63%6B%65%72%2E%63%6F%6D",那么,即使再聪明的最终用户也可能会被欺骗,打开该链接。

1.2、修复方案:

Fortify提供方案:

不应当允许未验证的用户输入控制重定向机制中的目标 URL。而应采用间接方法:创建一份合法 URL 列表,用户可以指定其中的内容并且只能从中进行选择。利用这种方法,就绝不会直接使用用户提供的输入来指定要重定向到的 URL。

例 2:以下代码引用了一个通过有效 URL 传播的数组。用户单击的链接将通过与所需 URL 对应的数组索引来传递。

<%

...

try {

int strDest =

Integer.parseInt(request.getParameter("dest"));

if((strDest >= 0) && (strDest <= strURLArray.length -1 ))

{

strFinalURL = strURLArray[strDest];

pageContext.forward(strFinalURL);

}

}catch (NumberFormatException nfe) {

// Handle exception

...

}

...

%>

但在某些情况下,这种方法并不可行,因为这样一份合法 URL 列表过于庞大、难以跟踪。这种情况下,有一种类似的方法也能限制用于重定向用户的域,这种方法(黑名单)至少可以防止攻击者向用户发送恶意的外部站点。

实际解决方案:

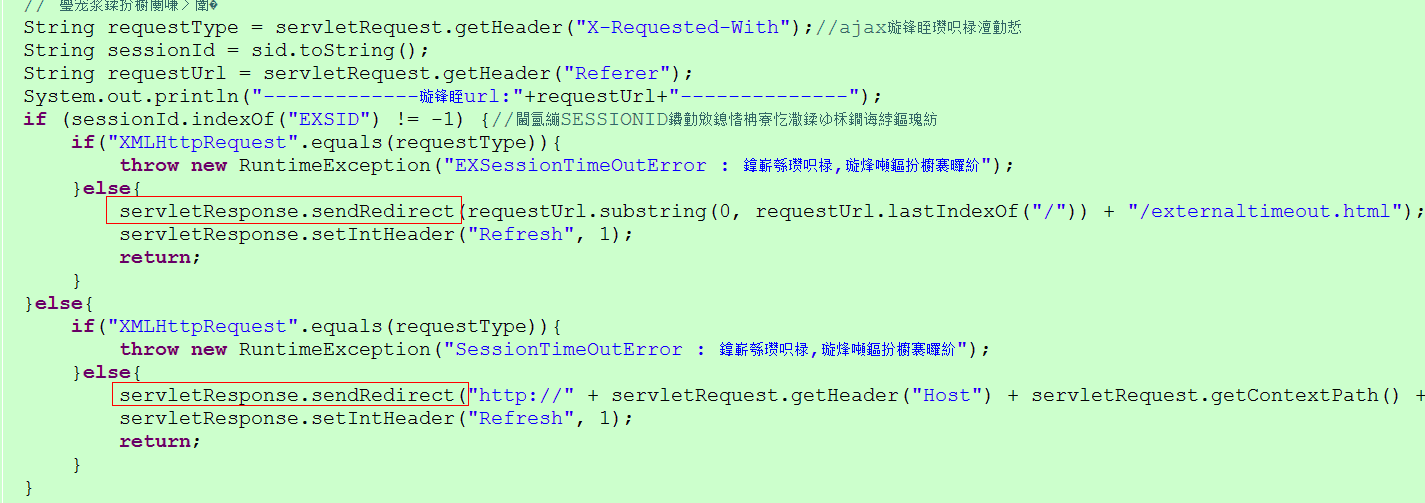

图1.2.1:使用重定向的方式跳转页面

将原有的sendRedirect()跳转方法替换成setStatus()方法进行跳转。

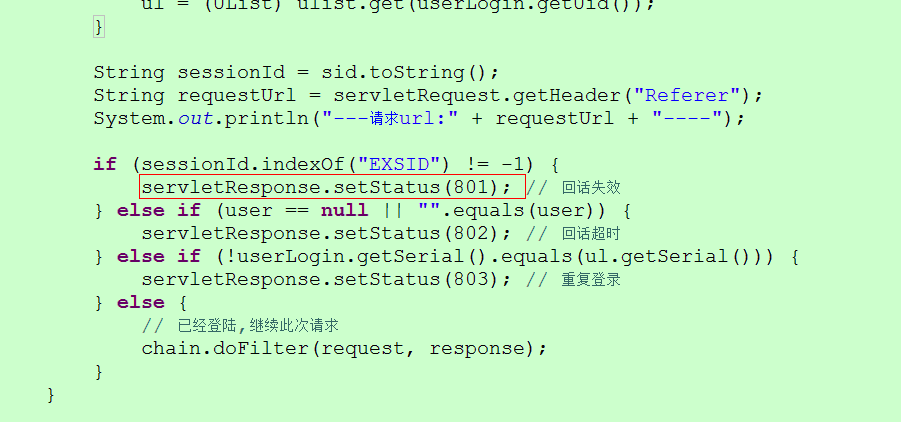

图1.2.2:调用setStatus()方法返回自定义状态码

在js 文件中对setStatus()方法返回的状态码进行对应页面的跳转。

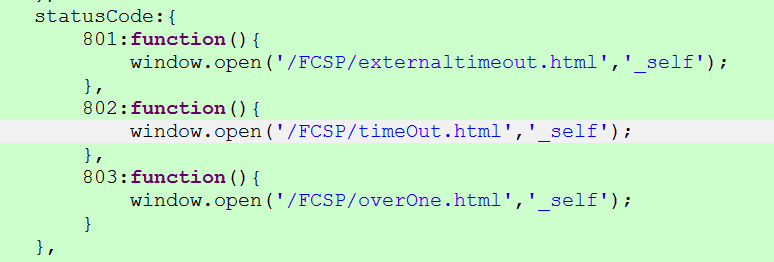

图1.2.3:根据setStatus()方法返回的状态码跳转到指定页面