系统默认的iptables规则

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT iptables -A INPUT -p icmp -j ACCEPT iptables -A INPUT -i lo -j ACCEPT iptables -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT iptables -A INPUT -j REJECT --reject-with icmp-host-prohibited iptables -A FORWARD -j REJECT --reject-with icmp-host-prohibited

vim iptables.sh 拷贝一下内容,具体按实际生产需求修改,此脚本默认丢弃INPUT流量,放行OUTPUT链流量,丢弃FORWARD流量;

#清空规则(不加-t 默认清空filter所有链(chain)规则) #语法: iptables -t 表 -F INPUT(OUTPUT/FORWARD....) #修改指定链的默认规则 iptables -t filter -P FORWARD DROP (表示将FORWARD链中的默认动作改为DROP) #清除链的计数器 iptables -t 表 -Z chain #清空filter表所有chain规则 iptables -F #清空自定义链规则 iptables -X #清空nat表所有chain规则 iptables -t nat -F #清空nat表所有自定义链规则 iptables -t nat -X #重置filter表所有chain计数器 iptables -Z

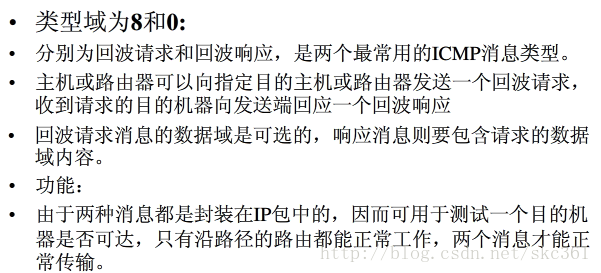

#允许本机访问本机 iptables -A INPUT -i lo -j ACCEPT #添加黑名单方法 #iptables -I INPUT -s 192.168.0.1 -j DROP #屏蔽单个IP的命令 #iptables -I INPUT -s 192.168.1.0/24 -j DROP #封IP段即从192.168.1.0到192.168.1.254的命令 #允许172.16.20.0 192.168.2.0/24 ssh访问进来 iptables -A INPUT -s 172.16.20.0/24 -p tcp --dport 22 -j ACCEPT iptables -A INPUT -s 192.168.2.0/24 -p tcp --dport 22 -j ACCEPT #允许https通行 iptables -A INPUT -p tcp --dport 443 -j ACCEPT #允许http访问服务器,已经存在的链接不断开 iptables -A INPUT -p tcp --dport 80 -m state --state NEW,ESTABLISHED -j ACCEPT #允许已经建立的链接继续通行 iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT #允许ping(允许ping进来) #iptables -A INPUT -p icmp --icmp-type 8 -j ACCEPT #允许ping(允许ping出去) #iptables -A INPUT -p icmp --icmp-type 0 -j ACCEPT #设置INPUT链默认丢弃 iptables -P INPUT DROP #设置OUTPUT链默认允许 iptables -P OUTPUT ACCEPT #设置默认丢弃FORWARD链 iptables -P FORWARD DROP #防止各种攻击 iptables -A FORWARD -p icmp -icmp-type echo-request -m limit -limit 1/s -j ACCEPT iptables -A FORWARD -p tcp --tcp-flags SYN,ACK,FIN,RST RST -m limit --limit 1/s -j ACCEPT iptables -A INPUT -p tcp -m state --state ESTABLISHED,RELATED -j ACCEPT iptables -A INPUT -p tcp --syn -m limit --limit 12/s --limit-burst 24 -j ACCEPT iptables -A INPUT -p tcp --dport 80 -m recent --name BAD_HTTP_ACCESS --update --seconds 60 --hitcount 20 -j REJECT iptables -A INPUT -p tcp --dport 80 -m recent --name BAD_HTTP_ACCESS --set -j ACCEPT #允许本机访问192.168.7.2的ftp服务器 iptables -A INPUT -s 192.168.7.2 -p tcp -m multiport --dports 20,21 -m state --state NEW -j ACCEPT iptables -A INPUT -s 192.168.7.2 -p tcp -m state --state NEW -m tcp --dport 21 -j ACCEPT iptables -A INPUT -s 192.168.7.2 -p tcp -m tcp --dport 30001:31000 -j ACCEPT #保存iptables service iptables save 或者用iptables-save > /etc/sysconfig/iptables chkconfig iptables on ——添加开机启动 service iptables restart——重启iptables服务,其实不需要重启立即生效 日志信息查看 more /proc/net/nf_conntrack