20155318 《网络攻防》Exp6 信息搜集与漏洞扫描

基础问题

- 哪些组织负责DNS,IP的管理。

- 互联网名称与数字地址分配机构,ICANN机构。其下有三个支持机构,其中地址支持组织(ASO)负责IP地址系统的管理;域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

- 什么是3R信息。

- 3R是指注册人(Registrant)、注册商(Registrar) 以及官方注册局(Registry)

实验步骤

-

whois

-

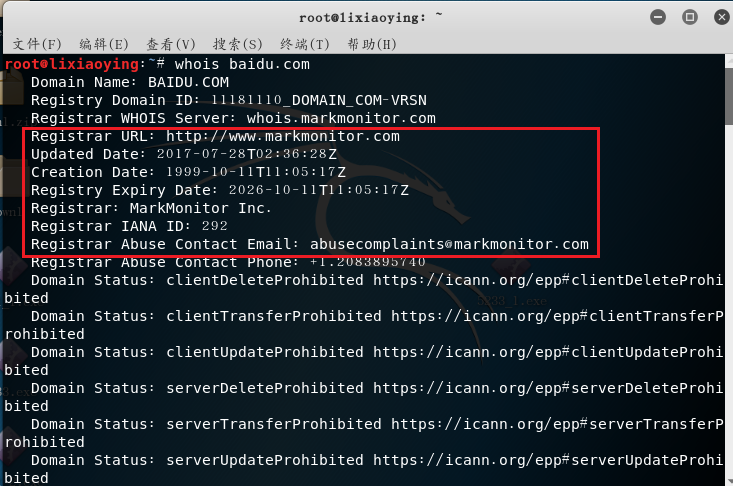

在kali终端输入whois baidu.com就可以查询到百度的3R注册信息

-

-

5台服务器

-

-

注册信息

-

-

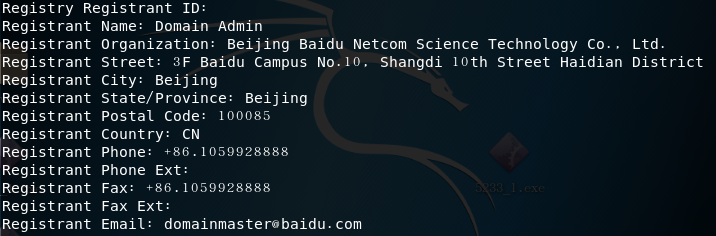

管理者相关信息

-

-

tech

-

-

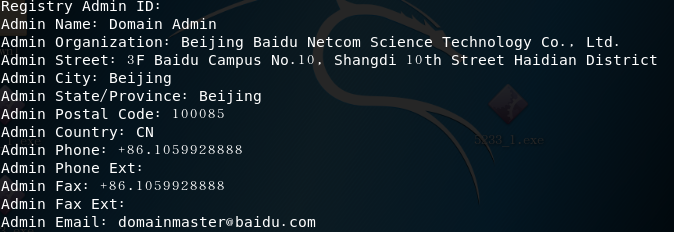

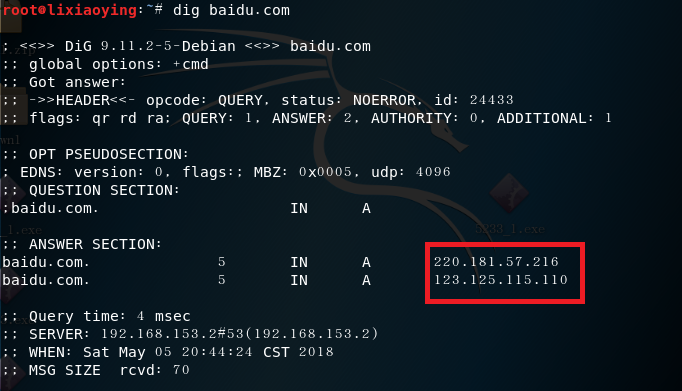

nslookup+dig

-

在kali上输入命令

dig 网址或nslookup 网址,可以查看到网址对应的IP地址 -

-

-

IP查询

-

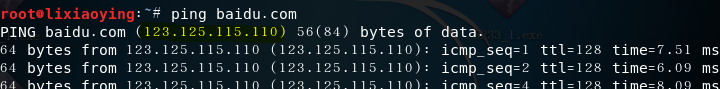

想要知道一个网址的ip地址可以直接ping一下它,以baidu为例

-

-

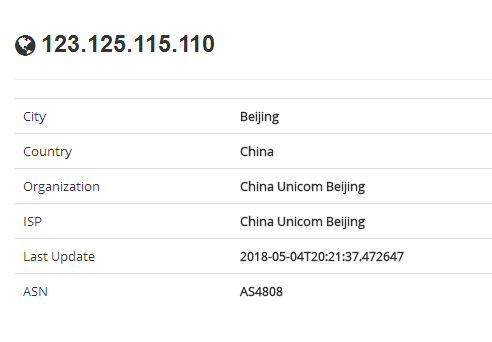

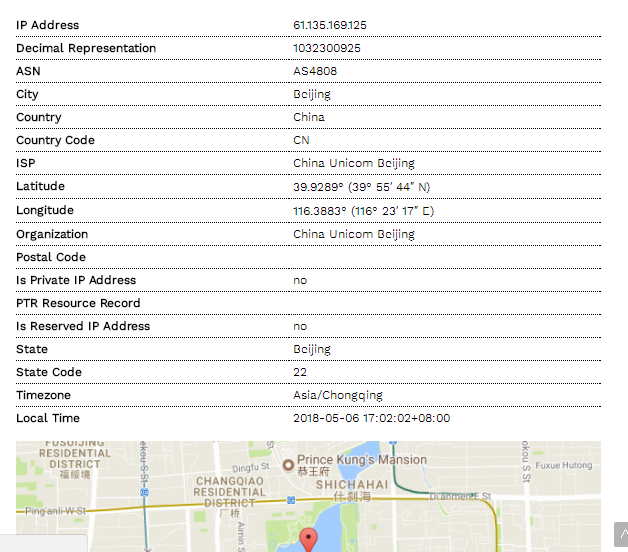

使用IP2Location地理位置查询得到查询结果

-

-

使用shodan搜索到这几个IP地址的对应具体信息

-

-

-

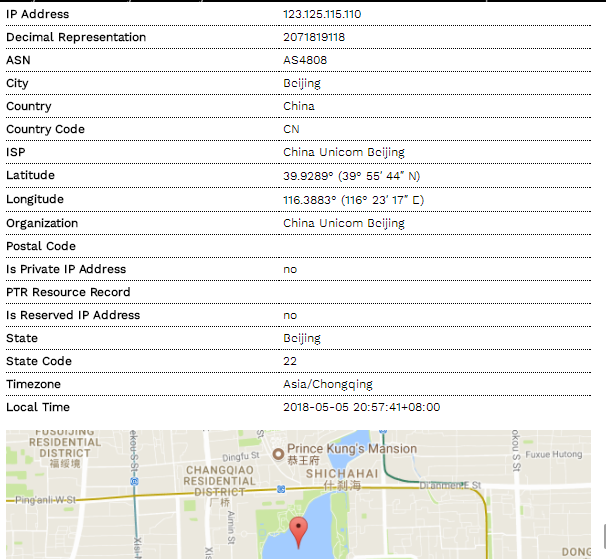

使用IP反域名查询地理位置

-

-

-

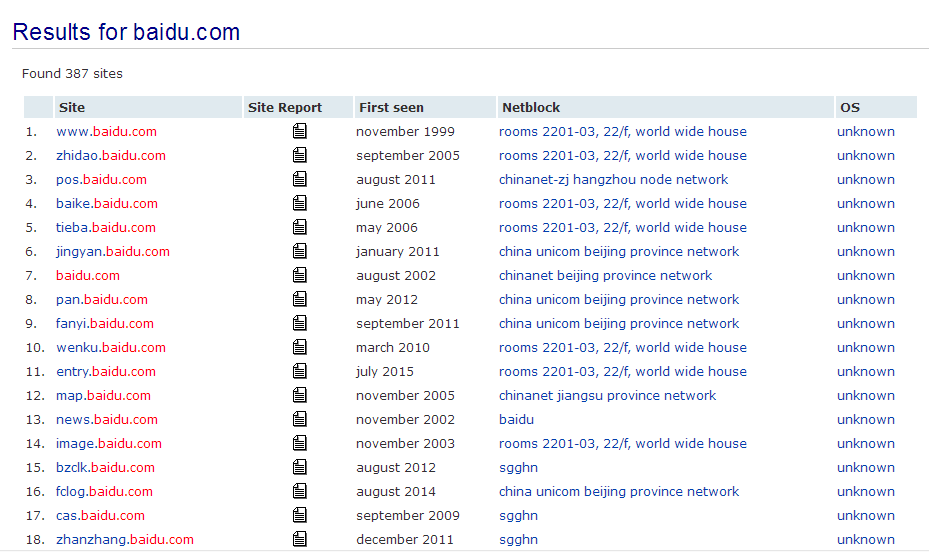

netcraft来进行查询

-

-

通过搜索引擎进行信息搜集

-

dir_scanner暴力猜解

-

使用

auxiliary/scanner/http/dir_scanner模块, -

用

show options查看该模块需要设置的参数 -

并进行设置

set RHOSTS www.baidu.com -

set THREADS 100 -

exploit后

-

-

找到连接成功的IP

-

-

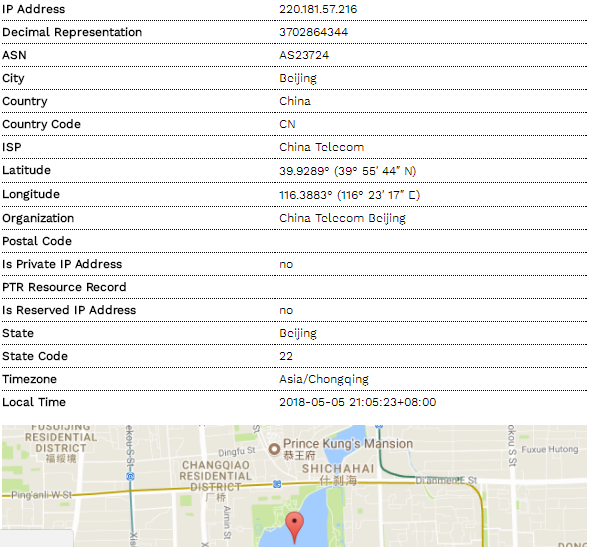

进行IP反向查找,得到如下信息

-

-

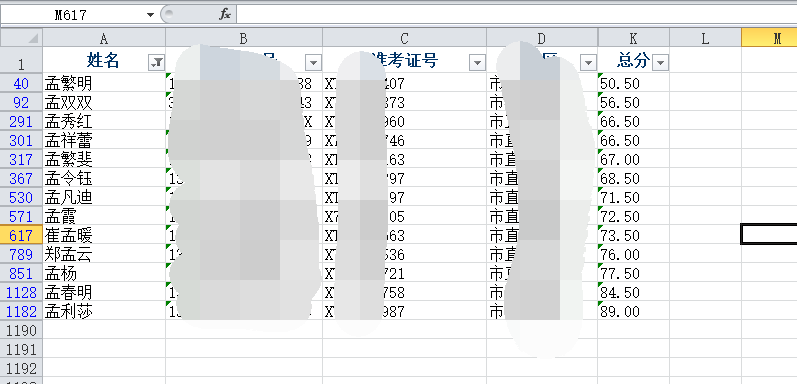

搜索特定类型的文件

-

输入

filetype:xls 姓名 site:edu.cn,可以看到搜索到相关信息 -

-

-

网络真的毫无隐私可言啊,害怕……

-

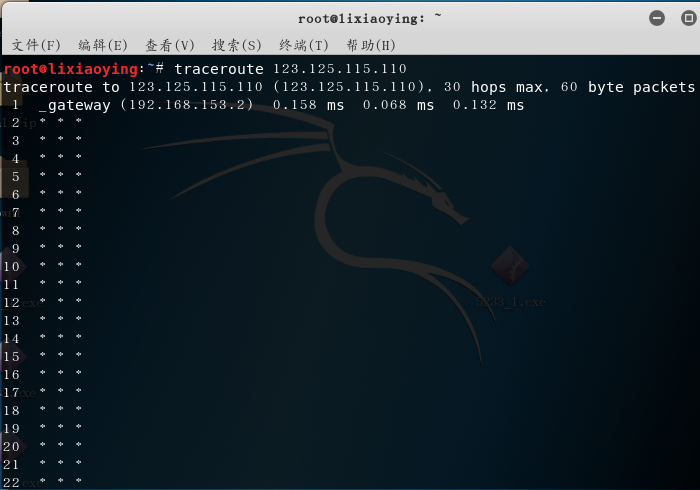

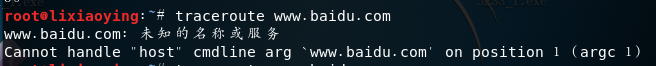

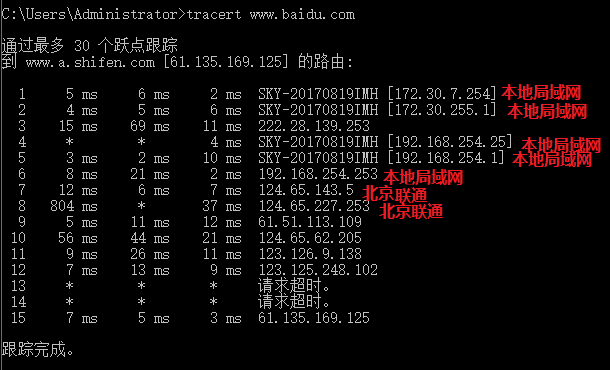

tracert路由探测

-

在Linux下使用traceroute命令探测到百度经过的路由:

-

-

由于虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来,将网络连接模式换成桥接模式后显示无法联网

-

-

因此在windows下尝试tracert命令进行探测

-

-

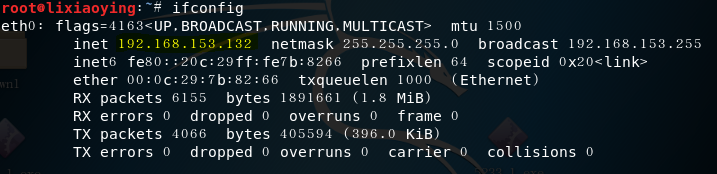

nmap扫描

-

查看了本机IP

-

-

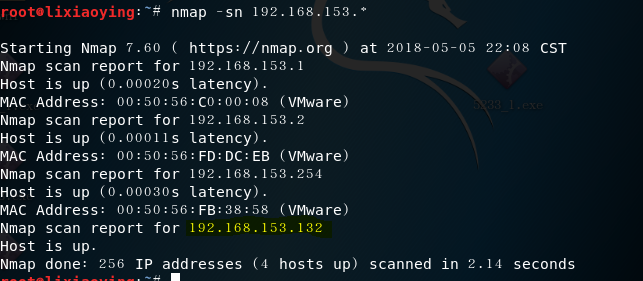

用namp进行扫描,定好范围后扫描到自己的主机

-

-

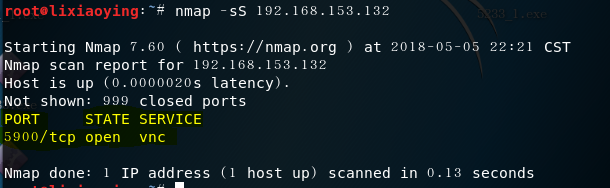

使用TCP/SYN方式对自己的kali机进行扫描

-

-

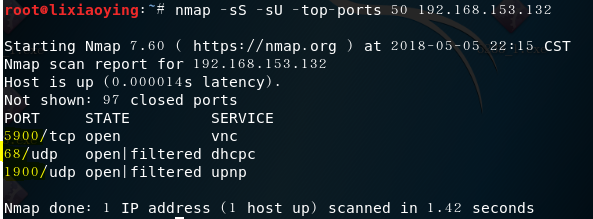

在Kali终端下输入

nmap -sS -sU -top-ports 50 IP地址去扫描tcp和udp最有可能开放的50个端口,我的开放了5900、68、、1900三个端口 -

-

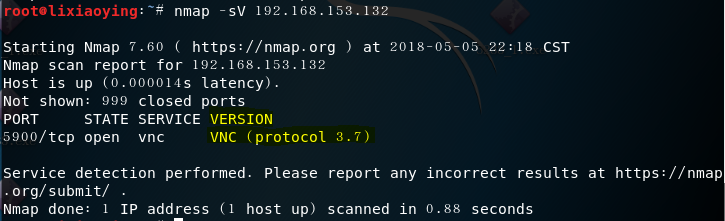

在Kali终端下输入

nmap -sV IP地址可以查到目标主机的服务版本号 -

-

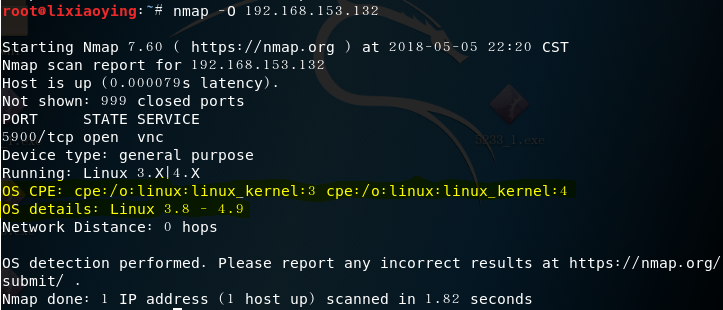

在Kali终端下输入

nmap -O IP地址检测目标主机的操作系统 -

-

漏洞扫描

-

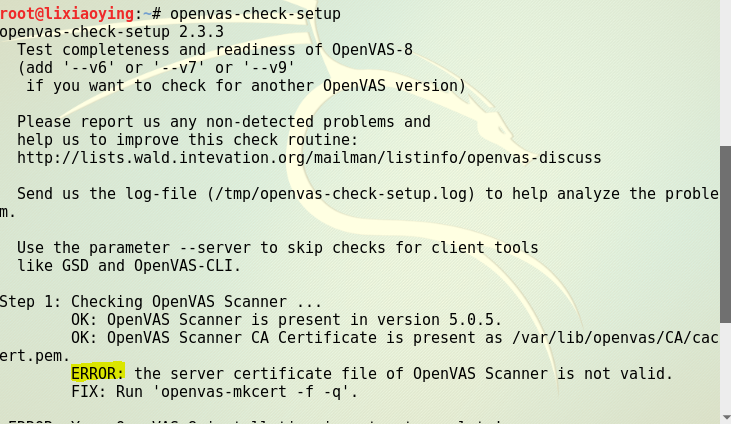

openvas配置,在Kali中输入

openvas-check-setup来查看openvas的安装状态 -

-

有错误提示,按照下方的FIX操作,直到出现

-

-

输入

openvasmd --user=admin --new-password=20155318命令添加用户账号admin和密码(学号) -

输入openvas-start开启openvas

-

打开网址https://127.0.0.1:9392,输入账号和密码,第一次打开时提示不安全,点Advanced将https://127.0.0.1:9392设置为可信任的站点即可

-

-

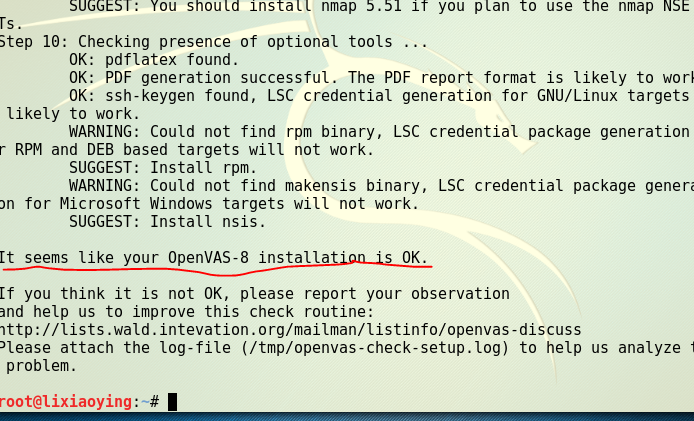

在扫描菜单下找到Tasks

-

-

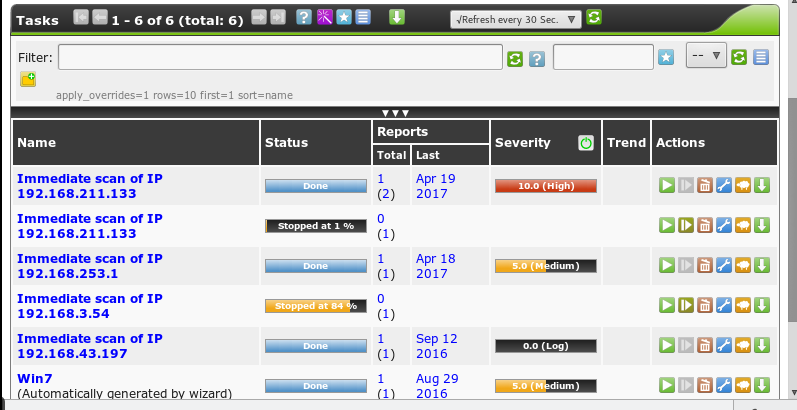

选择选择第一个IP为192.168.221.133的主机,点击done查看漏洞级别及数量,可以看到有4个高危漏洞、5个中等级别漏洞

-

-

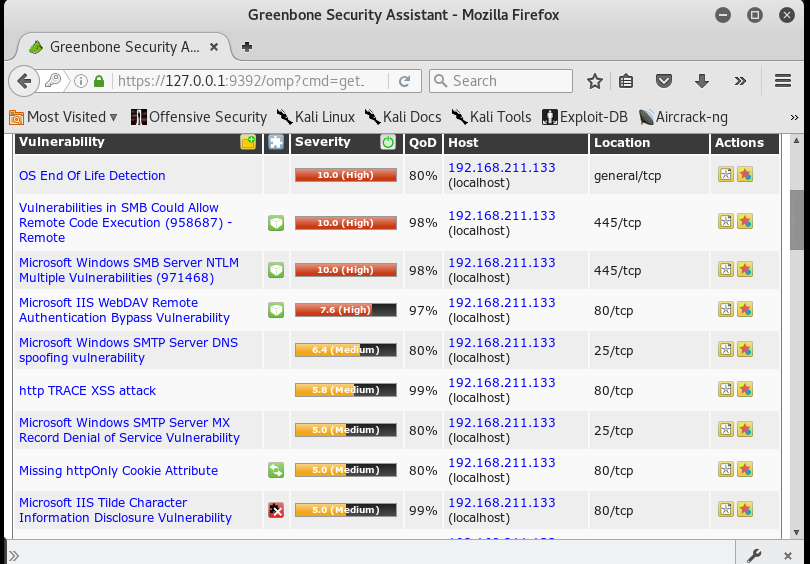

点击其中一个漏洞进行查看

-

-

该漏洞为445端口存在的MS09-001高危漏洞,如果攻击者已创建特制的 SMB数据包并将该数据包发送至受影响的系统,则漏洞可能允许远程执行代码。解决的方案是在Windows Update上进行修补程序或下载并更新补丁。

实验总结和体会

- 这次实验最深的体会就是不要在网上发布一些含有个人信息的文档,通过搜索网站,能很轻易查询到上网的信息,不要给不法分子可乘之机!

- 其次是要时常对自己的电脑进行漏洞扫描,观察是否有安全隐患,避免电脑被入侵。