Kali视频(6-10)

kali信息搜集之主机探测

做什么:用来探测目标主机是否在线

受外在因素影响:入侵检测系统和入侵保护系统——因此,需要考虑这些情况,如WAF。

- netenum命令:可用于查询局域网内存活主机的数量与IP,缺点:无法绕过防火墙。

- fping命令:比netenum命令效果好(包括可达的和不可大的),参数-h(help)可查看帮助。

- ARPing命令:探测MAC地址

- netdiscover命令:探测内网信息

- dmitry命令:获取目标主机详细信息

kali信息搜集之主机扫描

做什么:获取目标主机开放的端口、服务以及主机名、主机操作系统等信息。

什么时候:在主机探测,确定测试目标地址后,做更详细的扫描。

nmap命令

Zenmap是Nmap的图形化界面

万能开关扫描:(什么信息都可以扫描到,时间长)

nmap -A

kali信息搜集之指纹识别

识别什么:操作系统版本和应用版本。进一步检测漏洞。

包含以下方面:

- Banner 抓取:只抓取应用程序指纹识别

- 常规主动指纹识别:使用Nmap 参数-O/-sV

- 被动指纹识别:p0f命令

- CMS识别:

kali信息搜集之协议分析

- SMB分析工具

- SMTP分析

- SSL协议分析:扫描服务器SSL接收的加密方式,公钥等信息。

- wireshark工具

kali信息搜集之OpenVAS安装

做什么:漏洞分析扫描器

包含一个中央服务器和一个图形化的前端。所有代码都符合GPL规范。

《网络攻防技术与实践》第三章教材学习

讲了什么:讲述了网络信息收集技术,总体包括三个方面:

- 网络踩点

- 网络扫描

- 网络查点

网络踩点

主要包括:

- Web信息搜索与挖掘:web信息搜索需要借助google搜索引擎的使用

- DNS与IP查询:DNS与IP查询的重点主要在于寻找whois信息,以及dns到ip地址的映射。

- 网络拓扑侦查:对目标网络的拓扑结构进行更加详细的侦查

网络扫描

包括:

- 主机扫描

- 端口扫描

- 系统类型及网络服务类型探查

- 漏洞扫描

网络查点

定义:攻击者利用网络踩点和扫描技术后,成功发现活跃主机目标、运行服务即已知安全漏洞,针对已知的弱点,寻找真正可以攻击的入口,这个攻击过程就是网络查点。

《网络攻防技术与实践》第三章教材作业(P115):

1、通过谷歌搜索自己的qq号以及昵称,可以搜索到一些信息,但是并没有涉及到隐私和敏感信息。

2、

查看目标靶机是否存活(nmap -sP

查看目标靶机操作系统的版本(nmap -O

查看目标靶机网络服务类型(nmap -sV

以上内容都在实验课上都做过了,这里不在贴图。

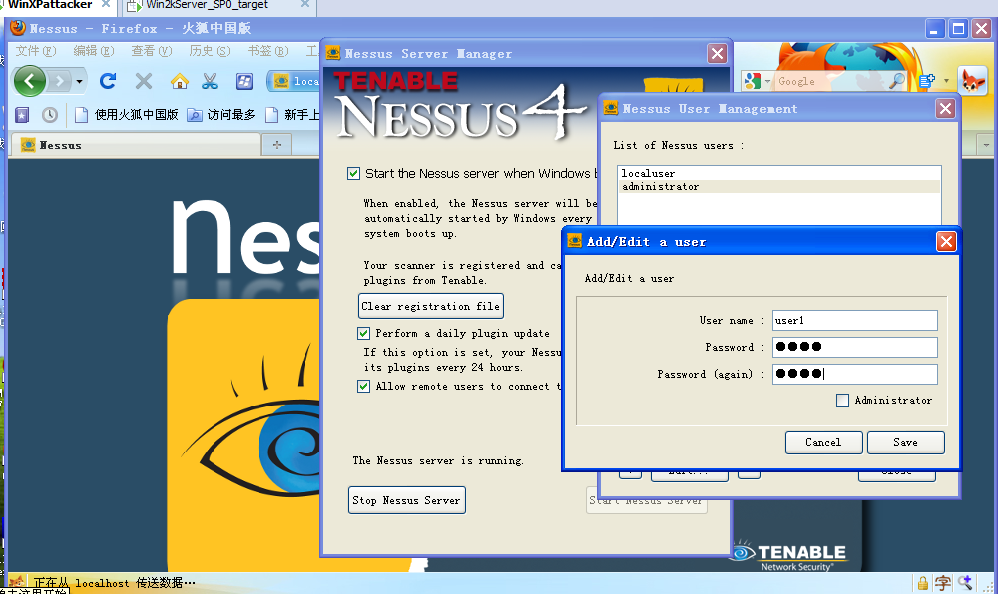

3、原本想在kali上安装nessus,但是下载不下来,后来又想从实体机上下下来拷贝到虚拟机中,结果VMTools不行,弄了很久,还是不行,只好使用WindowsXPattacker中的nessus来完成本次实验。

1)添加用户

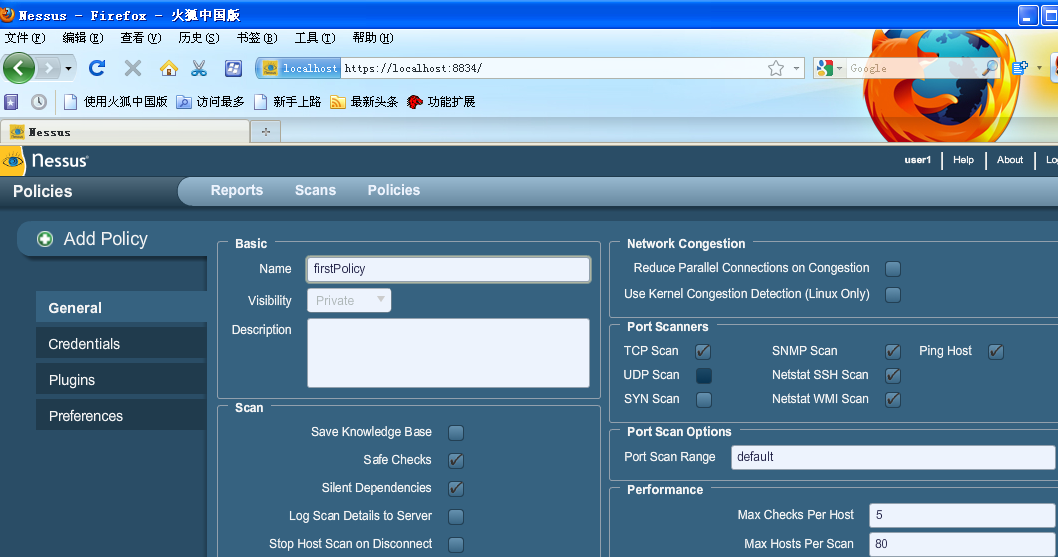

2)再用刚才添加的用户名和密码登陆即可

3)添加策略policy

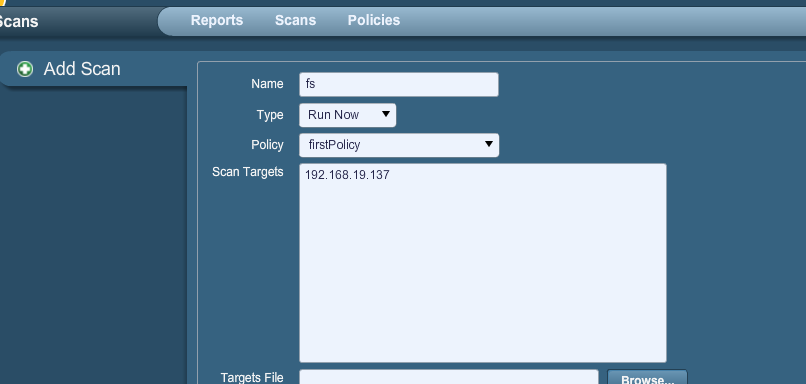

4)点击Scan

5)结果如下:

注意:在实验一开始要先打开服务器端,再打开客户端时,由于证书时间到期了,需要调整时间