1.什么是重放攻击?

顾名思义,重复的会话请求就是重放攻击。

可能是因为用户重复发起请求,也可能是因为请求被攻击者获取,然后重新发给服务器。

附上详细的解释:http://blog.csdn.net/kiritow/article/details/51811844(参考例子)

2.安装burpsuite

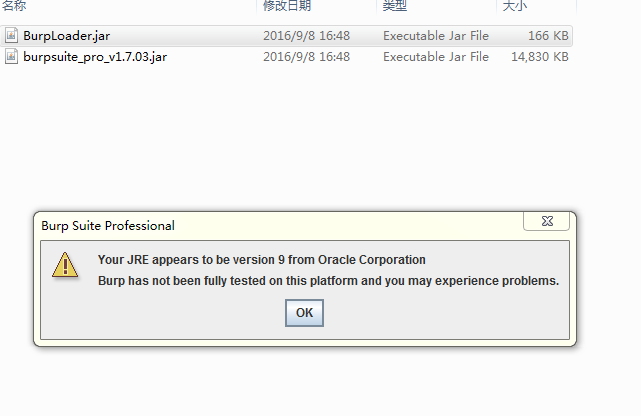

下载下来的文件是.jar包,因此需要JDK,由于之前已经下载了9.0的版本,出现了以下情况:

软件不支持9.0,因此以下内容都在虚拟机中实现,并下载jdk8.0.

具体安装过程这里不细说了,附上链接:http://www.mamicode.com/info-detail-563355.html

3.使用burpsuite实现重放攻击

burpsuite这个软件详细使用不说了,这里只说Repeater这个部分

详细内容附上链接:http://www.cnblogs.com/nieliangcai/p/6692296.html

Burp Repeater(中继器)是用于手动操作和补发个别HTTP请求,并分析应用程序的响应一个简单的工具。您可以发送一个内部请求从Burp任何地方到Repeater(中继器),修改请求并且发送它。

您可以使用中继器用于各种目的,如改变参数值来测试输入为基础的漏洞,发出以特定的顺序要求,以测试逻辑缺陷,并可以多次重发从Burp Scanning results(扫描结果)的要求手动验证报告的问题。

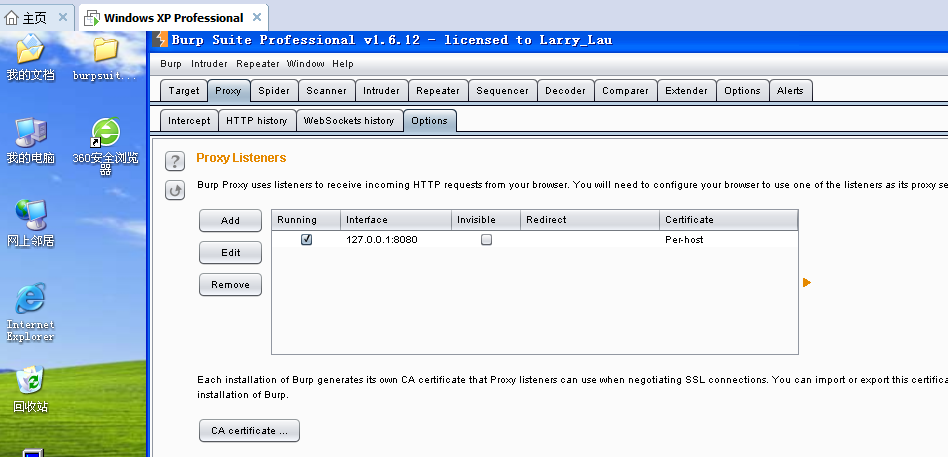

在使用burpsuite之前,需要进行设置:

浏览器设置

burpsuite设置

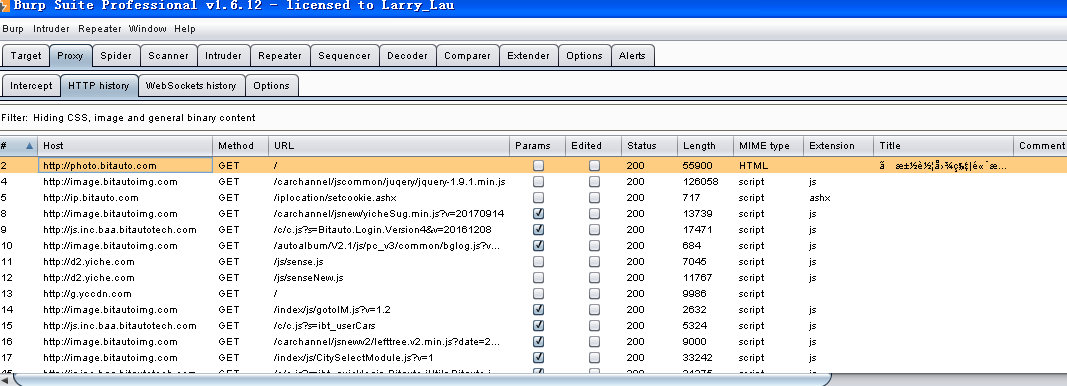

现在可以使用burpsuite进行重放攻击了(以http://beijing.bitauto.com/为例)

点击网站上的图片一栏,如下图所示:

此时burpsuite抓的数据包

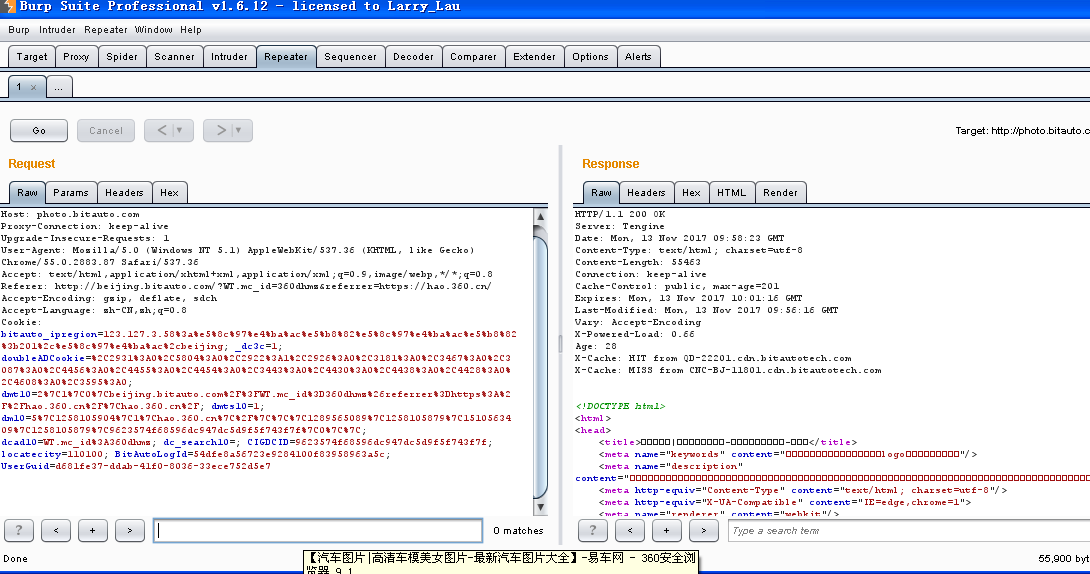

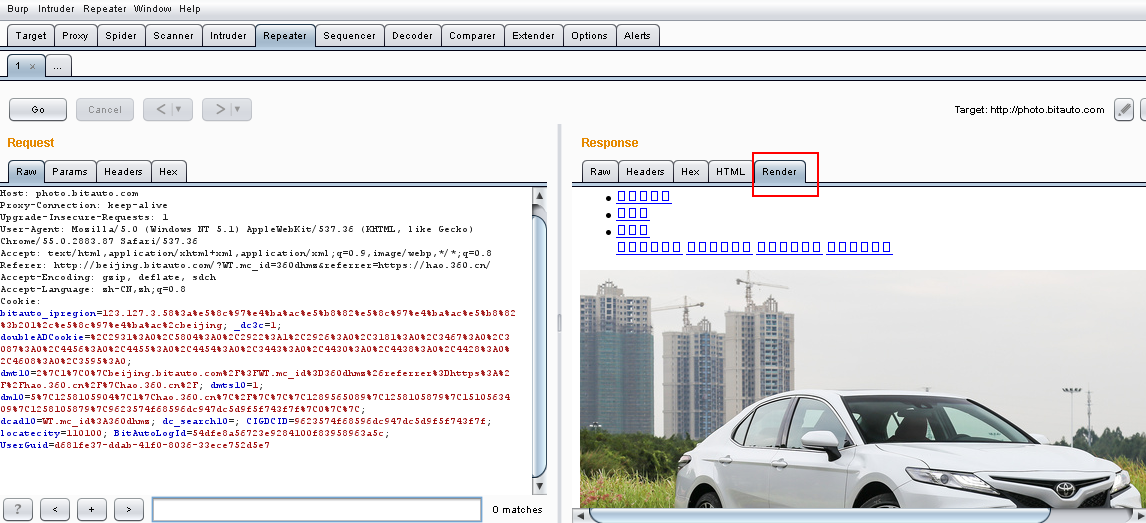

对第一个数据包进行重放攻击,右键send to repeater,

可以点击render,查看具体情况

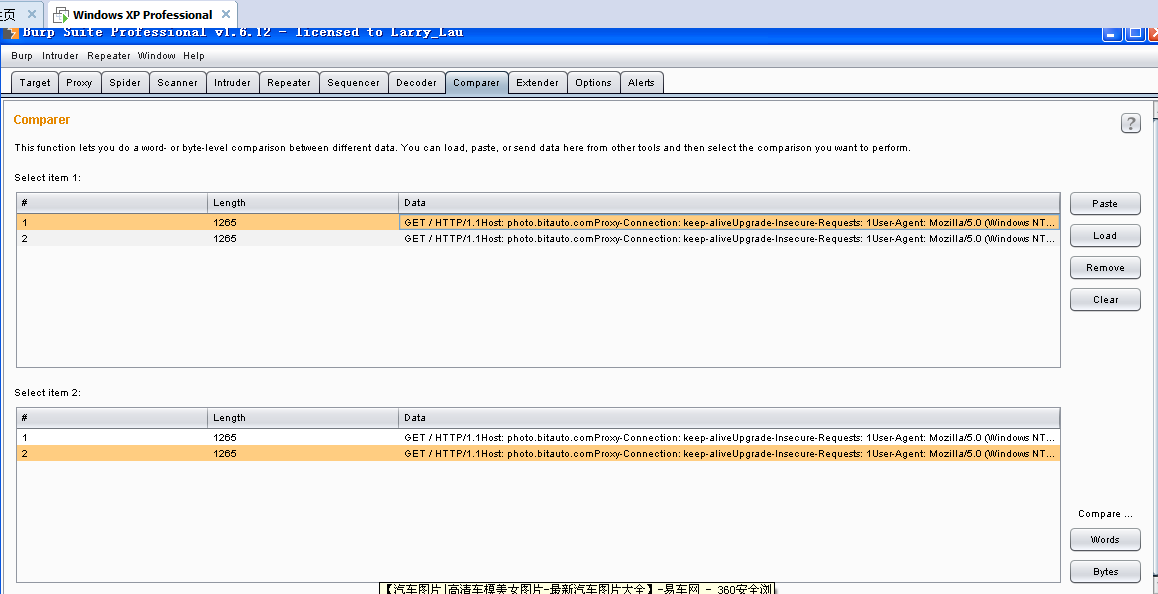

将重放攻击和之前的数据包进行对比:

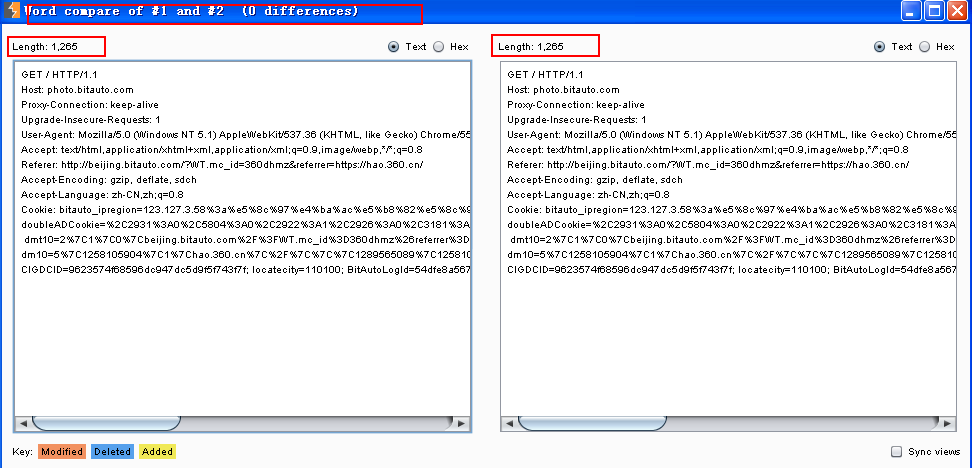

点击words,显示结果如下:

两者是一样了,说明重放攻击成功了。

实验总结:

通过本实验了解了重放攻击就是攻击者发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程。 因此传输过程中需要进行加密处理,特别像在网站的登录时候,攻击者可能就会获取到登录密码,把登录密码加密后还要和一个随机数一起加密发送给服务器,这是很常见的方式(挑战与应答的方式)。