文件包含又可以是本地文件包含或远程文件包含。

本地文件包含:文件存在本地目录

远程文件包含:文件共享或存在网络上,需要访问

<?php // The page we wish to display $file = $_GET[ 'page' ]; ?>

以上是low级别代码

1、制作一句话木马图片木马:图片木马解析后会生成新的一句话木马

一句话木马,这个是修改过的

第一次的代码,没有加引号,导致解析出错。

图片

通过CMD,制作成图片木马

正常打开:

用记事本打开:

第一次制作的失败的图片木马

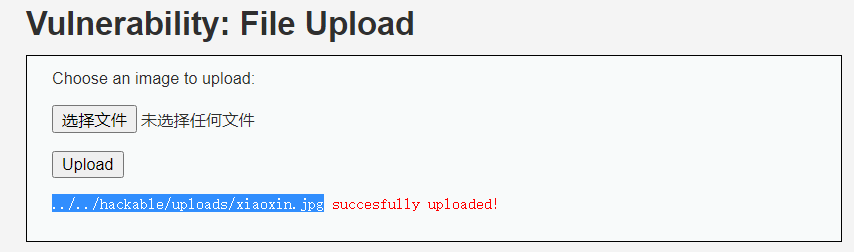

制作成功,然后上传。

2、上传图片木马(文件上传用high级别)

<?php if( isset( $_POST[ 'Upload' ] ) ) { // Where are we going to be writing to? $target_path = DVWA_WEB_PAGE_TO_ROOT . "hackable/uploads/"; $target_path .= basename( $_FILES[ 'uploaded' ][ 'name' ] ); // File information $uploaded_name = $_FILES[ 'uploaded' ][ 'name' ]; $uploaded_ext = substr( $uploaded_name, strrpos( $uploaded_name, '.' ) + 1); $uploaded_size = $_FILES[ 'uploaded' ][ 'size' ]; $uploaded_tmp = $_FILES[ 'uploaded' ][ 'tmp_name' ]; // Is it an image? if( ( strtolower( $uploaded_ext ) == "jpg" || strtolower( $uploaded_ext ) == "jpeg" || strtolower( $uploaded_ext ) == "png" ) && ( $uploaded_size < 100000 ) && getimagesize( $uploaded_tmp ) ) { // Can we move the file to the upload folder? if( !move_uploaded_file( $uploaded_tmp, $target_path ) ) { // No echo '<pre>Your image was not uploaded.</pre>'; } else { // Yes! echo "<pre>{$target_path} succesfully uploaded!</pre>"; } } else { // Invalid file echo '<pre>Your image was not uploaded. We can only accept JPEG or PNG images.</pre>'; } } ?>

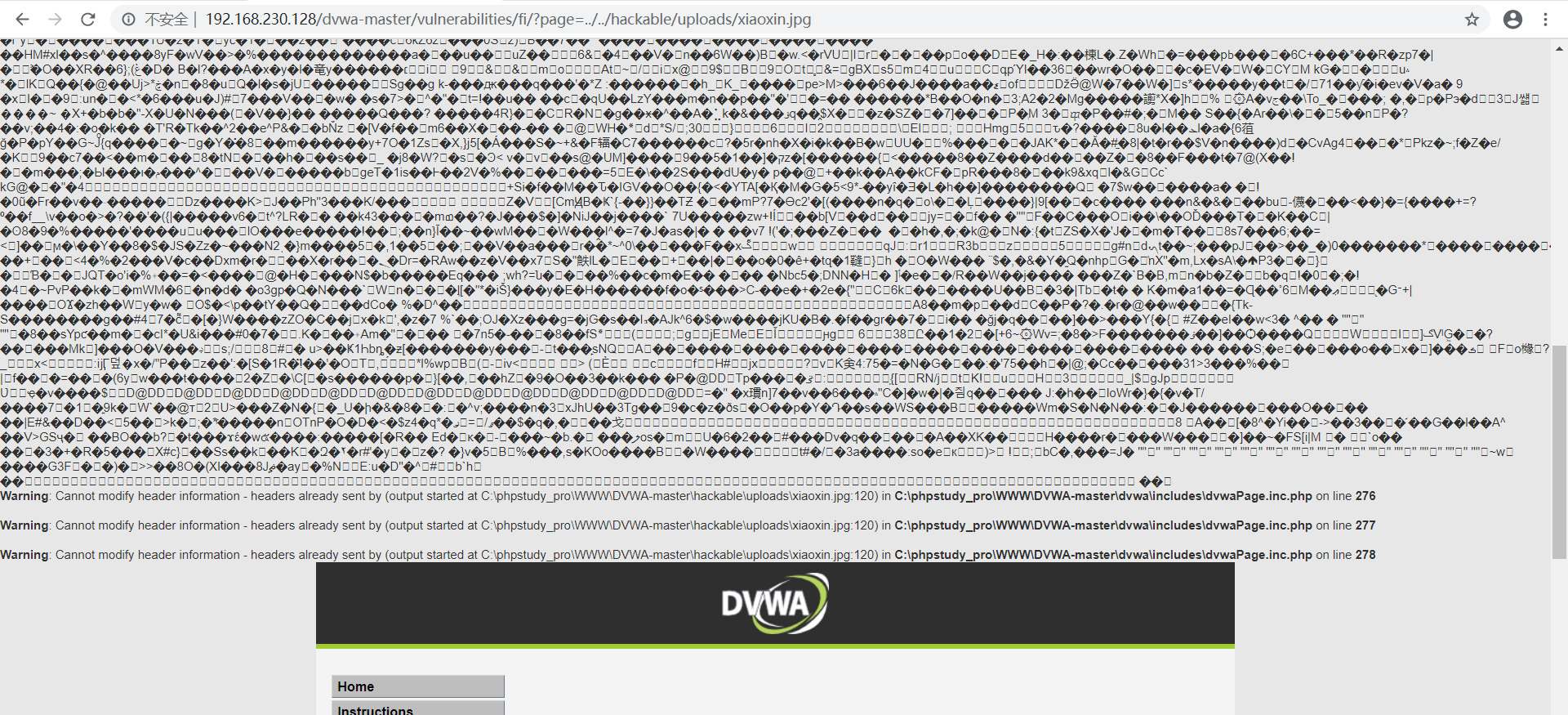

3、执行文件包含生成一句话木马(修改文件包含级别为low)

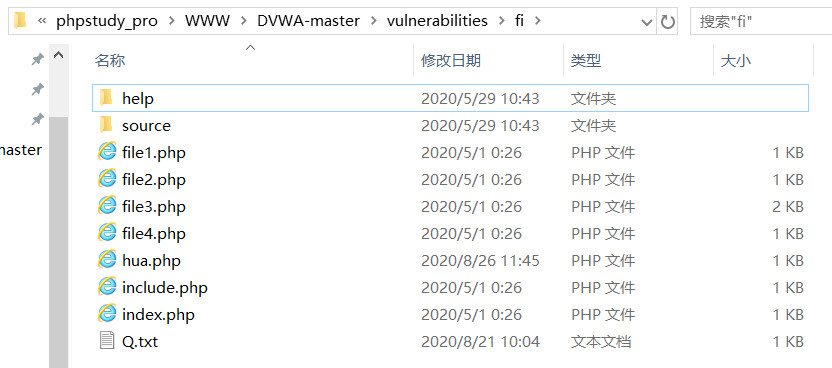

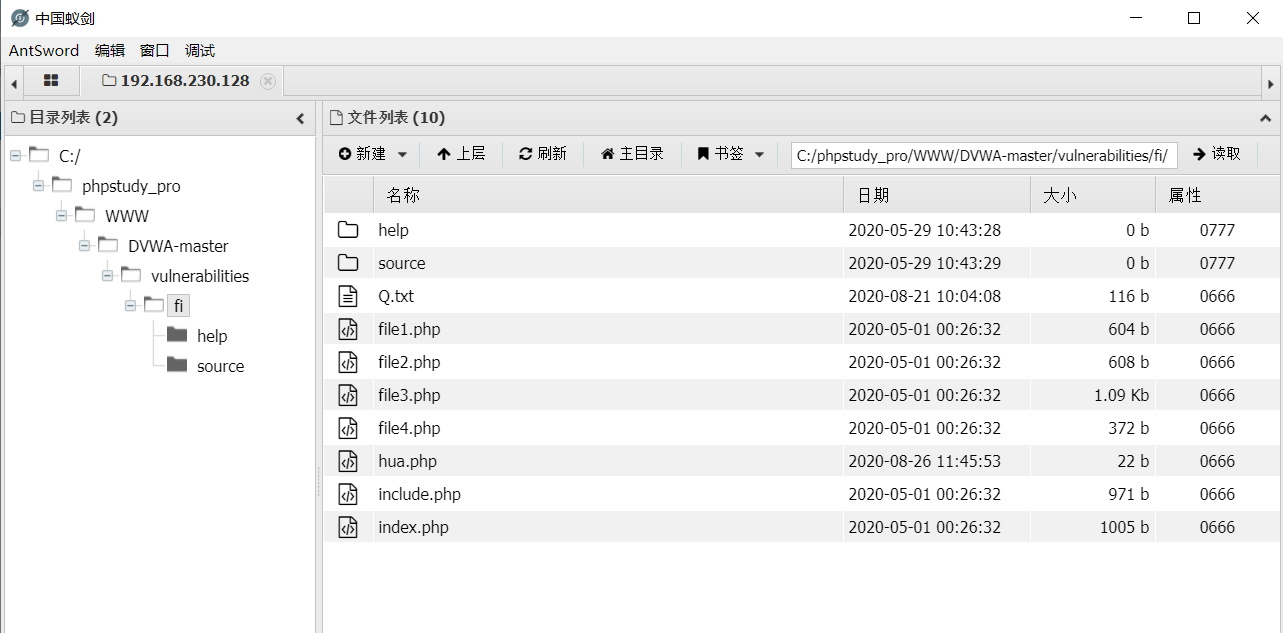

通过服务器文件目录也可以看到多了一个hua.php文件,这个正是我们需要的!

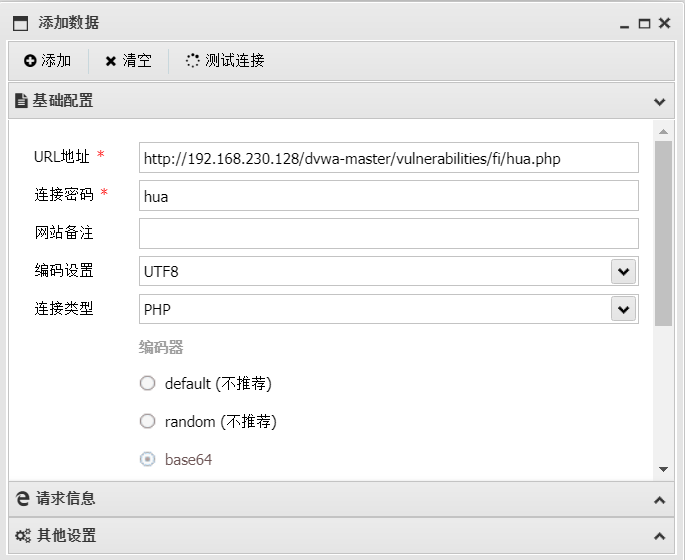

4、通过工具连接(重新调整级别为high)

连接成功!