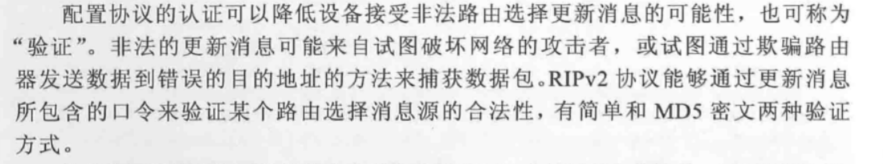

原理

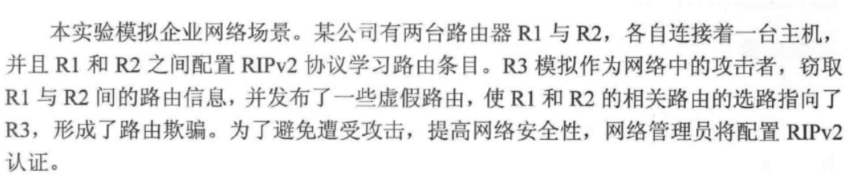

实验模拟

实验拓扑

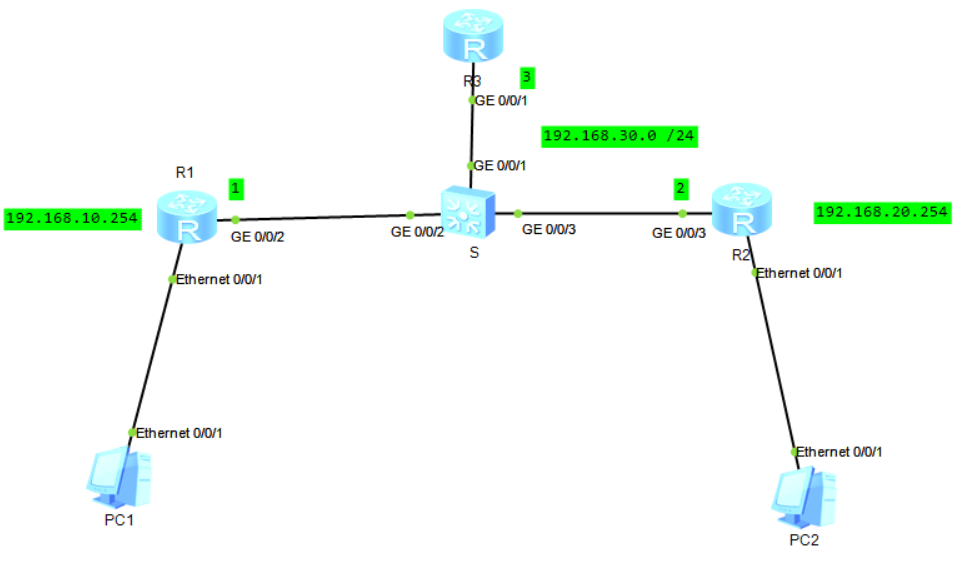

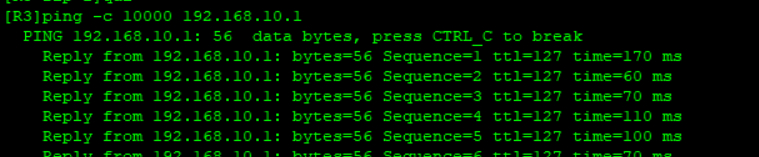

测试连通性

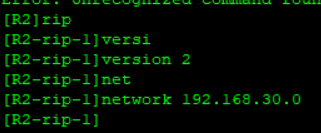

搭建rip网络

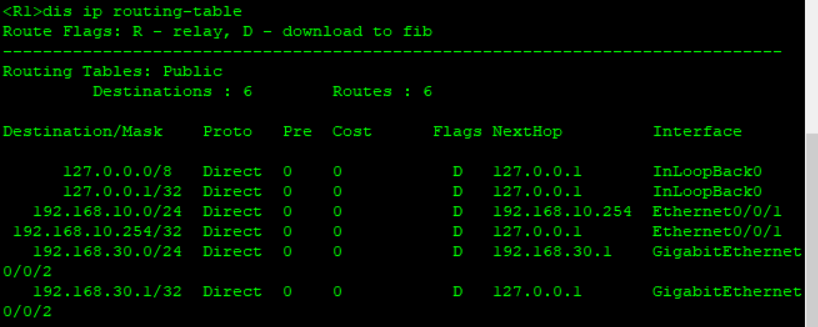

查看路由表

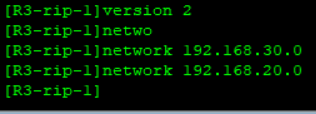

R3模拟攻击首先把在自己的的ip通告网段

配置完成后查看一下路由表

可以看到已经非法获取R1R2的网段信息,那么现在我们R3可以向两个网段发送大量的ping包,导致网络拥塞,形成攻击

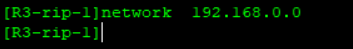

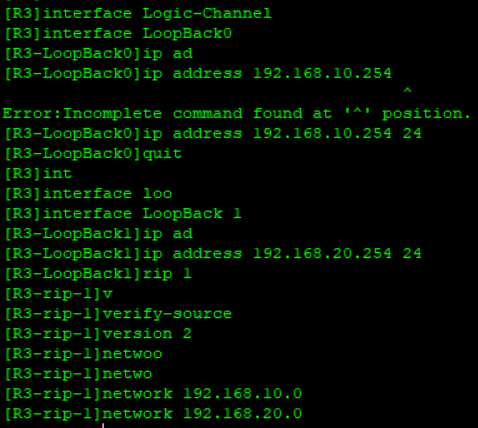

接下来我们配置环回接口,地址分别是192.168.10.254 192.168.20.254,并在RIP协议中通告这两个欺骗的网段

再看R1路由表的时候就发现,形成了两条负载均衡的路径,这将会导致数据包转发给欺骗路由器R3

下面我们进行RIP的验证,俩边设置密码要一样

过一会我们再看R1路由表,发现恢复正常

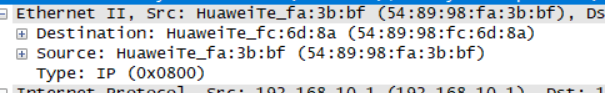

我们在G0/0/2抓包,可以发现包里已经有了明文密码

我们再来加强一下,设置MD5认证,查看路由表和简单密码一样

这时候我们抓包也看不到密码了

记得save