第十七题

下载后是一个jar文件,考点是java反编译

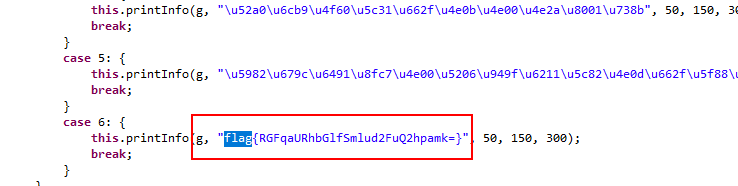

下载一个java反编译程序,我用的是luyten-0.5.3.exe,打开搜索flag

找到flag所在目录

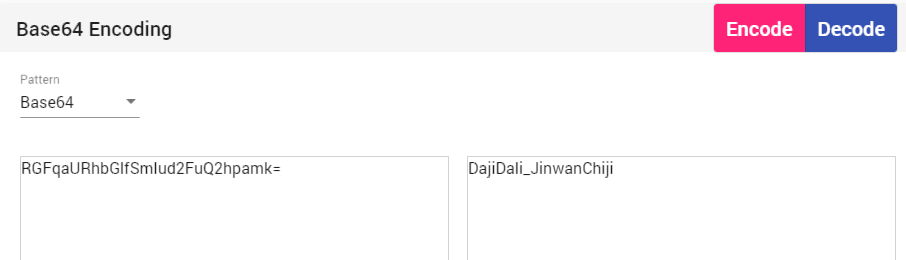

括号内为base64加密,解密后

加上flag后为:flag{DajiDali_JinwanChiji}

第十八题

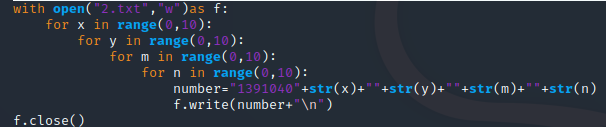

考点是wifi破解,这里用的是kali自带的wifi破解aircrack-ng ,用法是aircrack-ng -w 字典 wifi数据包,附上脚本

第19题:

拿到的是一个百度网盘链接,下载文件后,得到brave无后缀的文件,没有得到其他信息,拖进kali分析

foremost分离一下,得到一个jpg文件,打开即为flag

第20题

链接打不开,没有做

第二十一题

得到一个压缩包,解压得到1.jpg

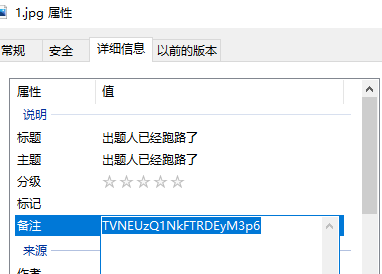

详细信息备注有一串加密的字符,base64解码后

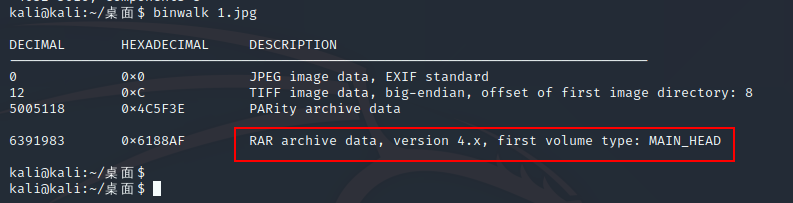

其他的信息没得到,高度修改和rgb隐写都试过了,没有结果,拖进kali,binwalk看到有一个RAR压缩包

输入之前的解密的密码,得到2.jpg

很眼熟,前面做过的,高度被修改了,改回去

第22题

有点难度,对着百度做的

下载后,得到一个8.jpg,window下notepad++打开

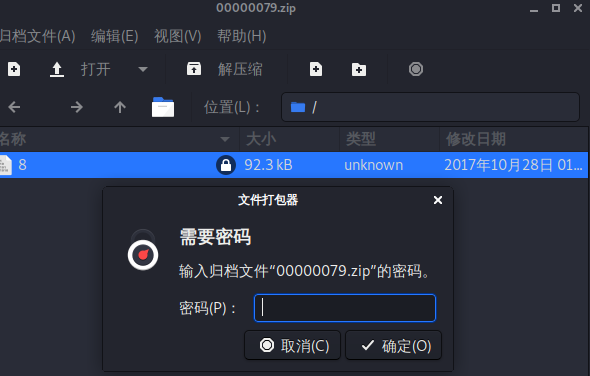

可能有隐藏文件,拖进kali,foremost分离,分离后得到一个加密的压缩包

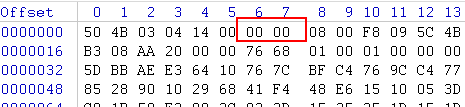

unzip可以直接解压,说明是伪加密,winhex修改

这里修改为00,正常解压,得到8个文件

不知道射门文件,继续进kali,挨个binwalk分析,发现88 888 8888 有改动,直接foremost分离这三个

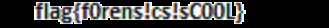

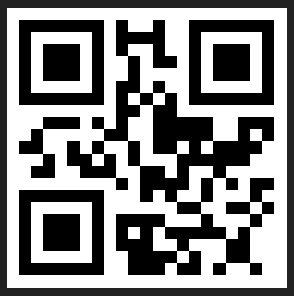

得到3个信息,第一个打开是二维码,第二个属性-详细信息-备注 有加密字符,第三个ZIP文件下解压,得到一个二维码

2个扫码,一个解密

最后得到

根据提示

挨个加上去进行排列组合就可以得到flag了