就是做了点题,这个网站的题都不错,很基础也很有意思,刚入门的还很简单,还能长见识。

特别推荐:https://www.mozhe.cn(就是有时候可能因为服务器的问题打开会慢,需要多刷新几次)

第一道题:https://www.mozhe.cn/bug/detail/ZlNHTFFtWHV1cTNXb083eG9SS0hUZz09bW96aGUmozhe

这道题相当基础。考的是f12和一点点小心机。

点击启动靶场环境,然后出来一个链接,我们访问就可以。

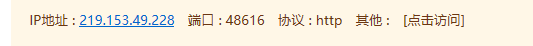

然后就开始查看网页源代码(既然题目都提示我们了。。。)往下翻会看到这个。

但是有一丢丢常识就应该知道,192.168.1.1是咱自己的网。。。所以“容我三思”之后就把ip改成:http://219.153.49.228:48616/19281028102.php

然后网页就粗来了:

总结:这道题没什么好说的,不过可以提醒我们做题啊或者渗透时候,一定不要忽视网页源代码,说不定就有surprise。

第二道题:

https://www.mozhe.cn/bug/detail/K2sxTTVYaWNncUE1cTdyNXIyTklHdz09bW96aGUmozhe

题目的要求:

这道题的题目背景很有意思。题目呢就是绕过验证码。

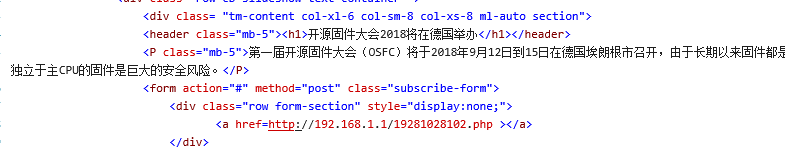

然后我们进入网页,点击进入重置密码。

这里我们用朝阳群众举报的手机号尝试重置密码:

所以我们不知道验证码是什么,那接下来就得利用现有的条件,就是我们已有的手机号。

思路大概是:用该手机发送验证码,然后拦截下这个包,把这个包发送到我们自己的手机上,这样就可以用验证码重置密码了。

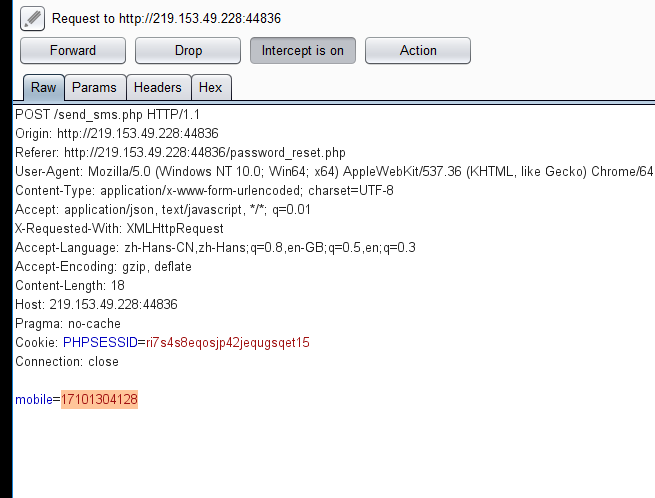

打开burpsuite(调好代理),输入完备后开始抓包:

然后我们把mobile后面的手机号改成自己的,然后按下ctrl+r 可以把这段发到repeater里面,来获取返回值

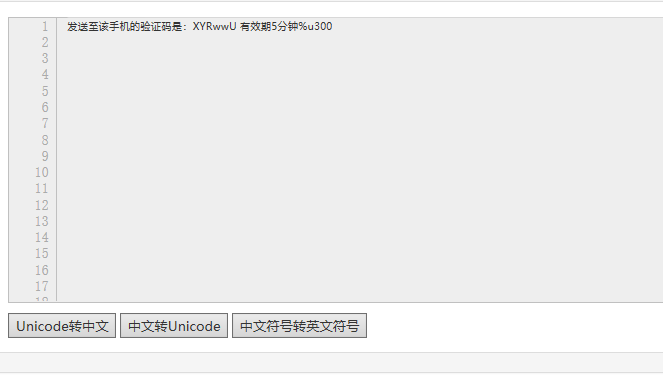

后面这段从u开始到最后data之前就是截获的内容,是个unicode编码,随便找个网站翻译一下就行了:

这个验证码就是本该发送到目标手机上的结果被我们篡改发送到我们手机上的验证码了。

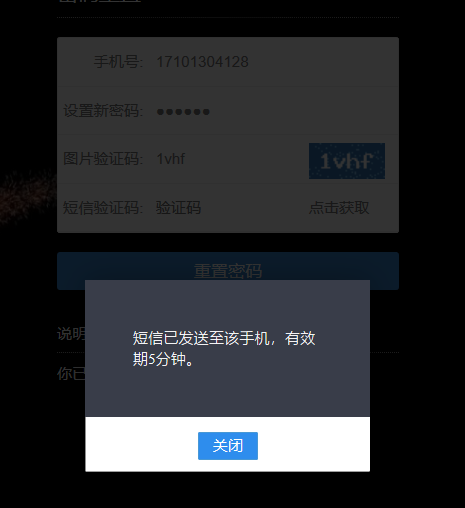

然后输入进去,点击重置密码:

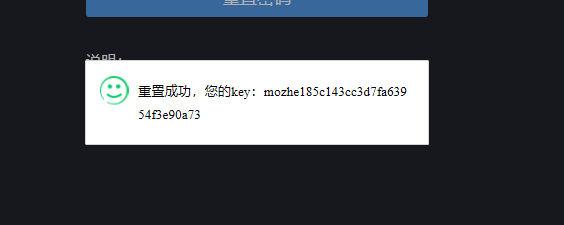

搞定!