抓包对于对于所有网络问题,都有一定的作用:抓包让我们了解网络协议,和网络状态有很大帮助。

信息收集基础:

主要收集目标主机的相关信息,主要包括端口、服务、漏洞等信息,信息收集手段多样,可借助的工具也多种多样

端口扫描:Nmap;漏洞扫描:awvsappsacnopenvas essus等

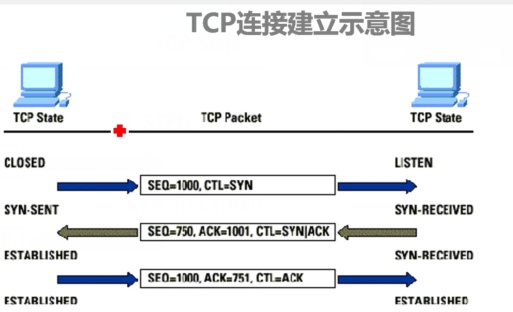

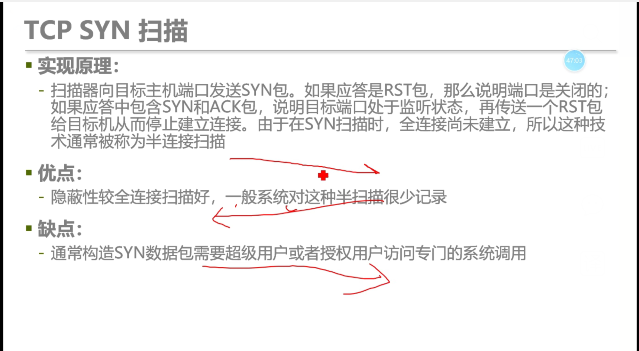

扫描里用到最多的协议:TCPUDPICMP

TCP协议:

TCP数据包头格式:0~65535 源端口占16位:0~15

Windows Size滑窗口控制机制实现流量控制

TCP协议标志位:

- ACK Acknowledgment 确认标志

- RST Rsest 复位标志

- URG Urgent 紧急标志

- SYN Synchronize 建立连接标志

- PSH Push 推标志

- FIN Finish 结束标志

三次握手示意图:

ICMP协议:

ICMP ping类型:0-Echo-Reply

常见的端口号:

21 FTP 443 HTTPS 链路中数据协议

22 SSH 远程登录 513 Rlogin 远程登录

23 Telnet 远程登录管理 1433 SQL Server

25 SMTP 邮件发送 1521 Oracle

53 DNS UDP服务 3306 MySQL

80 HTTP 超文本传输 3389 RDP 远程桌面

110 POP3 邮件协议 8080 Proxy 代理

161 SNMP 网络管理

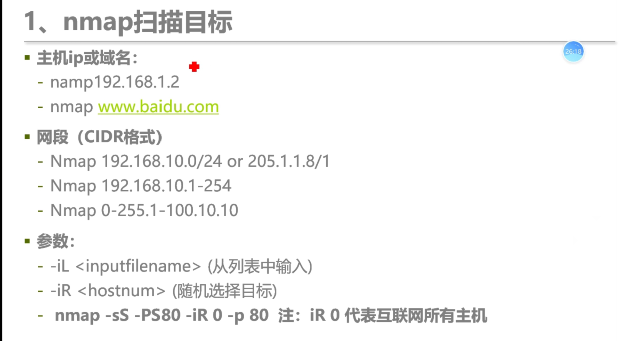

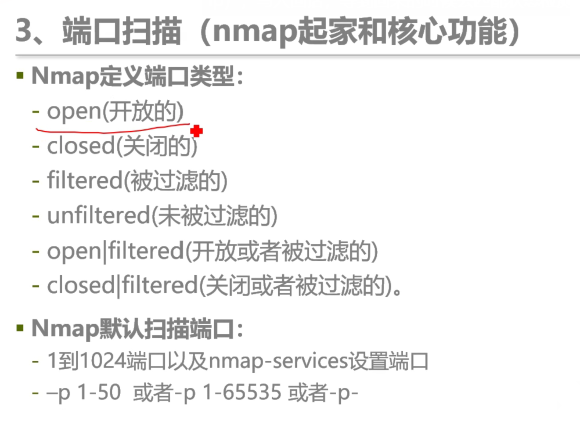

Namp扫描的过程:

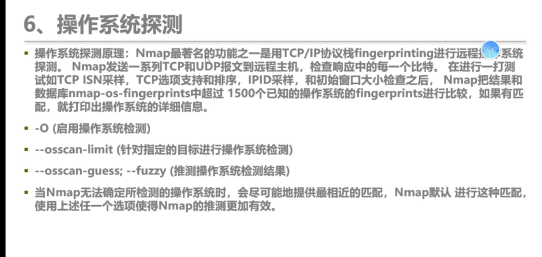

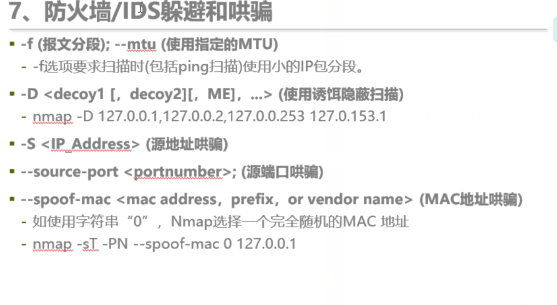

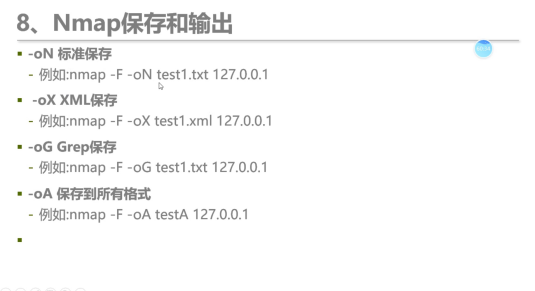

主机发现 端口扫描 服务和版本探测 操作系统探测 防火墙IDS躲避和哄骗 输出结果

-PU主机存活检测:返回值是不一样的

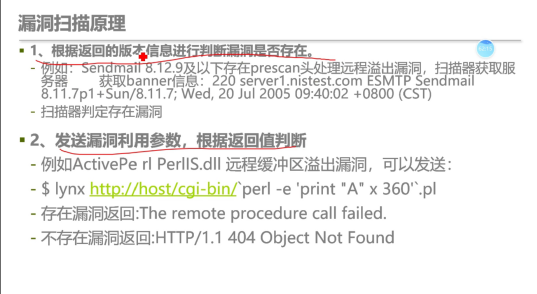

数据库漏洞扫描器:ISS Datebase Scanner

集成漏洞扫描器:Nessus

WEB扫描:

Awvs (针对web扫描)(网站最终运行是在操作系统上)new scan---扫描向导输入URL---Default---1.选择登录序列 2.已知登录名和密码

Appscan 创建新的扫描---常规扫描---输入URL---记录---选择登录序列---Default