[BJDCTF 2nd]最简单的misc-y1ng

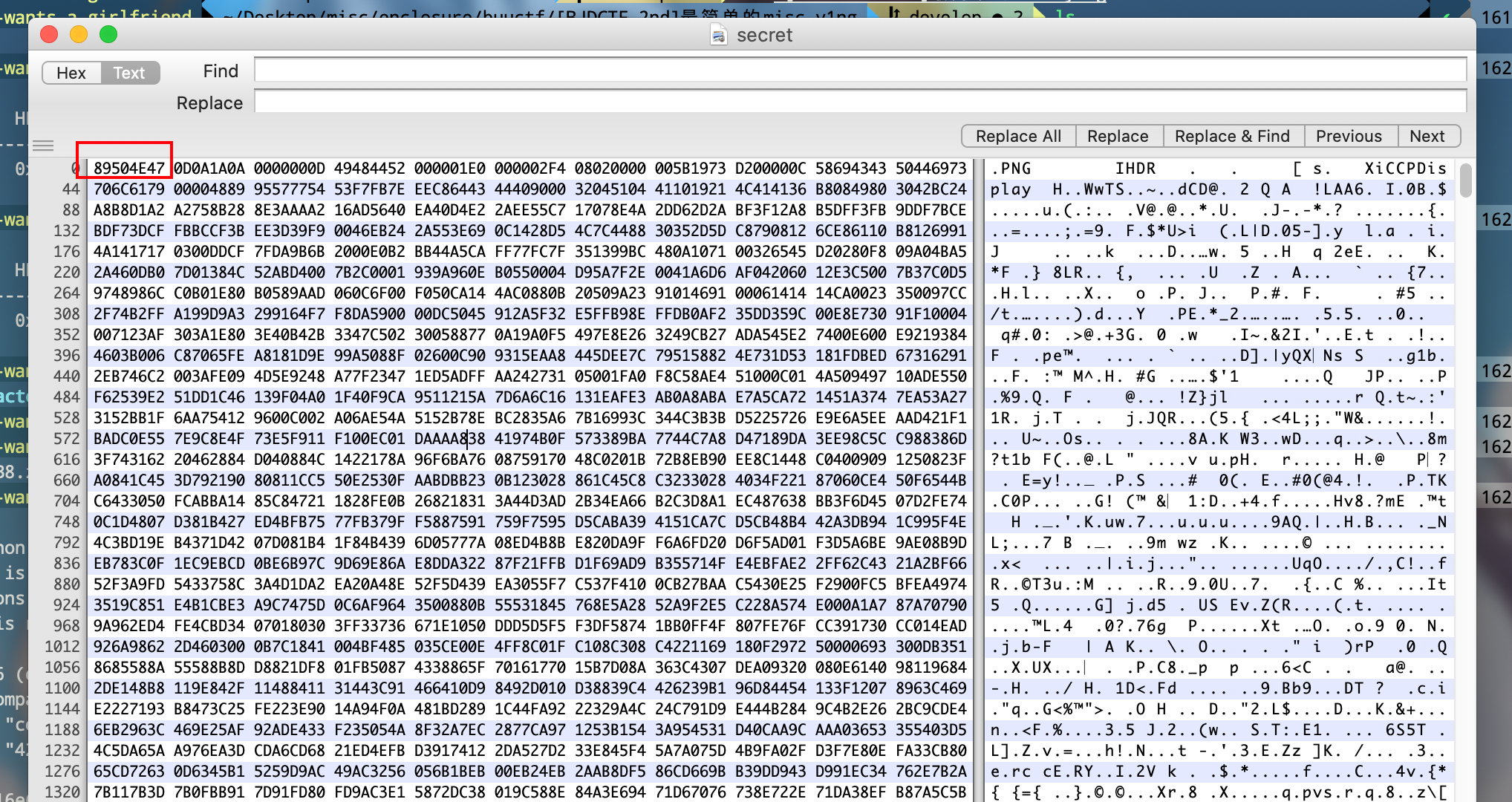

得到一个图片,提示格式损坏,修补一下文件头

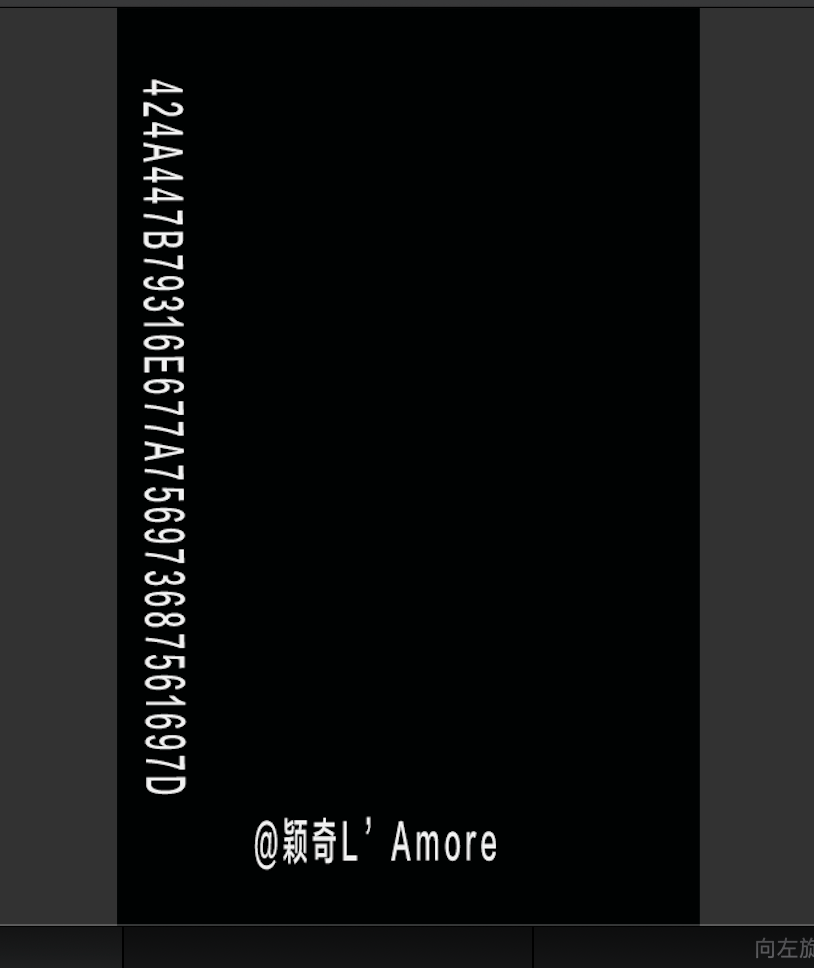

然后得到一张图片

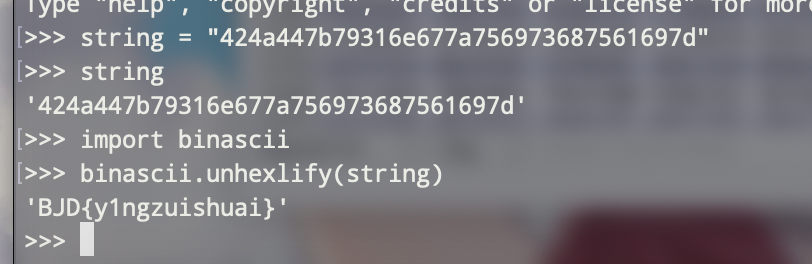

直接python16进制转字符串

>>> string = "424a447b79316e677a756973687561697d"

>>> string

'424a447b79316e677a756973687561697d'

>>> import binascii

>>> binascii.unhexlify(string)

'BJD{y1ngzuishuai}'

[BJDCTF 2nd]A_Beautiful_Picture

将宽高改成相等就出flag了

[BJDCTF 2nd]小姐姐-y1ng

拿到一张小姐姐图片

啊 这

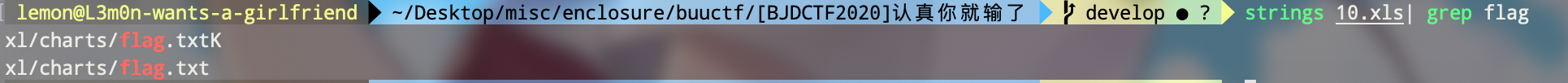

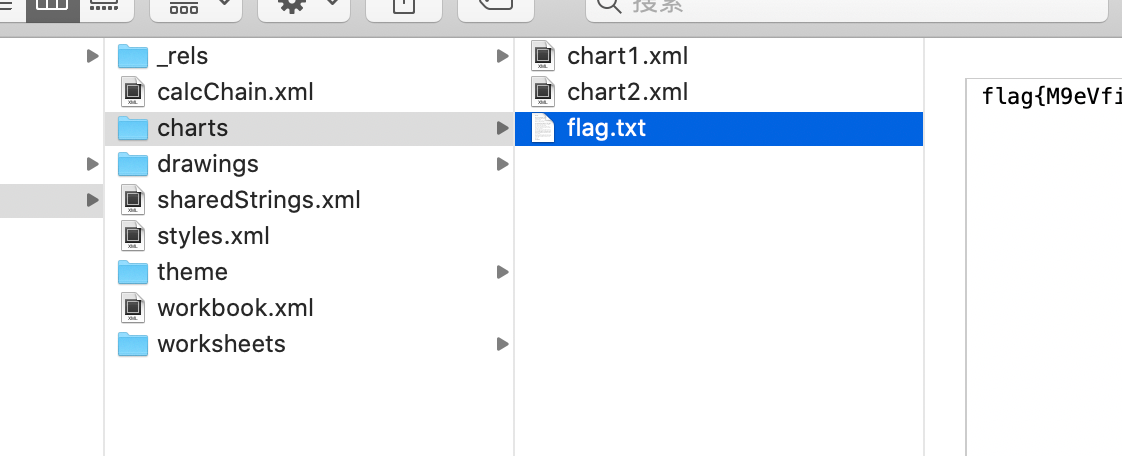

[BJDCTF2020]认真你就输了

拿到一个xls文件,先string一下

发现很诡异的有flag字段,然后binwalk

果然在strings下的路径找到了隐写其中的flag文件

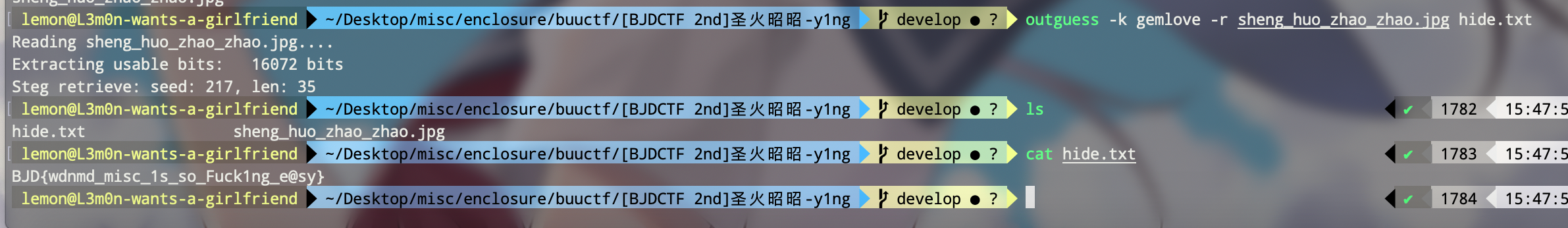

[BJDCTF 2nd]圣火昭昭-y1ng

解密图片备注信息拿到密文gemlove

outguess隐写一把梭

outguess -k gemlove -r sheng_huo_zhao_zhao.jpg hide.txt