1.安装虚拟机vmware_player

2.创建虚拟机,设置桥接模式,内存4g,磁盘大小50G

3.启动虚拟机,安装系统

4.系统root 默认密码 CactiEZ

5.配置网络静态IP,修改IP,网关等信息

cd /etc/sysconfig/network-scripts

vi ifcfg-eth0

service network restart

6.访问http://192.168.1.177 cacti的web系统 admin admin

7.导入WINDOWS模版

cacti安装目录为 /var/www/html

上传 snmpquery目录下的数据读取xml文件到 /var/www/html/resource/snmp_queries/

在cacti中导入模版

8.而配置sqlserver监控

1)安装php-mssql

# rpm -ivh http://dl.fedoraproject.org/pub/epel/6/i386/epel-release-6-8.noarch.rpm

# yum install php-mssql -y

重启apache service httpd restart

2)导入增加ms sql监控模板 Console – Import Templates 浏览 选择

cacti_host_template_windows_-_sql_server.xml save

3)上传 ss_win_mssql.php,test_dm_os_performance_counters.php 到/var/www/html/scripts

4)sqlserver 执行语句 给予监控权限,还有防护墙要给予1433端口对应的ip访问权限

USE master

CREATE LOGIN cactistats WITH PASSWORD=N'qhw123456', DEFAULT_DATABASE= master,DEFAULT_LANGUAGE=us_english, CHECK_EXPIRATION=OFF,CHECK_POLICY=OFF

EXEC sys.sp_addsrvrolemember @loginame = N'cactistats', @rolename = N'processadmin'

CREATE USER cactistats FOR LOGIN cactistats WITH DEFAULT_SCHEMA=dbo

GRANT SELECT ON sys.dm_os_performance_counters TO cactistats

5)在要监控的MS SQL服务器上,创建相应的用户,注意密码设置后,修改ss_win_mssql.php里的密码与之对应

function ss_win_mssql ($hostname, $cmd, $username = NULL, $password = NULL) {

list($host, $port) = explode(':', $hostname);

$port = ($port == '' ? '1433' : $port);

$username = ($username == NULL ? ' cactistats' : $username);

$password = ($password == NULL ? ' www.cnyunwei.com' : $password);

6)测试php访问mssql是否成功

执行 php test_dm_os_performance_counters.php

7)在添加监控设备时,Host Template 选择 ”Windows – SQL Server”

监控端windows

1.控制面板-控制面板-添加或删除程序-添加删除Windows组件,安装snmp协议

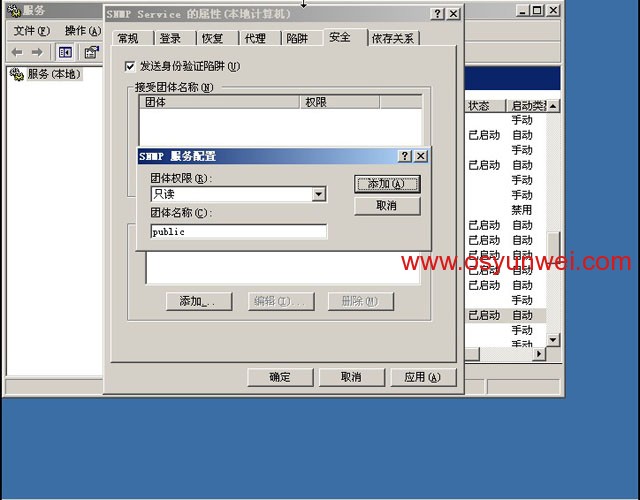

2.管理工具-服务;找到SNMP Service选项,双击打开,切换到安全选项,在接受团体名称下面点击添加,出现SNMP服务配置

团体权限:只读

团体名称:public

最后确定

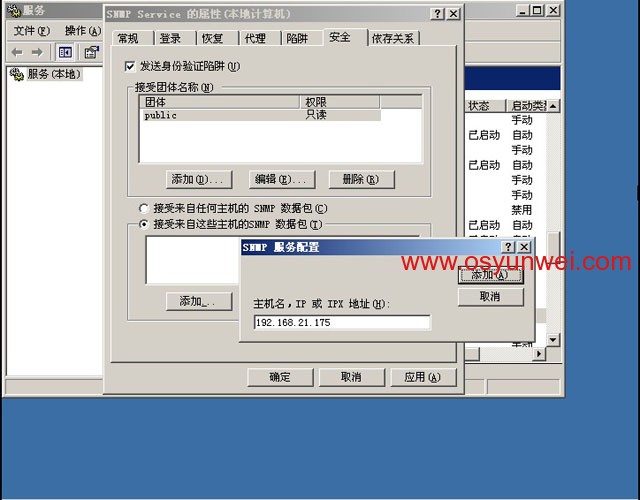

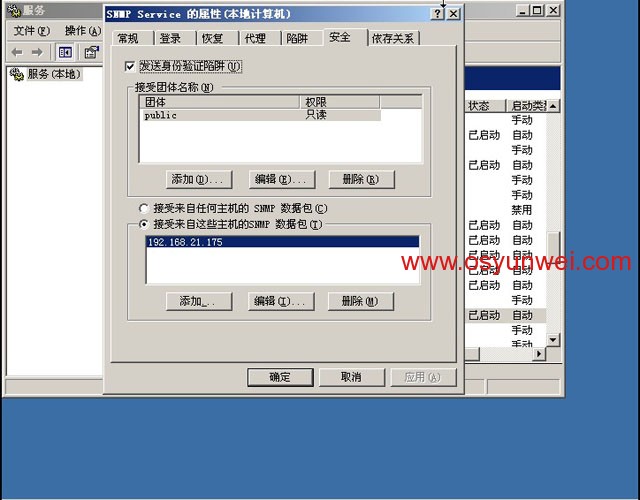

选中:接受来自这些主机的SNMP数据包,点下面的添加,在主机名,IP或IPX地址中输入CactiEZ监控主机的IP地

这里输入:192.168.21.175,最后,应用,确定。

备注:cacti常用模版地址:https://forums.cacti.net/viewforum.php?f=12&sid=66aa5b74a320c23ef7d38e190559f952

https://docs.cacti.net/templates