第三次作业

分析TCG五种证书七种密钥内在逻辑关系,深入理解可信计算环境的构建及信任链的传递。

五种证书tcg和七种密钥,怎么构建信任关系可信平台拓展信任链,信任关系,之前是hash,证书和hash绑定,密码学。如何支撑tpm,如何建立逻辑关系,实现tcm或tpm,可信计算。ek对应的证书,唯一代表芯片,芯片处理数据的。

TPM(Trusted Platform Module):可信平台模块

TEE:可信环境计算

TCM:可信密码模块

TCG五种证书七种密钥内在逻辑关系

TPM的主要作用是利用安全的经过验证的加密密钥带来强大的设备安全性。TPM功能的核心是签注密钥,这是在生产过程中内置到TPM硬件的加密密钥。这个签注密钥的私钥部分绝不会出现在TPM外部或暴露给其他组件、软件、程序或个人。另一个关键密钥是存储根密钥,该密钥也存储在TPM内;它被用来保护其他应用程序创建的TPM密钥,使这些密钥只能由TPM通过被称为绑定的过程来解密,TPM也是通过该过程锁定数据到设备。与签注密钥不同,只有当TPM设备第一次被初始化或新用户获得所有权时,存储根密钥才会被创建。

通过将数据加密密钥存储在TPM中,数据可以有效地受到保护,其中TPM有一系列参考值来检查PCR们的状态。只有系统状态与存储的PCR值匹配,这些密钥才会启封和使用,并且,只有在满足特定硬件和软件条件时,才能够访问系统。

证书是为公钥做认证,为了使公钥真实可信,防止他人伪造公钥。.密钥的生成和使用都离不开证书,证明平台的身份更需要证书的保护。TCG规范定义了五种证书,每种证书仅用于提供平台一个特定操作的必要信息。对于身份密钥,它向服务提供者,表明平台身份的身份证书,这主要是提供认证用的。在TPM中,存储证书的一些认证离不开身份密钥。

可信计算环境的构建

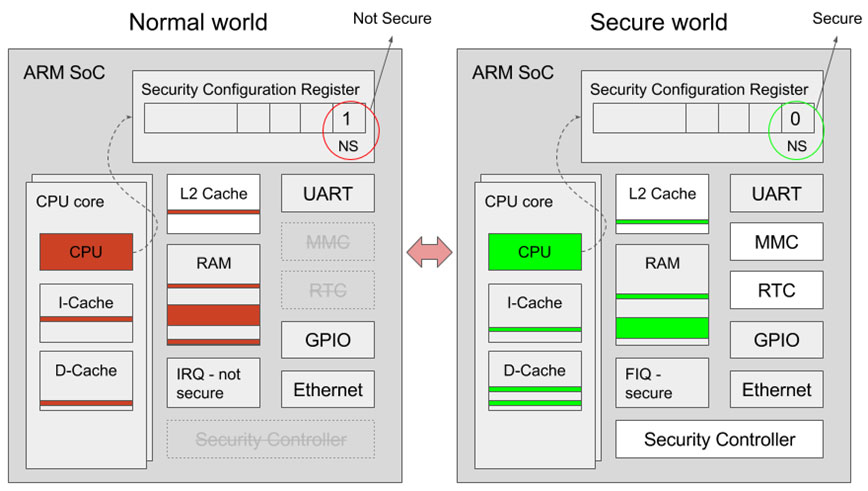

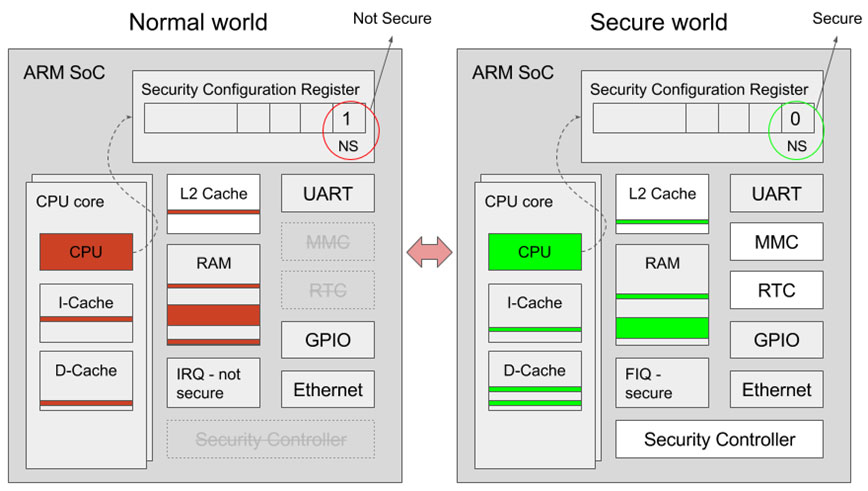

TEE没有严格唯一定义,但所有定义都表示这是一个可以隔离运算和安全存储的区域。简化到幼儿园版就是:它是计算机系统中的一个特殊区域,除了受信任的通信,任何人都无法访问内部数据。

TEE 位于 CPU,却独立于操作系统,可以存储私密信息、执行隐私代码且不会被篡改(modification)。每个TEE都有自己的密钥,只有持有相应密钥的第三方才能看见其中的内容,这保证了 TEE 的可信性。

硬件:

软件:

当处于secure world状态,那么就会执行TEE OS部分的代码,当处于non-secure world状态时,就执行linux kernel部分的代码

TEE加密

以上是对op tee的软硬件和相关密码体系的构成。

以下是论文《可信计算环境构建机制研究进展》所描写的TEE的构建:

基于静态可信根的可信计算环境

构建基于静态可信度量根的可信计算环境,主要是构建静态信任链,通常由固化在主板BIOS中一段称为可信度量根(Root of Trust for Measurement,RTM)的代码开始,随着平台的启动,通过一种“递归信任”的过程将信任由RTM扩展到整个平台。

基于动态可信根的可信计算环境

动态可信度量根(Dynamic Root of Trust for Mea-surement,DRTM)不依赖于系统加电重启的过程,而是允许系统从任何一个不被信任的状态作为测量的起点来建立信任链。基于动态可信根的可信计算环境构建是近年来的研究重点。

基于轻量虚拟化架构的可信计算环境

依赖于可信硬件构建可信计算环境,无论采用静态可信度量根或是动态可信度量根都存在着信任链构建的性能损失问题,同时通用目的的虚拟机监控软件是为服务器端的资源聚合和管理而设计的,虚拟化带来较大的性能开销。近期的一些研究,尝试采用经过裁剪的轻量级虚拟机监控器作为可信根来构建可信计算环境。

信任链的传递

(1)TPM验证内核和初始化守护进程的设备驱动信任传递模块的完整性,并发布内核密钥K

·TPM通过内核或系统初始化守护进程度量引导过程的完整性;

·在初始化守护进程的引导过程中,用户提供密封的内核密钥和鉴别密码PW;

·如果TPM度量相匹配、密码相符,TPM发布一个密钥K;

·主密钥K用于产生许多子密钥,加密用户主目录分区和对鉴别文件属性进行检查·扩展的文件属性;

(2)EVM对扩展的属性和数据进行鉴别

·文件的哈希值;

·强制访问控制标签;·版本信息;

·抗病毒状态值

(3)SLIM模块支持多种强制访问控制

·对所有的文件都标识完整性和机密性标签;

·依据强制访问控制规则进行访问控制检查;

·对权限进行细粒度的分割,满足最小特权原则;

·标识由EVM验证过的可信进程,允许其执行期望的超越行为

(4)如果系统功能的正常检查通过,则认为操作系统正常地传递了信任链