扫描目录,发现.git泄露:

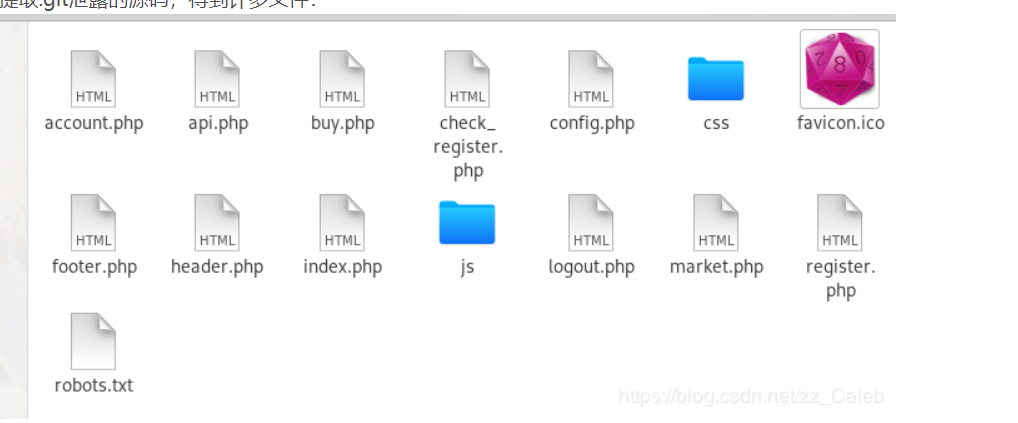

提取.git泄露的源码,得到许多文件:

网站这里:

这就要审计一下代码,找找漏洞了。

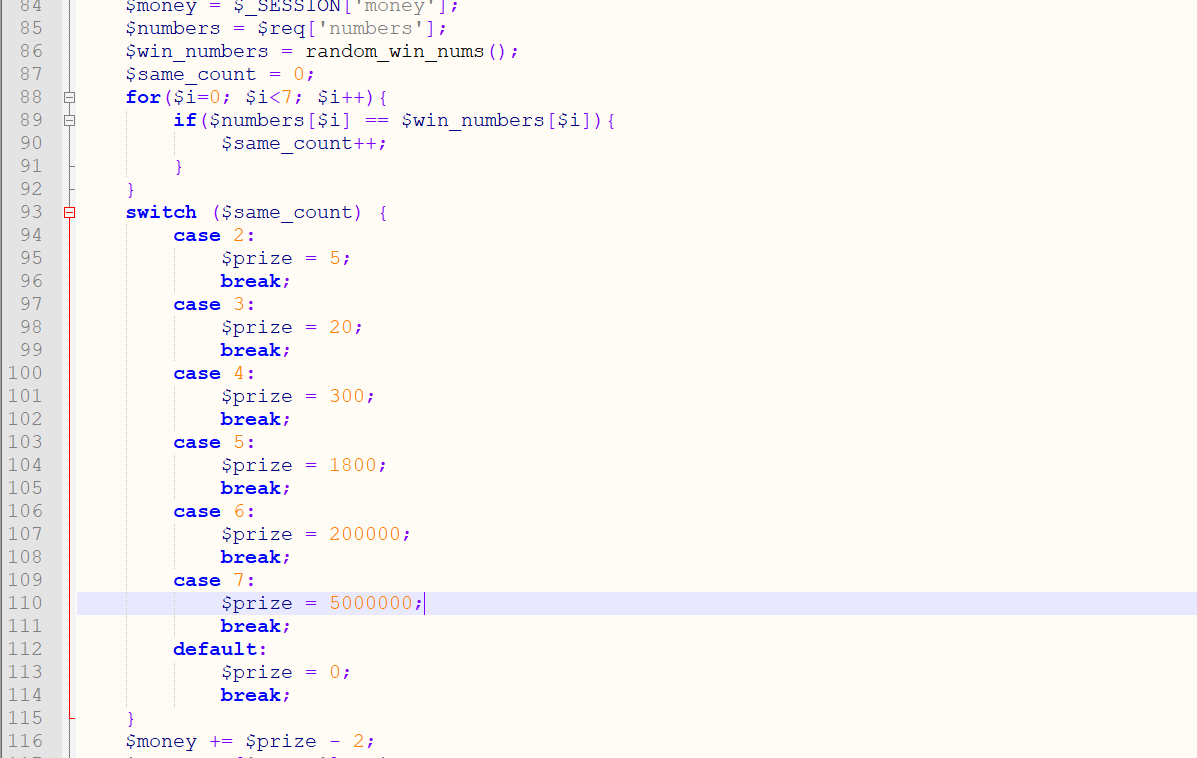

经过一番审计,猜数字对应的函数在api.php中:

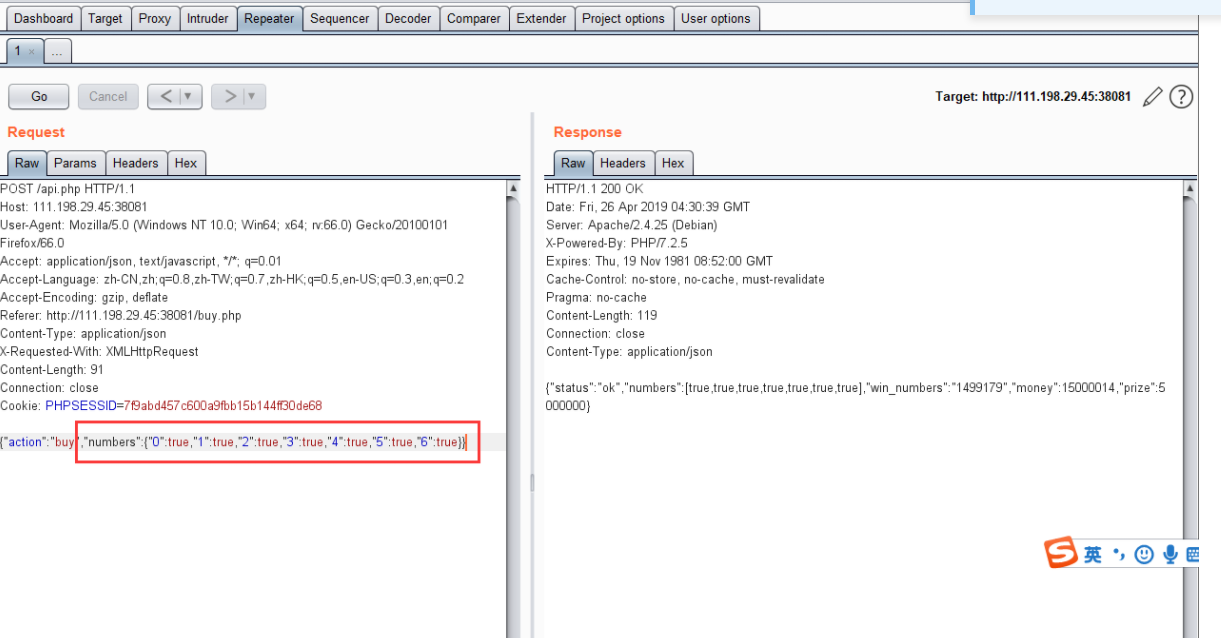

我们要绕过这个$win_numbers,$win_numbers我们是无法控制的,毕竟函数在人家服务器上运行,我们只能输入数字,那么就只能在输入上做文章了,89行判断相等的数字个数时,用的是==,这不就是个弱类型漏洞吗,bool类型的true是可以和任何数据弱类型相等的,于是输入,抓包改包来刷钱:

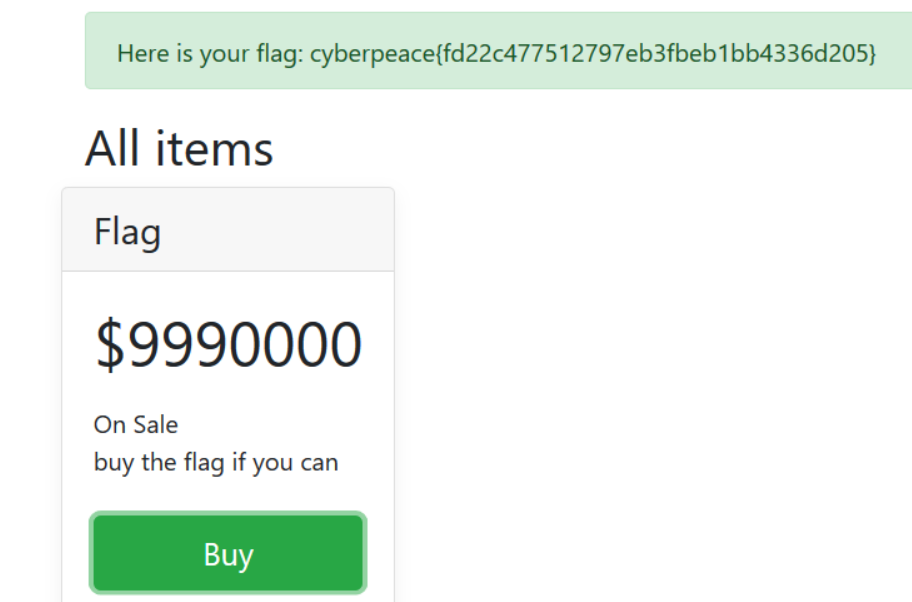

刷钱就是爽。。。钱够之后去买flag即可: