一:

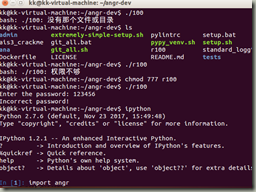

在linux下进行调试时容易出现权限不够的情况;此时解决办法就是chmod 777+文件名提升权限,以实验吧debug为例,给出了简单的32elf文件,我在查看一些资料以后发现,我需要在main函数处进行设置断点,于是使用 break __libc_start_main设置断点,然后在将文件跑起来 r,接下来在push处进行设置set $eip = 0x804849b,最后给出continue,打印出flag

二:

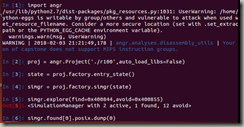

关于逆向elf文件符号执行的学习,下面是效果

下面是处理的框架:

import angr

import claripy

proj = angr.Project('./ais3_crackme',auto_load_libs=False)

argv1 = claripy.BVS('argv1',50*8)

state =proj.factory.entry_state(args=['./ais3_crackme',argv1])

simgr = proj.factory.simgr(state)

simgr.explore(find=0x400602,avoid=0x40060E)

Out[26]: <SimulationManager with 3 active, 1 found, 46 avoid>

print simgr.found[0].solver.eval(argv1)

982585559591575985374705575567592960052976734226750479530958626821257185859104971082646494321404975234050832525462339584

print simgr.found[0].solver.eval(argv1,cast_to=str)