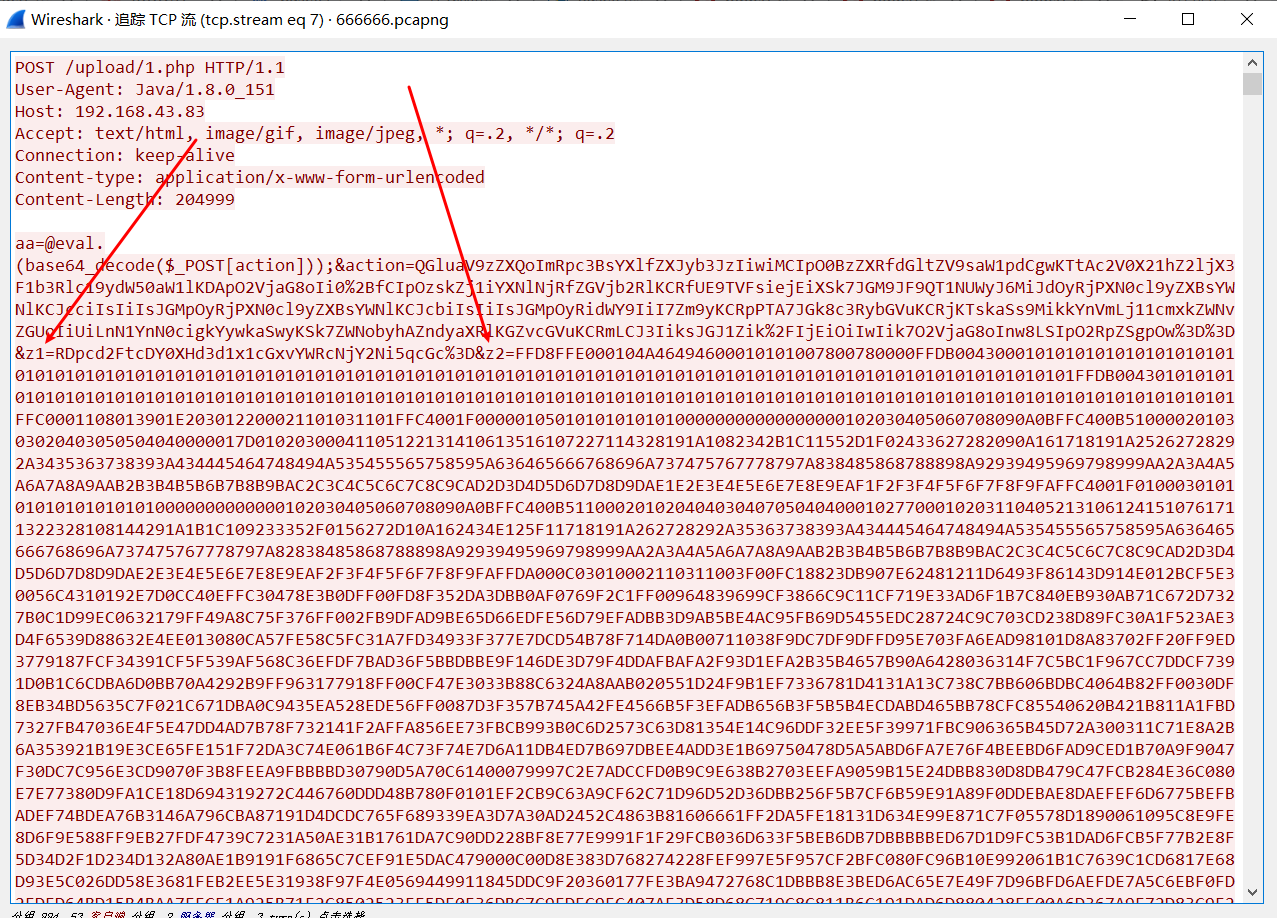

解压出一个666666.pcapng的文件,我们拖进wireshark

因为是菜刀吗?一般都是post连接,于是我们过滤post数据

http.request.method==POST

然后分析流量,当我们分析到流7时,发现了base64编码,解码一看是上传的图片的地址

z1的值拿去解码得到

后面跟了个z2是以十六进制就行存储

将z2的值放在hxd中,然后保存为flag.jpg

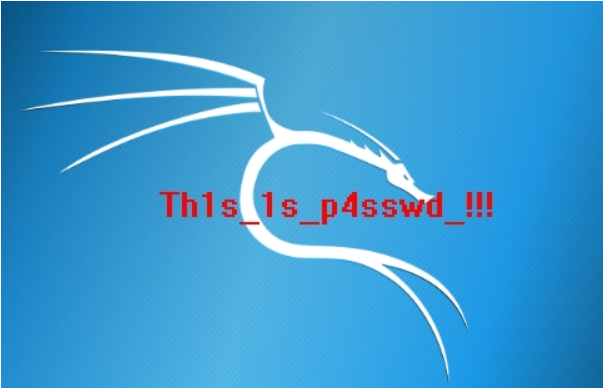

然后我们就发现出来一张照片

图片中说是密码,难道还有让我们解密的东西?然后我们继续流量分析,再分析到流9时,发现一个flag.txt的文件

于是我们使用formostlrb分离出来一个压缩包,需要密码,难道这就是压缩包的密码,然后输入密码,打开了文件,

然后获得了flag

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}