解压文件,我们发现了一张图片,我们看了看详细信息,发现没什么值得可利用的东西

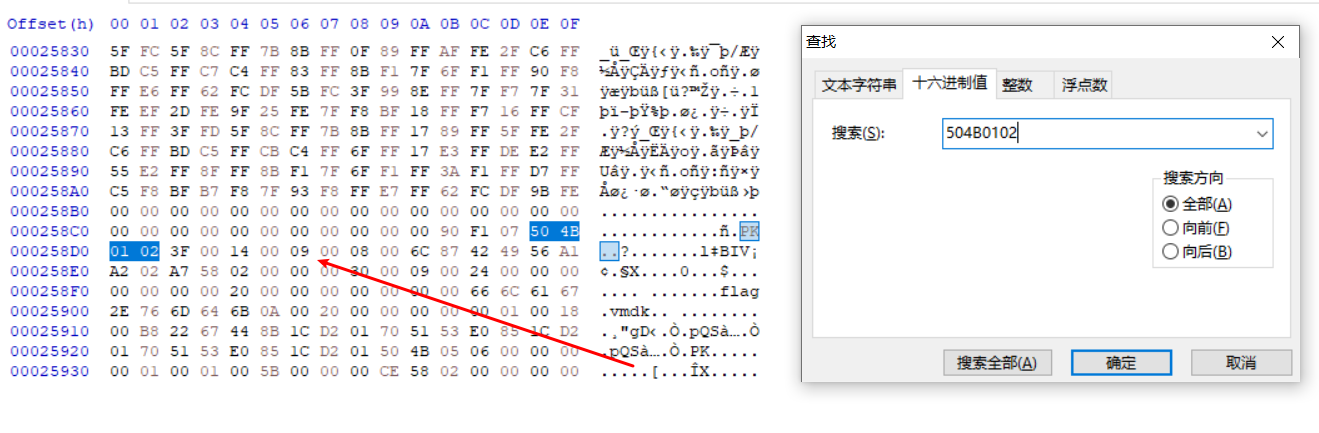

然后我们用formostlrb工具分解图片,出现了一个zip文件,解压提示需要密码,我们先拉进hxd

看是否为伪加密,搜索50480102

伪加密实锤了,我们将09改为00,然后保存,就可以解压了,出来了一个flag.vmkd以为打开就会有,但是好像没有这么简单,于是我们先托进

伪加密实锤了,我们将09改为00,然后保存,就可以解压了,出来了一个flag.vmkd以为打开就会有,但是好像没有这么简单,于是我们先托进

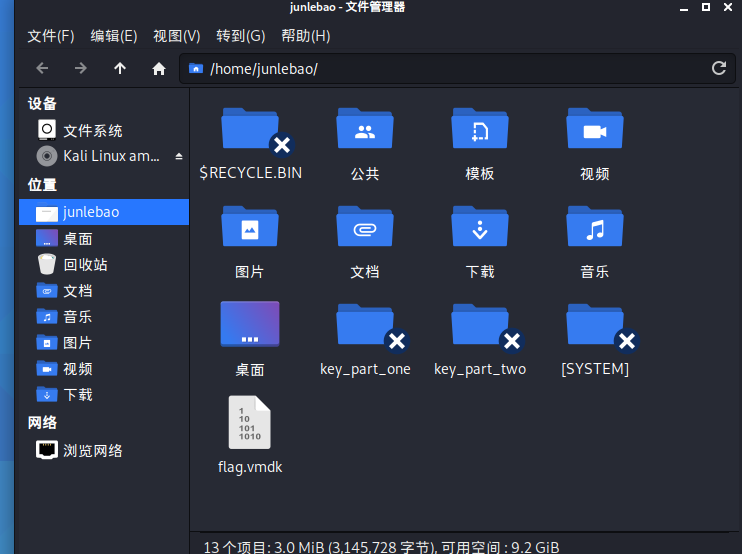

kali,百度一手,发现需要用7z解压

7z x flag.vmdk -o/ 解压flag.vmdk

然后出现四个目录,在自己账户下,不在桌面上

于是我们看到key_part_one和key_part_two然后只读权限,打不开,于是我们将这个文件设置为最高权限,

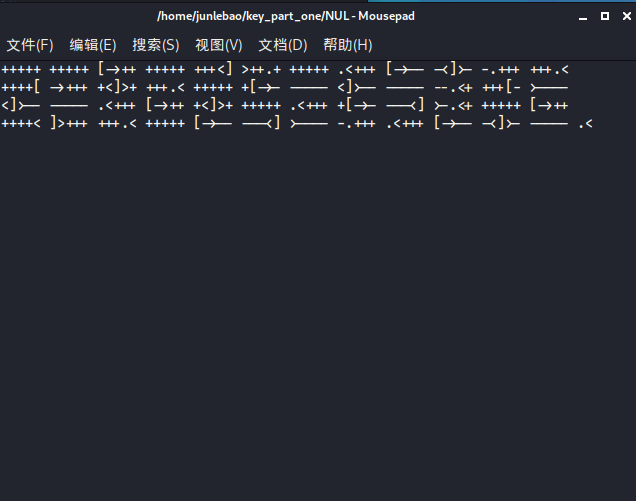

chmod能改变权限,-R是目录下所有文件,777就是高权限(读、写、执行)

chmod -R 777 key_part_one //linu下,给文件设置最高权限

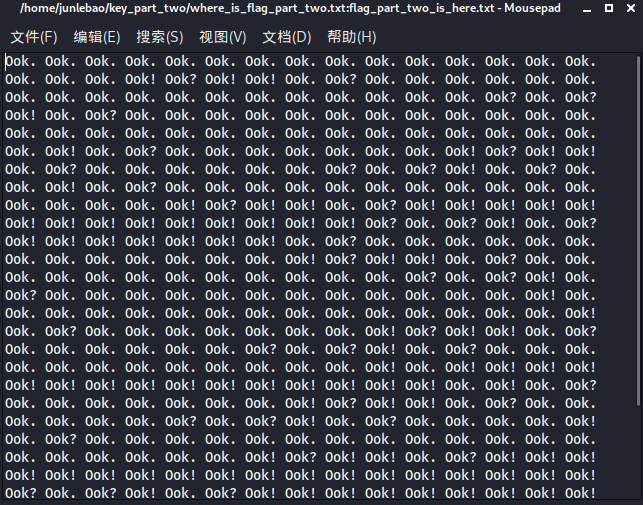

然后再打开就可以看到flag了,但是只有一半,另一半在第二个key_part_two中,发现这两个都是brainfuck编码,然后搜索解密就可以了

chmod -R 777 * 这个在服务器里不能随便敲的,不能在根目录下进行此命令,因为有些进程是指定权限(如755、700...)才能运行的...所以会出错.