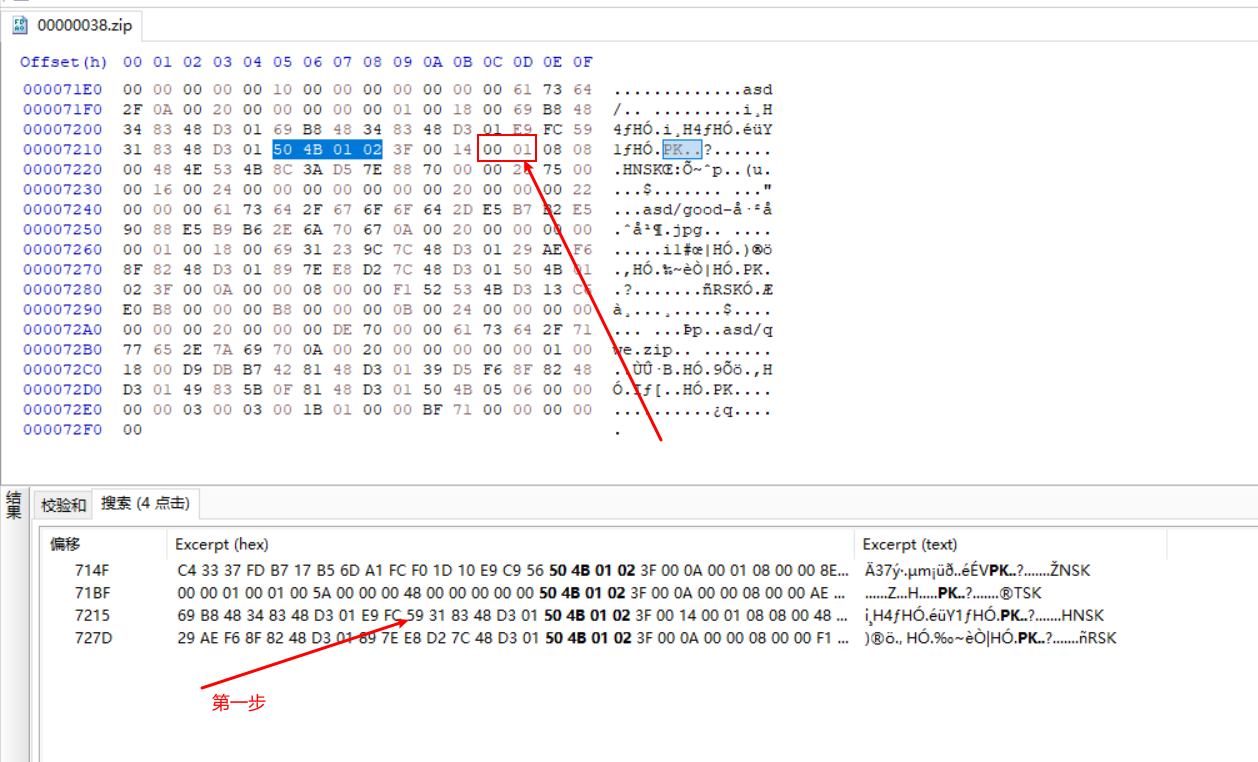

这个没什么玄学,我们解压出来一张照片,放到hxd中搂一眼,最后结尾的那几行中看到了zip压缩包的结尾标识符,难道这里面还有压缩包,于是我们就formostlrb

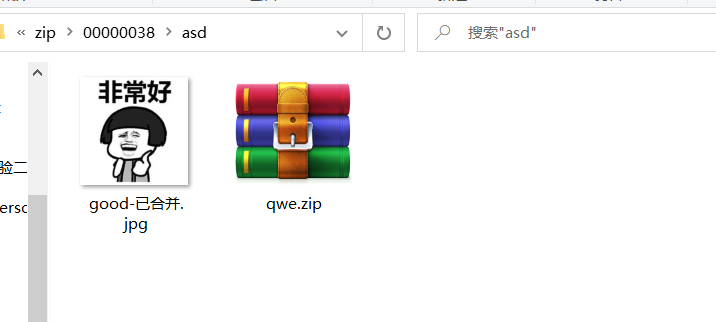

果然有图片有压缩包

我们打开压缩包看到asd文件下还有图片和qwe压缩包,难道这真的是九连环啊

于是我们想要看图片时,需要密码,我也二话没说,直接将压缩包拖进hxd中,发现是伪加密,那就好办了,我害怕让我找密码呢

于是我们将加密位改成00 00就可以了,于是我们保存,再解压就出来了一张图片和压缩包

然后我们打开qwe时,发现还是需要密码,这不会再是伪加密了吧,用zipper爆破时确实时有密码,说明这个压缩文件确实有密码。下一步该干什么呢?这是新的一张照片难道它有问题?

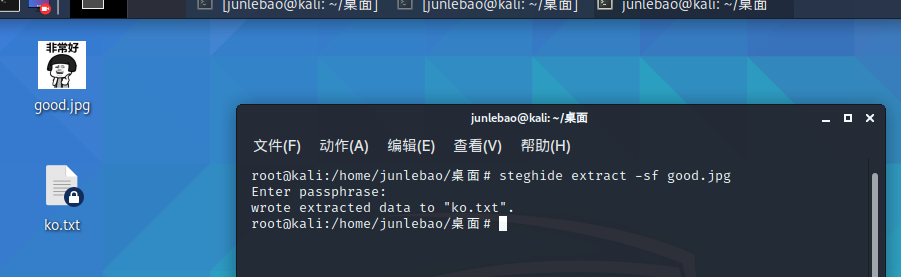

我左看右看,各种工具用了一边,也没发现什么可以利用的,于是百度看了师傅们的wp发现用的时kali里面的steghide工具,

kali安装steghide工具:apt-get install steghide

然后提取隐藏的文件,于是我们打开kali,然后将这张图片拖到kali中

然后得到这个隐藏的文件(这里的enter passphrase直接回车跳过就可以)

然后我们将ko.txt拖到windows环境中,打开就发现下面有一串字符,

复制一下,就是qwe.zip的密码,打开我们获得flag.

flag{1RTo8w@&4nK@z*XL}

九连环,又让我学会了一个工具,steghide提取隐藏文件,又get到一个新姿势。记录一下新工具的用法