1. 签到题 直接复制flag提交就可以

2.金三胖 gif分帧工具一帧一帧看就可以出来flag

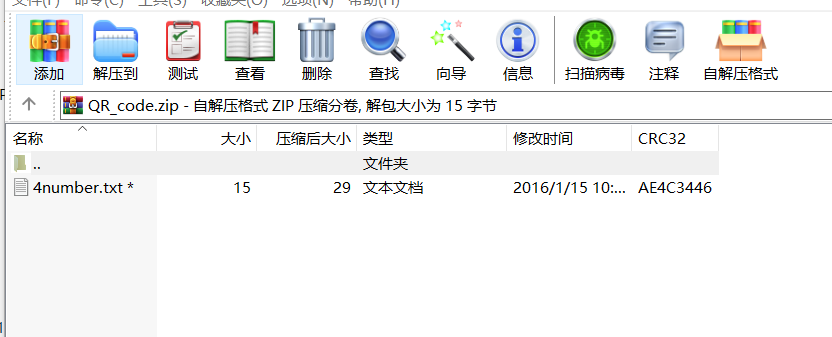

3.二维码 双击压缩包,然后看到4number.txt,我们就猜测密码为4位纯数字

直接用zip爆破工具Ziperello爆破就可以。然后打开4number.txt就得出flag了

4. N种方法解决

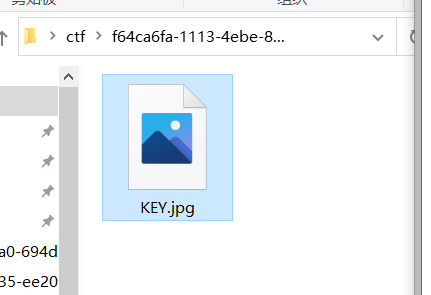

打开压缩包,里面一个KEY.exe,然后我们直接拖进winhex发现是一张图片,

但是后缀名是exe,于是我们改扩展名为jpg,

将这张图片再拖进winhex,然后,再将图片的base64编码复制,直接再浏览器url中粘贴,回车就发现了一张二维码,扫码就得到了flag。

5.大白

打开压缩包,我们发现图片好像下半部分少了一部分,于是我们就想到了,winhex改图片的高度

我们将高也改成00 00 02 A7,然后保存,我们就看到图片变高了,然后我们打开图片就看到了flag

6. 你竟然赶我走

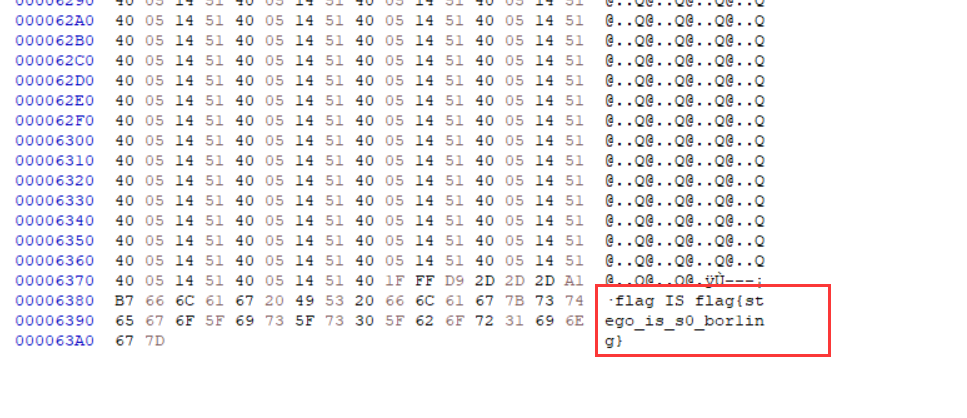

看到一张biubiu.jpg,二话不说先拉近winhex,然后拖到末尾,发现flag

提交,就完成了

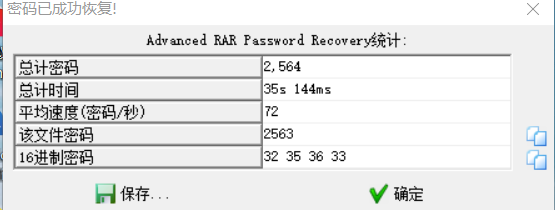

7. 基础破解

打开,解压基础破解压缩包需要密码,于是我们用rar爆破密码,选择了4位纯数字密码

于是我们获得密码,然后去解压文件然后获得了一串base64编码ZmxhZ3s3MDM1NDMwMGE1MTAwYmE3ODA2ODgwNTY2MWI5M2E1Y30=

拿去解码获得flag{70354300a5100ba78068805661b93a5c}

8. 乌镇峰会种图

下载图片直接拖进winhex我们将滚动条拖到末尾,发现flag,跟第6题你竟然赶我走一样

9.LSB

题目很明显,让我们用stgsolve工具,进行数据通道提取分析

将red green blue 的0勾选上

然后save bin我们就得到了个二维码,扫码就得到了flag

10. rar

题目中已经提示了密码为4为纯数字,于是我们rar爆破,则得到flag,过程很简单不想写了,简单爆破

11. 文件中的秘密

打开是一张路飞的照片,本以为需要winhex,结果最后在详细信息中找到了flag.没有想到这么简单

12. qr

打开图片,一张二维码,直接扫码获得flag

13.wireshark

题目提示发送了一段流量包,于是我们就用wireshark工具过滤出来post请求的那段数据包,http.request.method="POST"回车

提交就完事了

14.zip伪加密

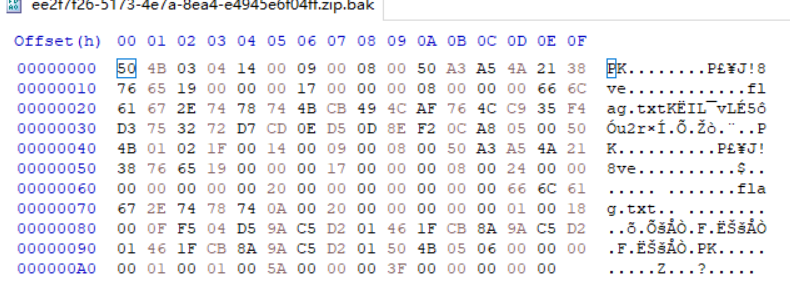

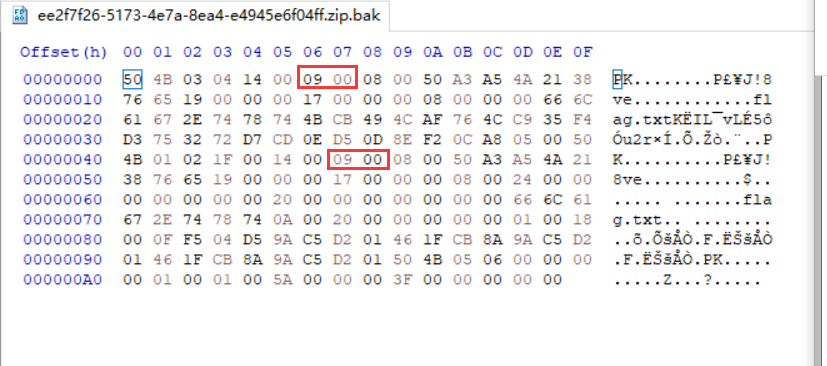

压缩源文件数据区:

50 4B 03 04:这是头文件标记(0x04034b50)

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密) 头文件标记后2bytes

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

16 B5 80 14:CRC-32校验(1480B516)

19 00 00 00:压缩后尺寸(25)

17 00 00 00:未压缩尺寸(23)

07 00:文件名长度

00 00:扩展记录长度

我们将这两个地方都改成00 00就可以了,然后保存,我们就能够正常解压了。

15. ningen

拿到这个,根据提示,我们用foremostlrb工具将隐写的东西拆分出来,然后我们又根据题目喜欢4位数字,于是我们就拿出rar爆破

然后获得flag

这是一年后,又做题,进行了的一些小总结吧。今天先写这么多。喜欢ctf的小伙伴,看了可以关注我哦,我们共同学习,一块进步,奥里给