课本内容总结

Web应用程序依赖于浏览器对应用程序进行渲染执行。Web应用体系主要有浏览器完成数据显示与展示内容的渲染功能;服务器端则有Web服务器软件、 Web应用程序及后端数据库构成,并通过经典的三层架构(three-tiers),即表示层、业务逻辑层和数据层,来进行组织和架构。二者之间通过因特网或内联网上HTTP/HTTPS应用层协议的请求与应答进行通信。

Web攻防:

信息情报收集

手工审查Web应用程序结构与源代码

自动下载与镜像Web站点页面

使用GooGle Hacking技术审查雨天猜测Web应用程序

攻击Web服务器软件

Web服务器平台安全漏洞:数据驱动的远程代码执行安全漏洞、服务器功能拓展模块漏洞、样本文件安全漏洞、源代码泄露、资源解析攻击。

攻击Web应用程序

Web应用程序安全威胁从攻击者技术角度分为如下六类:针对认证机制攻击、授权机制攻击、客户端攻击、命令执行攻击、信息暴露、逻辑攻击。 最流行的的两类Web应用程序安全漏洞及攻击技术:SQL注入和XSS跨站脚本。

攻击Web数据内容

具体包括安全敏感数据泄露、网站内容遭到篡改以及不良信息内容上传威胁。

Web应用安全防范措施

Web站点网络传输安全防范措施:使用HTTPS,使用加密连接通道、对关键Web服务器设置静态绑定MAC-IP映射。

Web站点操作系统及服务安全设防措施:及时的补丁更新、进行远程阿奴那漏洞扫描、关闭不使用的服务、设置强口令字、部署防火墙、数据备份等。

Web应用程序安全设防措施:使用静态HTML、使用具有良好安全声誉及稳定技术支持力量的Web应用软件包、除非必要才使用自主或者外包Web应用程序、使用Web服务器软件提供的日志功能。

Web站点数据安全设防措施:提高维护人员数据安全意识、对维护网站数据安全实施日常监测和防护。

SQL 注入

SQL注入攻击步骤:

1 发现SQL注入点

2 判断后台数据库类型

3 后台数据库中管理员用户口令字猜解

4 上传ASP后门,得到默认账户权限

5 本地权限提升

6 利用数据库扩展存储过程执行Shell命令

SQL 注入攻击工具

Wposion 能在动态web文档中找出SQL注入漏洞

wieliekoek.pl 以网站镜像工具生成的输入为输出,对表单页面注入字符串修改

SPIKE Proxy 对待注入的字符串进行定制

SPI Toolkit工具包

SQL注入攻击防范

使用类型安全的参数编码机制

完备检查来自外部的用户输入

将动态SQL语句替换为存储过程、预编译SQL或ADO命令对象

加强SQL数据库服务器的配置与连接

XSS跨站脚本攻击

XSS攻击原理:是Web应用程序对用户数填入内容的安全认证与锅炉不完善

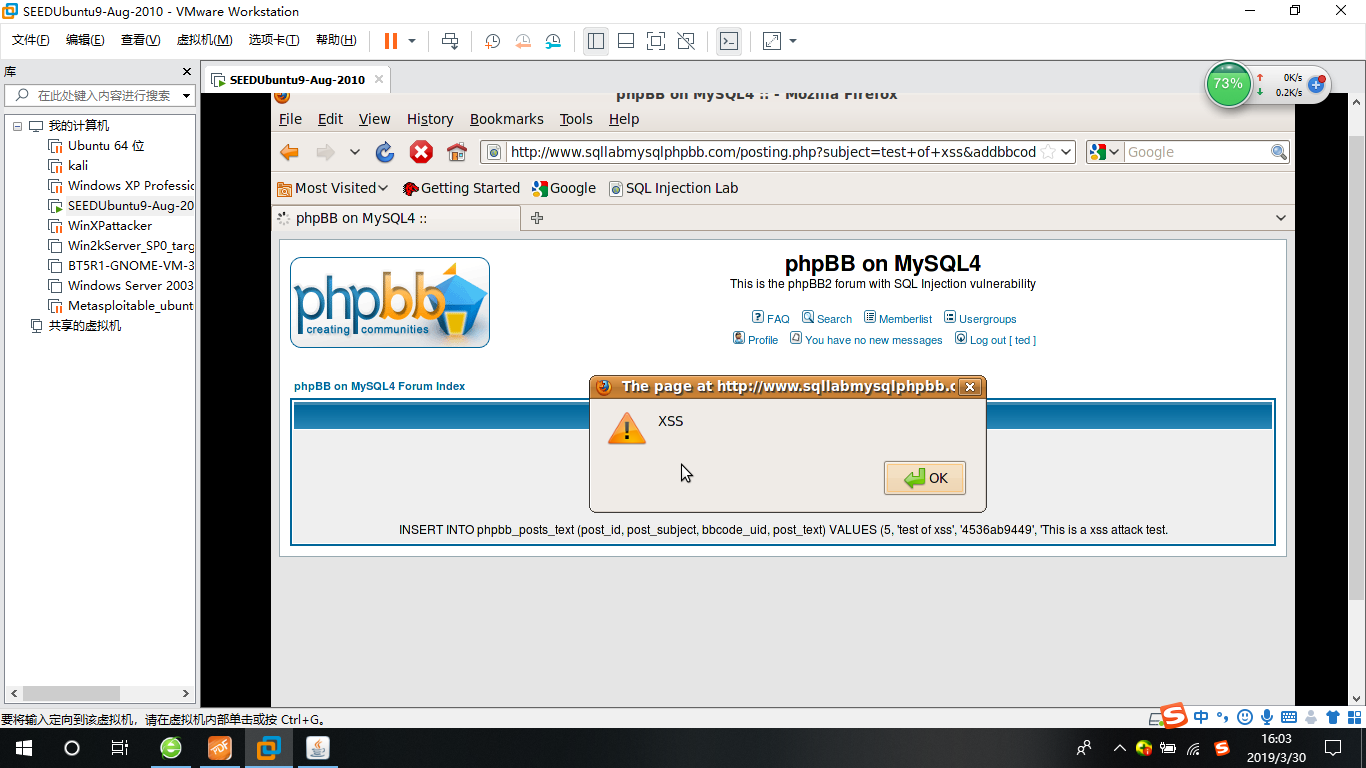

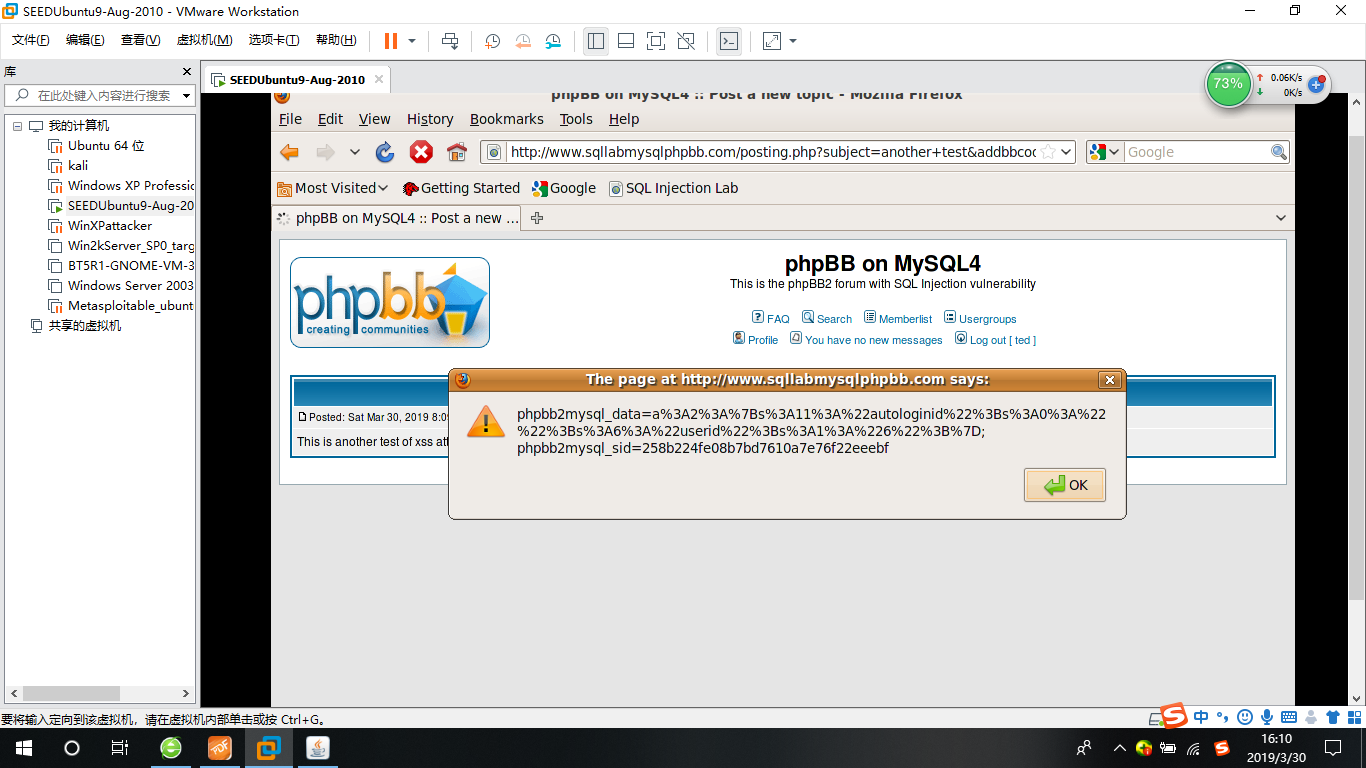

攻击类型:持久性XSS漏洞和非持久性XSS漏洞,或称为持久性XSS攻击和非持久性XSS攻击。

XSS攻击防范措施

服务器端:输入验证、输出净化、消除危险的输入点

客户端: 提示呢个浏览器的安全设置,如关闭cookie或者设置cookie只读等。

第十二章 Web浏览器安全攻防

Web浏览器软件安全困境三要素

复杂性、可扩展性、连通性。

Web安全威胁位置

传输网络的瓦那个罗协议安全威胁

Web浏览端系统平台的安全威胁

Web浏览器软件及插件程序的渗透攻击威胁

互联网用户涩会工程学攻击威胁

Web浏览端渗透攻击威胁

网页木马

网络钓鱼

网络钓鱼是社会工程学在互联网中广泛实施的一种典型攻击方式。

课后作业

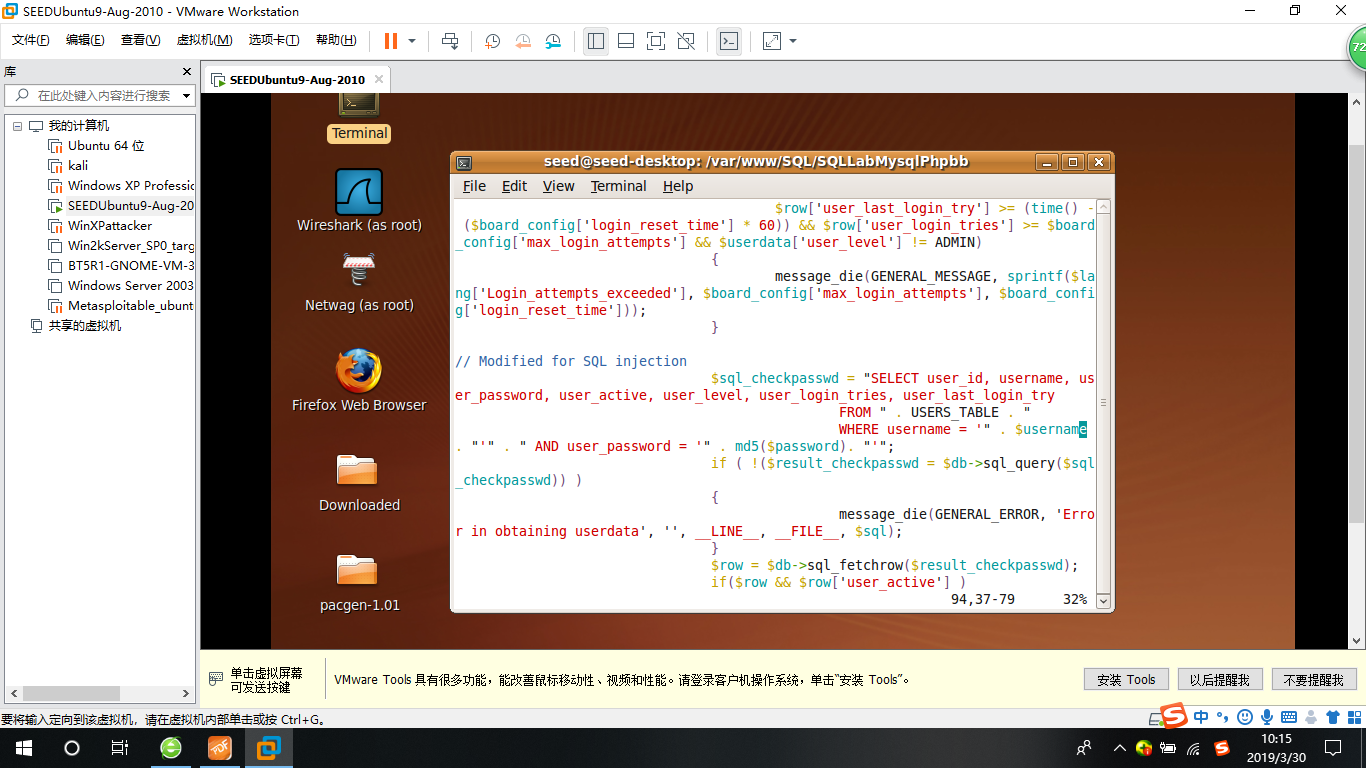

SQL注入

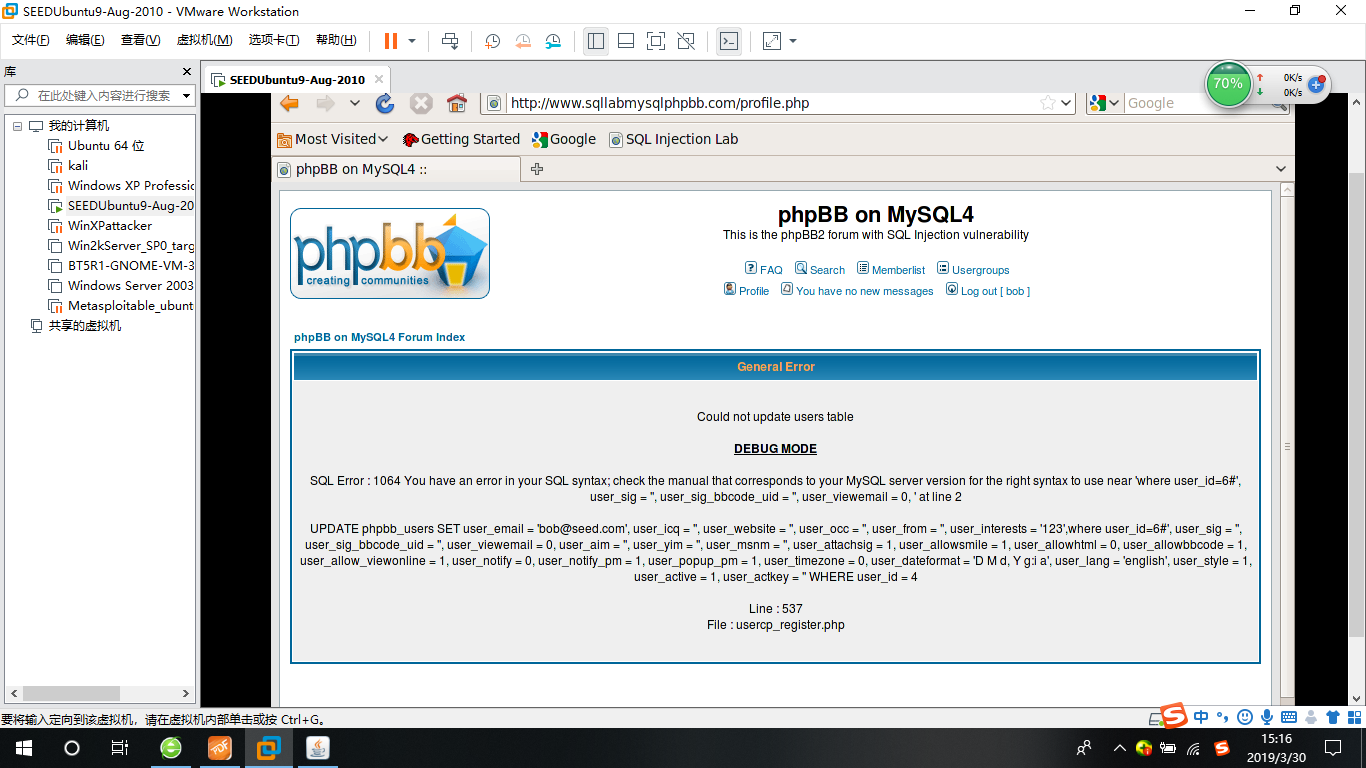

magic_quotes_gpc = Off 重启服务器,登录语句有漏洞如图

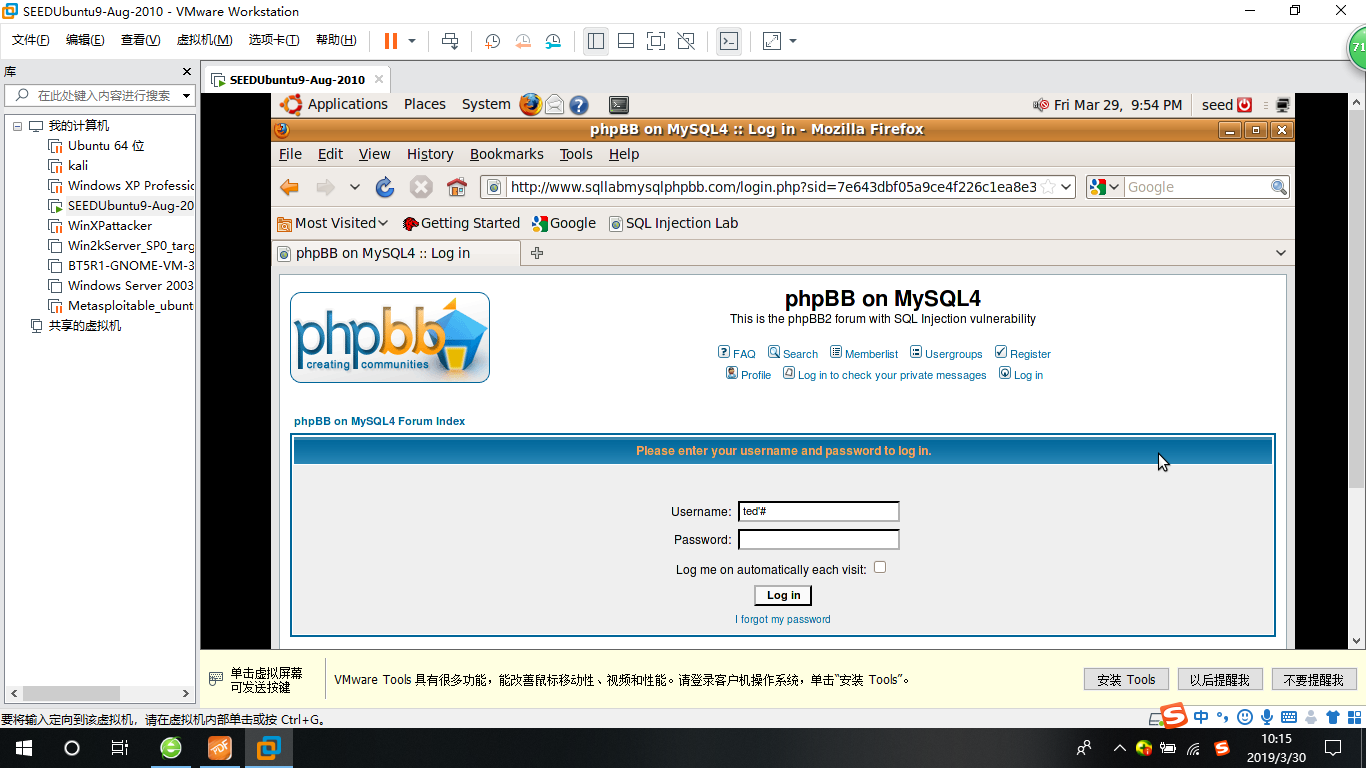

我们输入用户名,然后再将后边加上引号和SQL注释符号#,将密码验证语句全部注释点击登录。

OK,我们绕过密码验证登录成功。

然后我们重新登入bob的账号,打开profile在修改语句输入123‘,where user_id=6# 提示出错,在出错信息里可以看到数据库是用user_id来确定用户的。可以看到bob的id=4,同时我们还可以看到SQL语句的结构。

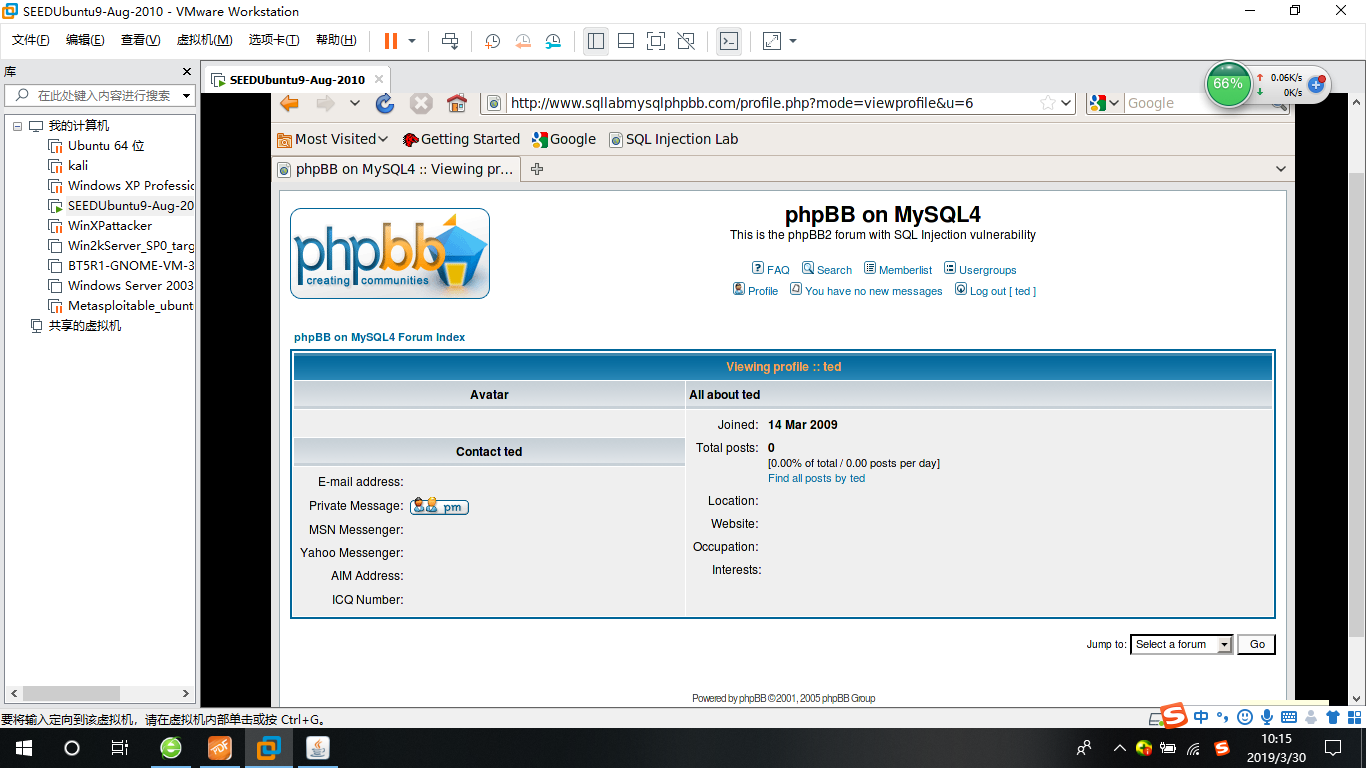

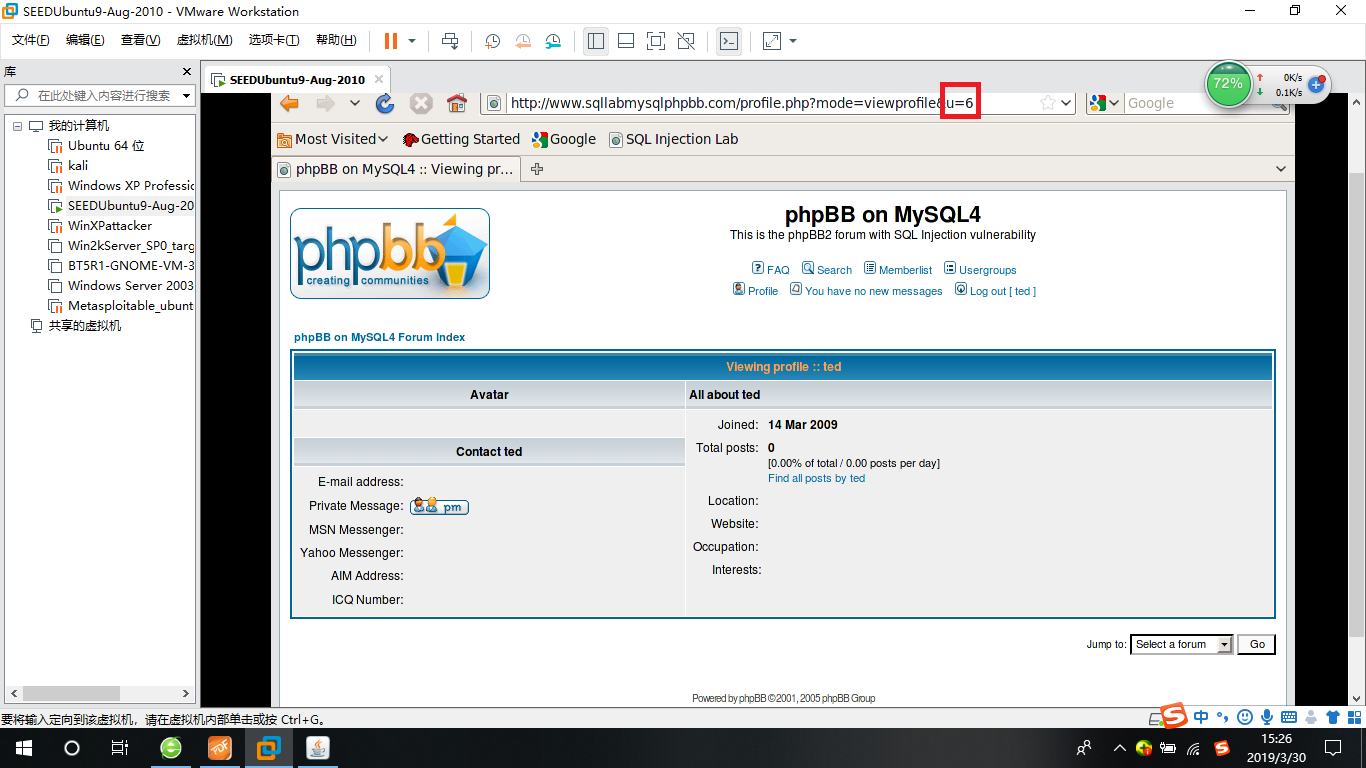

于是我们打开memberlist,分别查看bob和ted的信息。注意看地址栏,我们已知bob的id=4

我们可以看到ted的id=6

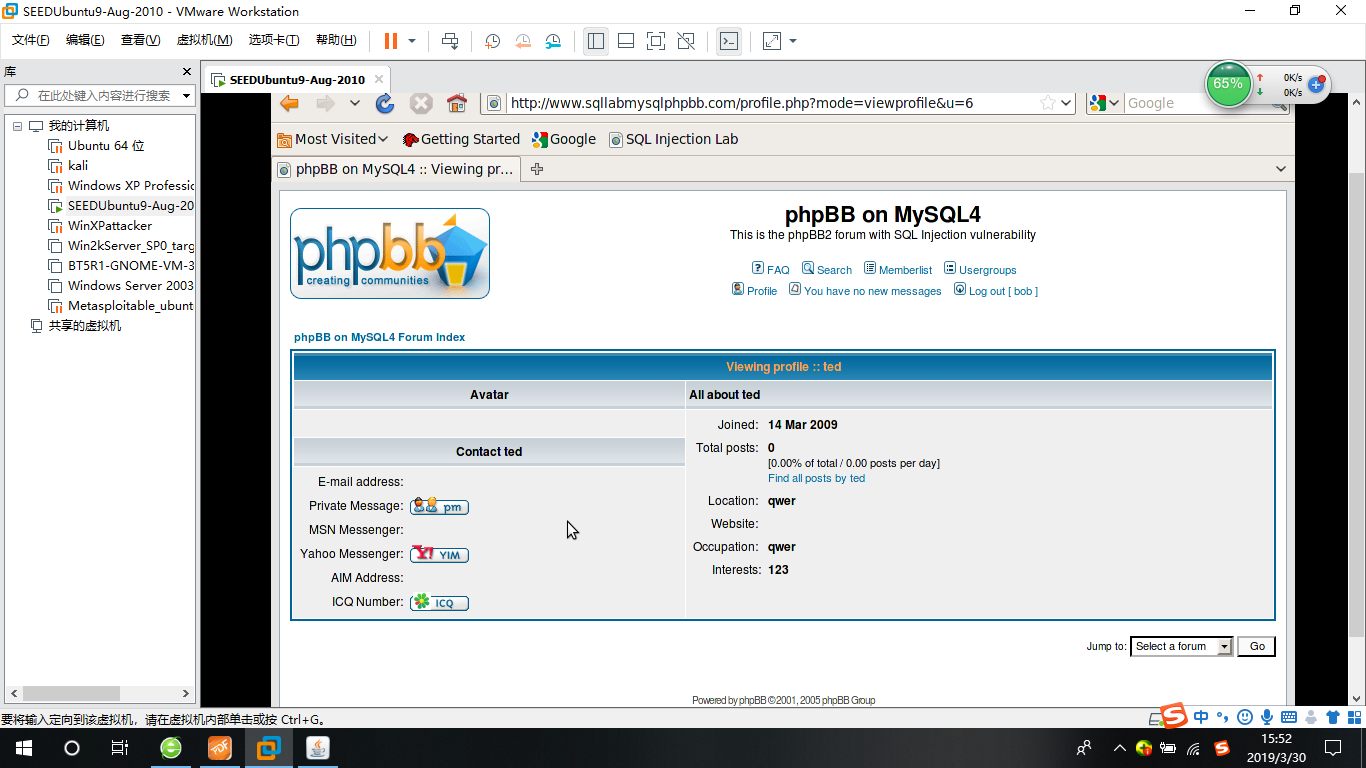

然后针对SQL语句的漏洞,我们故技重施,在bob账号下输入bob的当前密码,新修改的密码和个人信息,在最后一栏加入'where user_id=6#然后提交。

提交成功,这时我们在memberlist里看ted的个人信息,已经被修改过来了。然后退出bob账号,输入ted密码输入刚刚修改的密码,点击登录,OK,ted的个人信息和登录密码已经被我们在bob的用户状态下修改了。

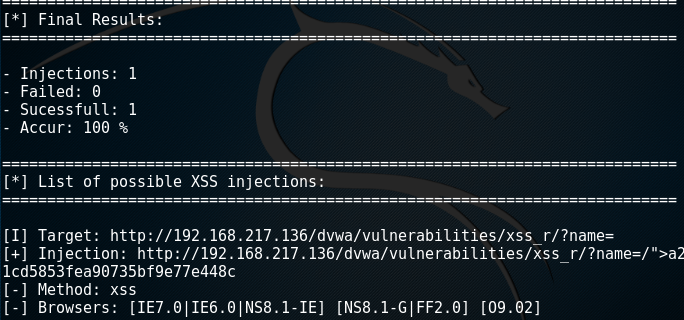

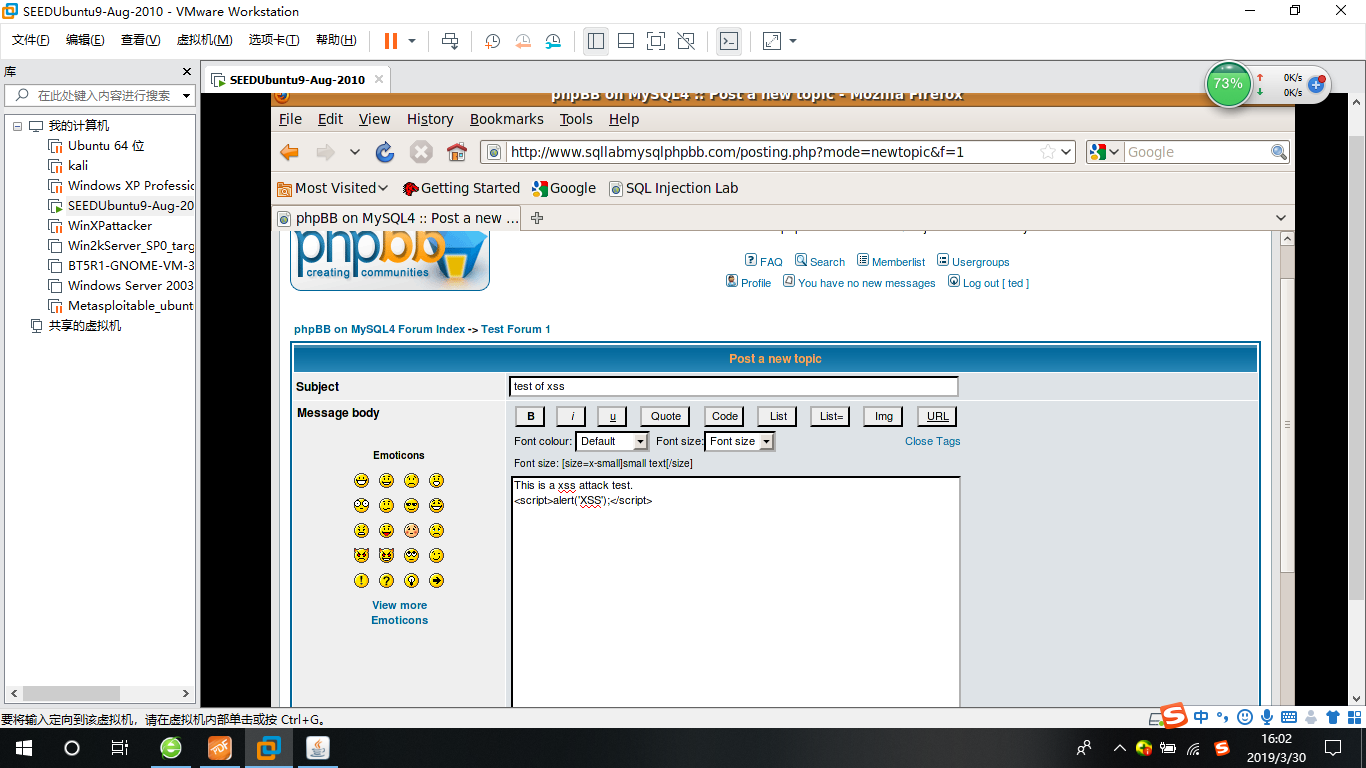

XSS攻击

Kali视频总结

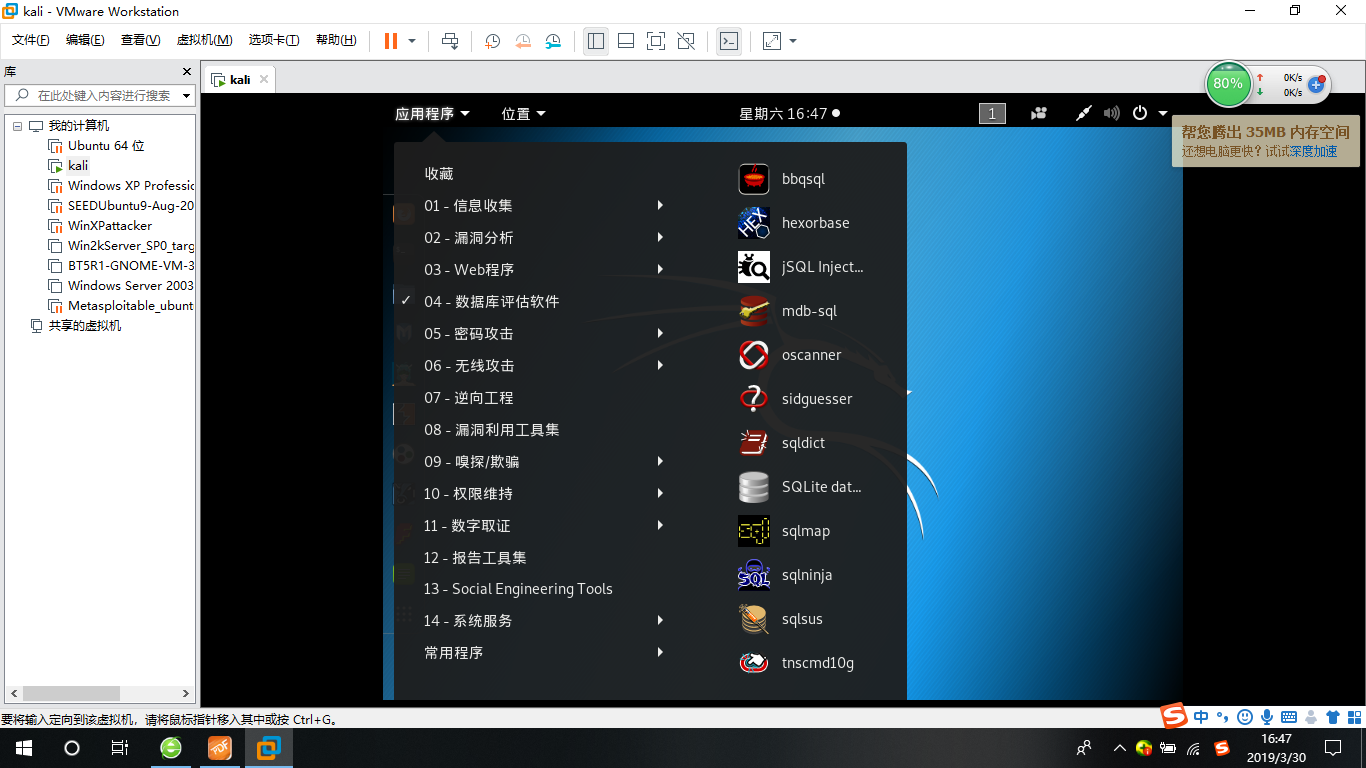

数据库评估工具

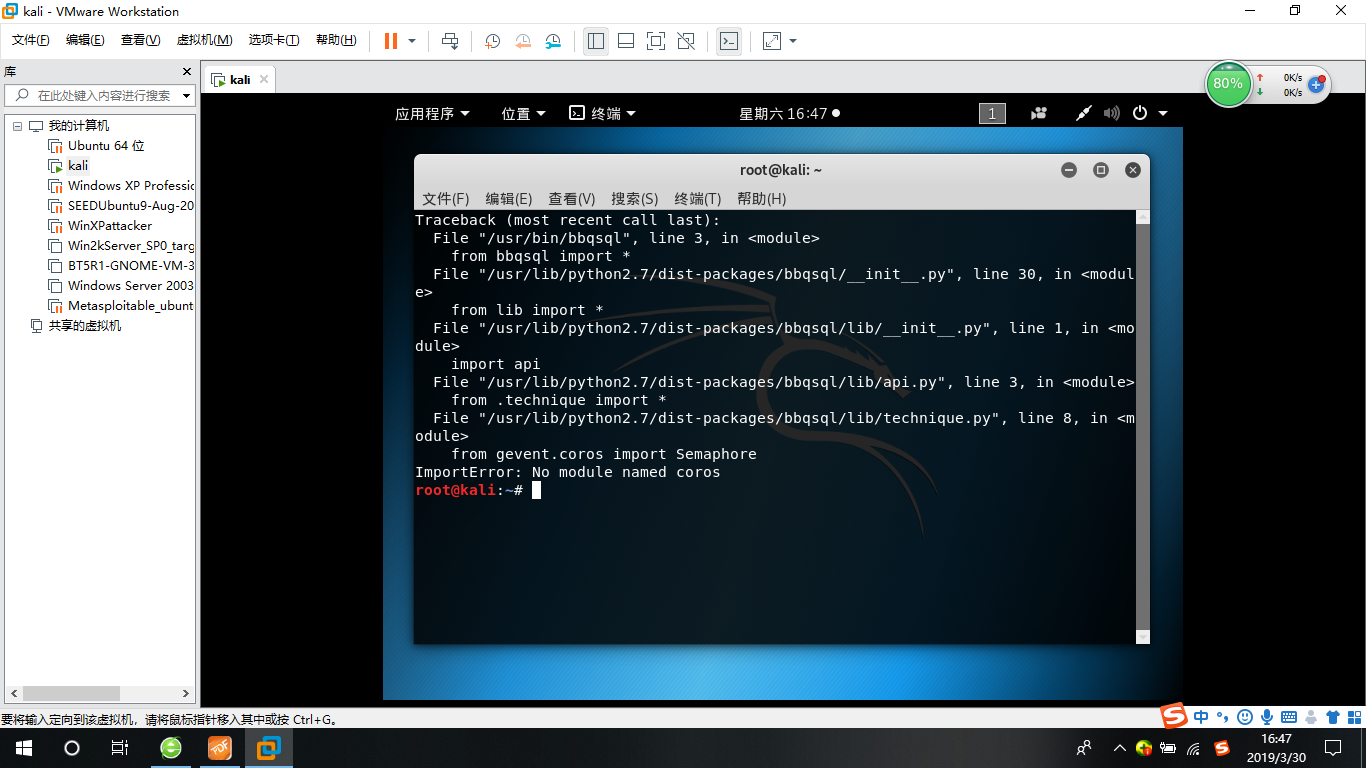

1.BBQSql是一个python编写的盲注工具,当检测可疑的注入漏洞时很有用。是一个半自动工具,允许用户自定义参数。可以导出导入参数,针对存在漏洞的点进行修改的参数

启动会发生如下错误

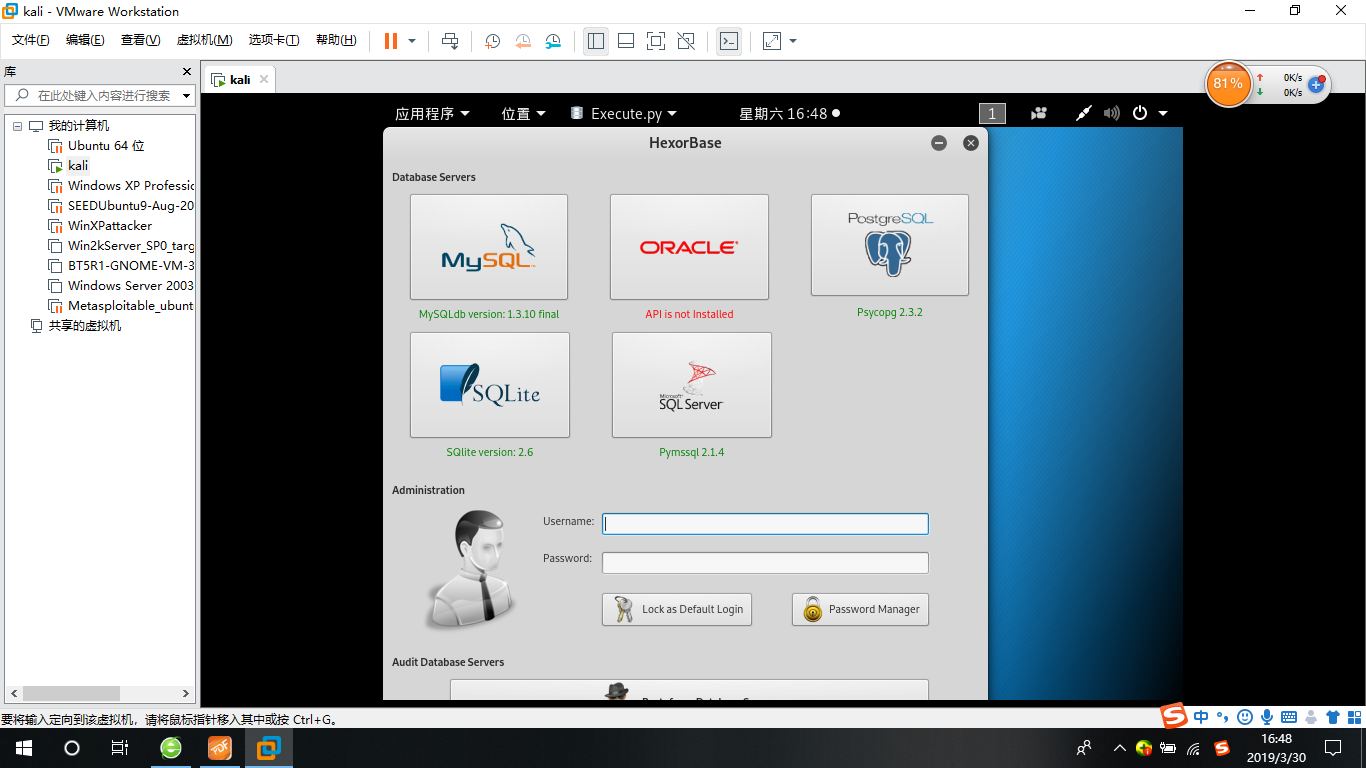

2.HexorBase 图形化的密码破解与连接工具,开源。连接并控制数据库,执行一些语句等等,支持暴力枚举,四个数据库。

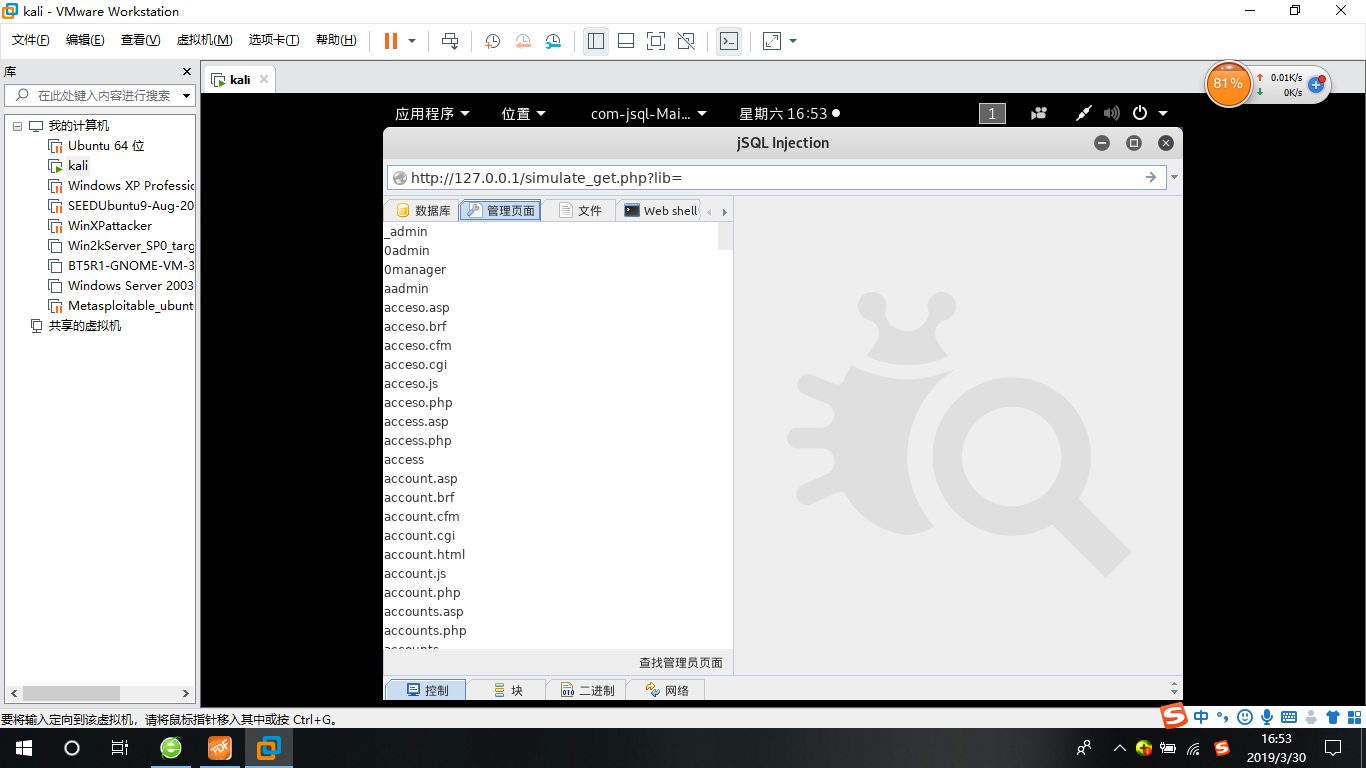

3.jsql (java编写)轻量级安全测试工具,可以检测SQL注入漏洞。跨平台、开源且免费将存在注入漏洞的URL贴进来即可进行相应的漏洞利用,但是可能出现URL不能正常识别的问题

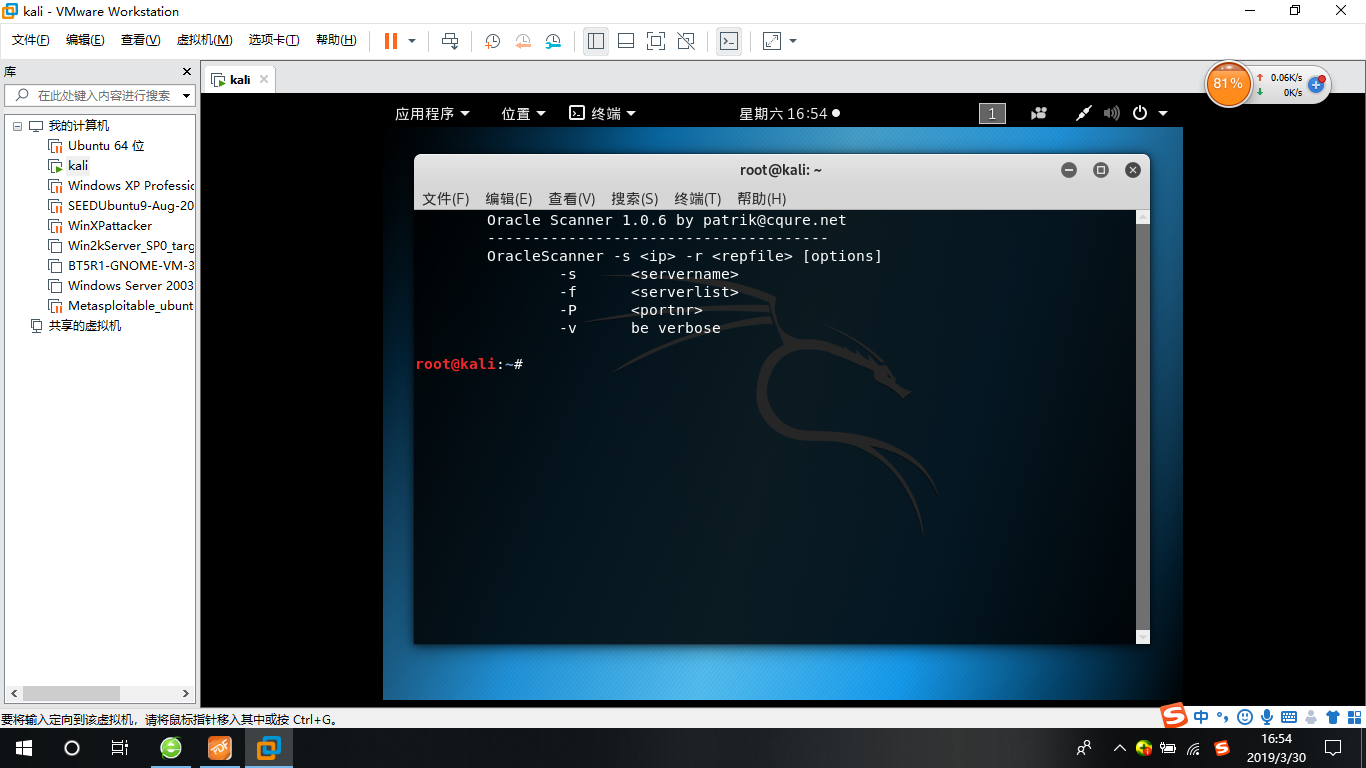

4.oracle Scanner (java开发,基于插件的结构)

可sid列举、口令测试、列举Oracle版本、列举账号角色、账号特权、账号哈希、审计信息,列举口令策略、数据库链接。

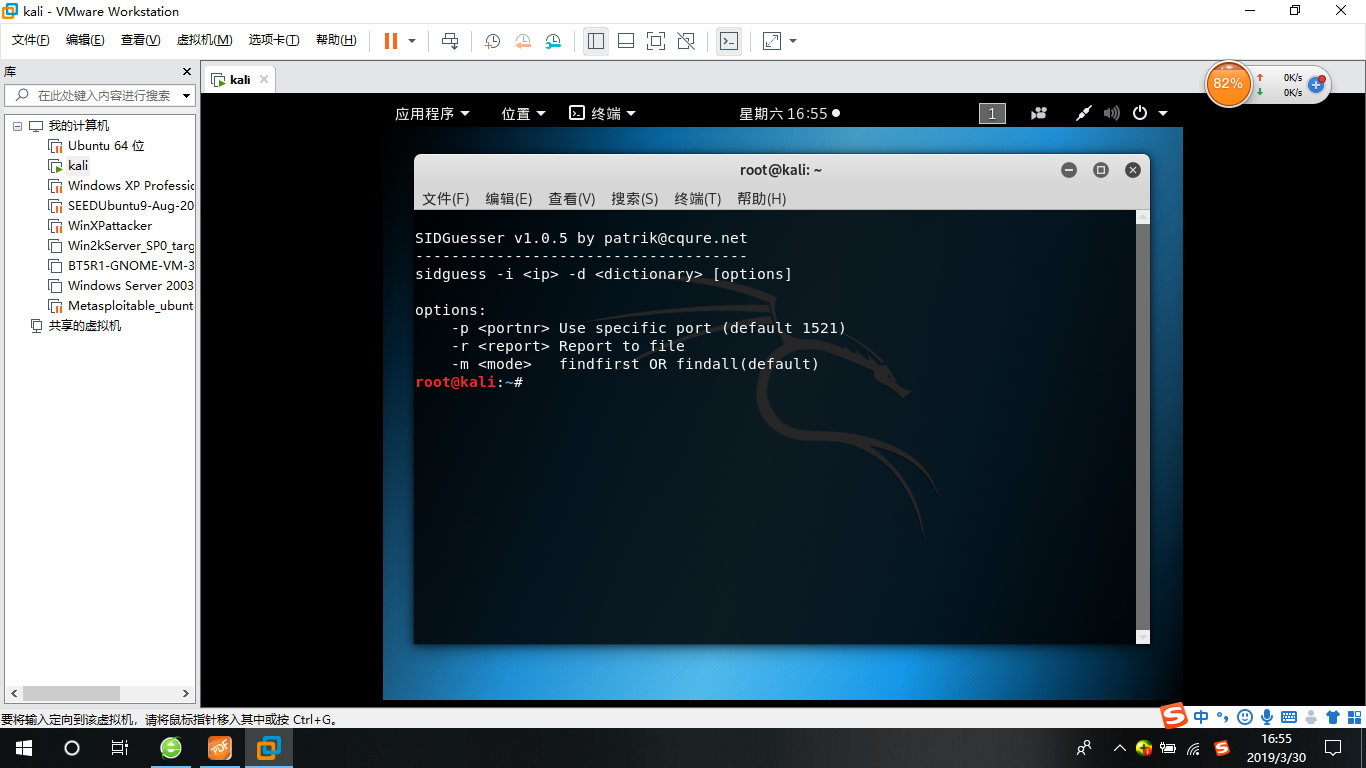

5.SIDguesser

针对Oracle的SID进行暴力枚举,SID为Oracle实例名,Oracle连接字符串,通过实例名+用户+密码连接

6.Sqlninja

Perl编写的一个专门针对Microsoft SQL Server的sql注入工具。侧重于获得一个shell,

可找到远程SQL服务器的标志和特征(版本、用户执行的查询、用户特权、xp_cmdshell的可用性、身份验证模式等)

“sa”口令的强力攻击,

原始 xp_cmdshell被禁用后,就创建一个定制的xp_cmdshell,

使用纯粹的ASCII GET/POST请求来上载netcat.exe程序,不需要FTP连接,

为了找到目标网络的防火墙所允许端口,可以实施针对目标SQL服务器的TCP/UDP端口扫描,

逃避技术,

盲目执行攻击模式,

如果得到权限为sa,结合msf进一步对目标主机进行渗透。

7.Sqlmap

被称为注入神器。开源渗透测试工具,Python编写,主要用于自动化的侦测和实施SQL注入攻击以及渗透数据库服务器。SQLmap配有强大的侦测引擎,是用于高级渗透测试用户,不仅可以获得不同数据库的指纹信息,还可以从数据库中提取数据,此外还能够处理潜在的文件系统以及通过带外数据连接执行系统命令等。

web代理应用

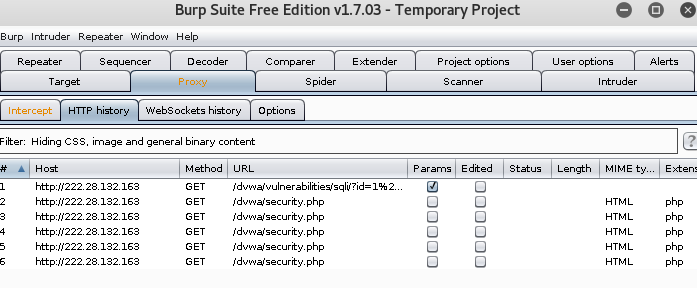

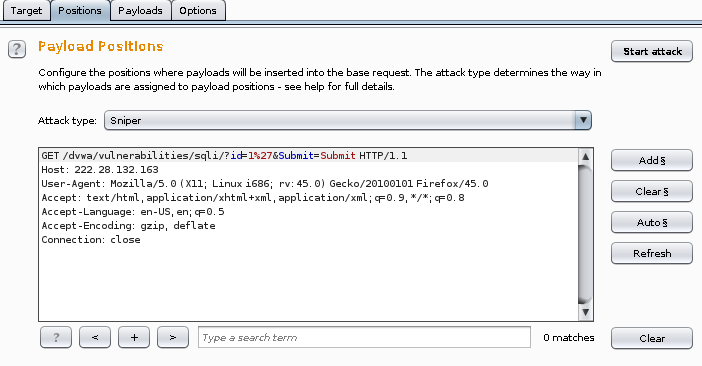

1.burpsuite 攻击Web应用程序的集成平台

2.owaspzap

3.paros

4.proxystrike

5.vega

6.webscara

Burpsuite工具

1.配置监听端口

2.爬虫与扫描

3.intruder

4.repeater 改包重放

5.decode模块

6.comparer模块

7.插件模块

Fuzz工具

1.bed.pl 纯文本的fuzz工具,能够检查常见的漏洞如缓冲区溢出,格式串漏洞,整数溢出等。

2.fuzz_ipv6 针对ipv6协议

3.ohrwurm RTP fuzz工具

4.power fuzzer 图形化界面

5.wfuzz 进行Web应用暴力猜解,也支持对网站目录、登录信息、应用资源文件等的暴力破解

6.sfuzz

7.xsser 命令行版,--gtk为图形化版 -u --cookie -v