第二十四关:

这关考验的是sql的二次注入。

这关是一个登陆加注册的功能点,登陆的地方没有注入,账号密码都输入输入'",页面只会显示登陆失败。

但注册账号的地方没有做过滤可以注册带有单引符号的用户,比如可以直接注册一个单引符号的用户

其实从源码中可以看到,只要是用户输入的参数,再放入sql进行拼凑之前都会经过mysql_real_escape_string这个函数的转义,也就造不成注入了(除了宽字节注入)

后来发现,用户登陆成功后会有一个修改密码的功能

这里也可以直接看源码

sql语句中有三个参数拼凑进去了,但是可以看到程序只对用户输入的参数做了转义,而从session中获取的参数没有做处理,原因是理论上session是可信域,也就是说里面参数是用户不可控的。

但是事与愿违,session中的uname是从数据库中取得,而我们在注入账号的时候是可以往数据库中加入带有单引符号的uname。

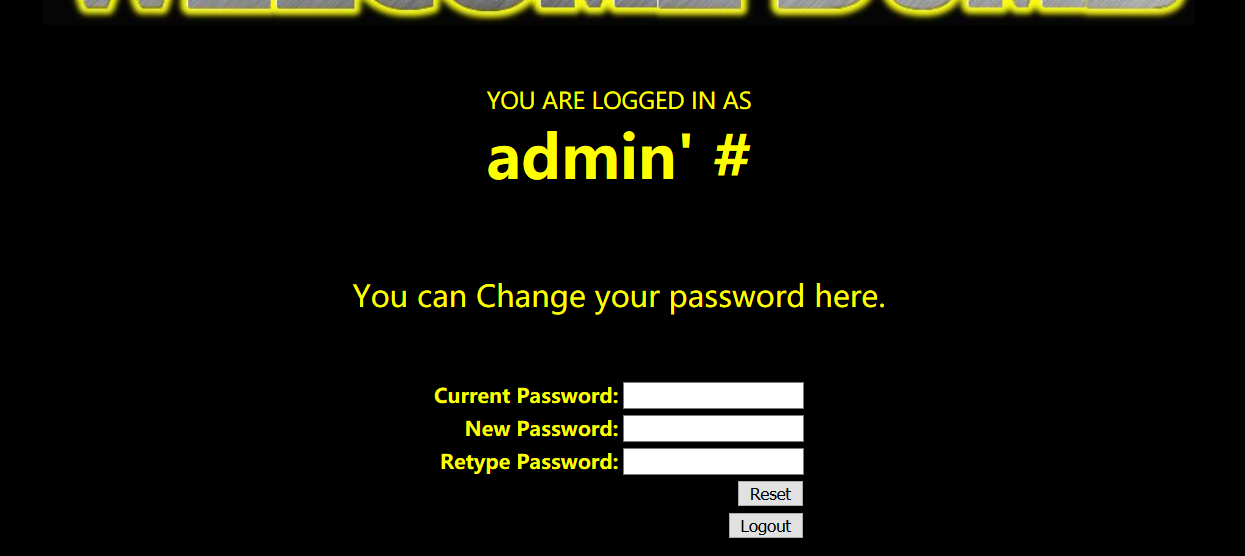

ok,知道这里应该可以注入后,我们再仔细看下这个sql语句,这是一个update的注入,假设uname我们可以随意控制,我们让uname= admin' #是不是就可以将管理员的密码修改了,而且由于注释掉了后面的语句,所以我们都不用输入正确的admin的密码。

发现可以成功修改管理员的密码。那么这里仅仅能做到修改密码的操作吗?

显然不是,我们之前就了解了update的sql语句存在报错注入和盲注,这里没有报错信息,所以只能盲注了。但这里由于盲注之前需要有个注册操作,比较麻烦,需要自己写脚本。我这里先不写了,以后遇到了再补上吧。