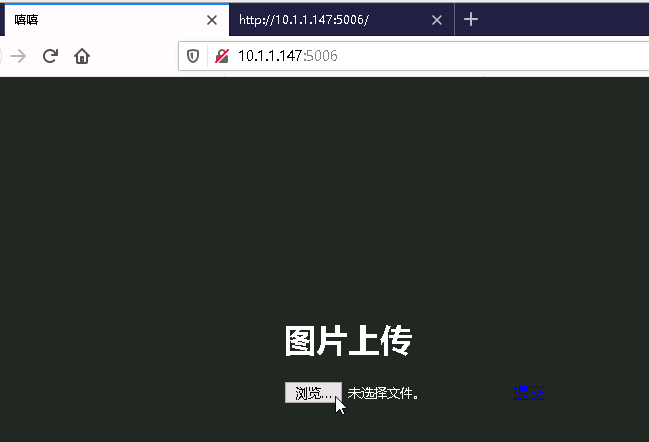

打开攻击机的浏览器,输入目标地址。

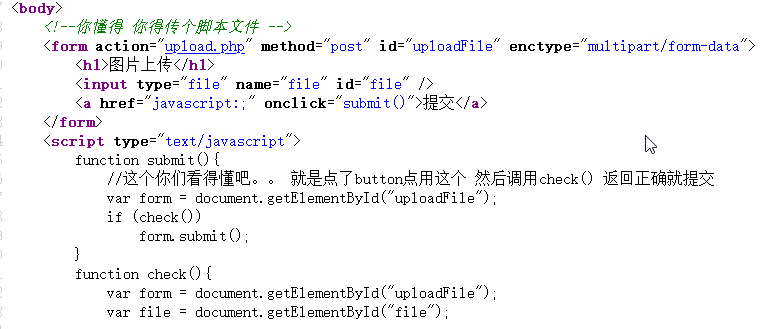

检查页面源代码。发现了第一个提示,让我传一个脚本文件。并且从这个js代码中我们知道,这是一个文件上传客户端绕过的题。

先正常交一个图片,看页面的反馈结果。

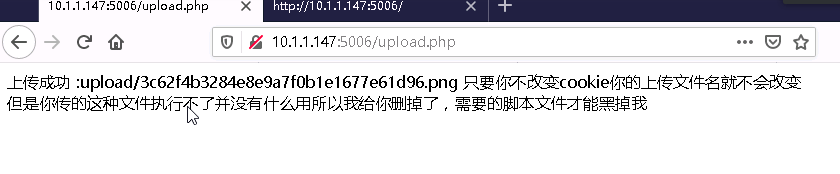

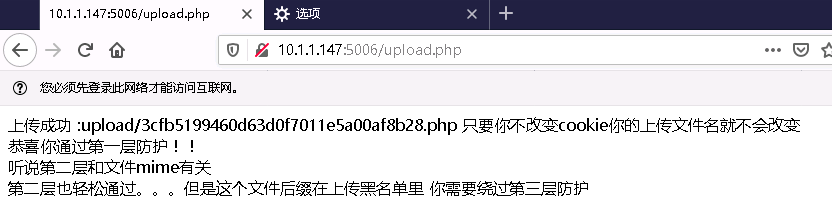

从这句话中我们得到了两个提示:

- cookie

- 脚本文件

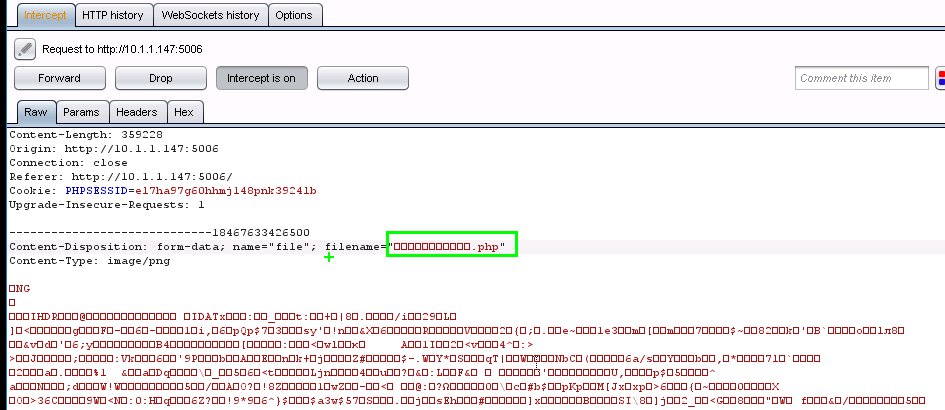

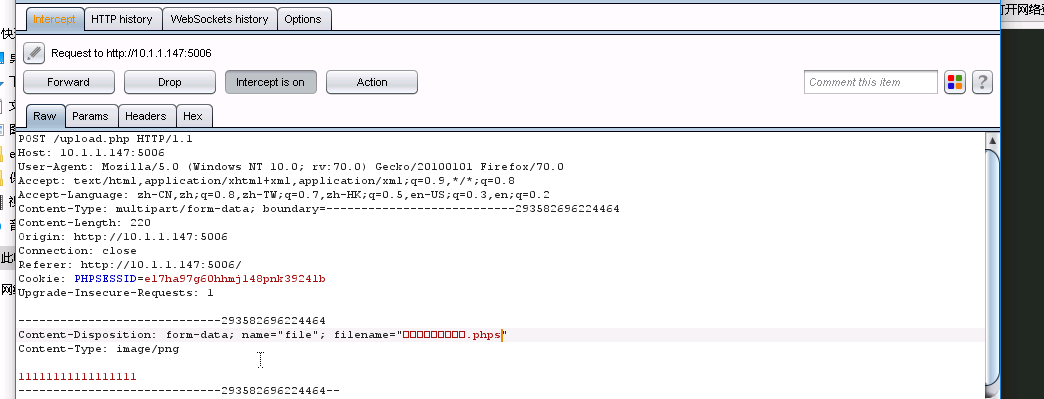

平时接触比较多的脚本文件有php,jsp,asp等等。这时候我们打开BP去截包,然后改包发送。

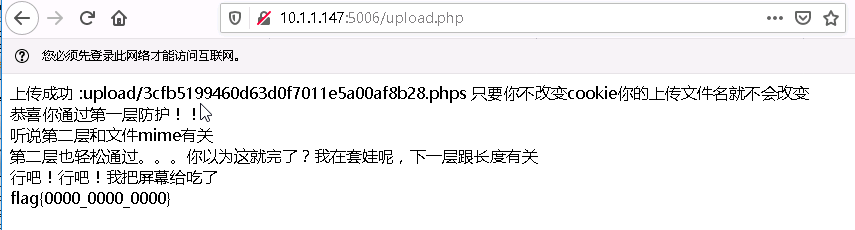

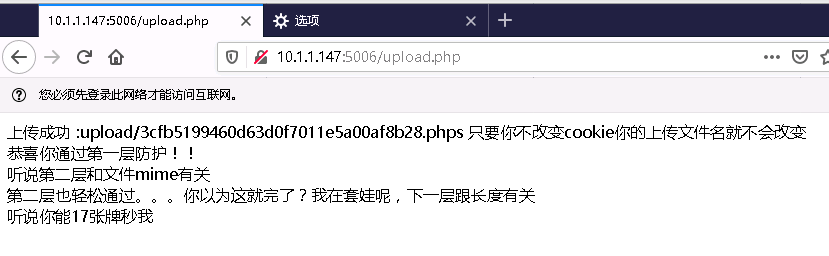

这个时候,我们得到了第二个提示,黑名单绕过,黑名单绕过也可以通过修改后缀名的方式去绕。

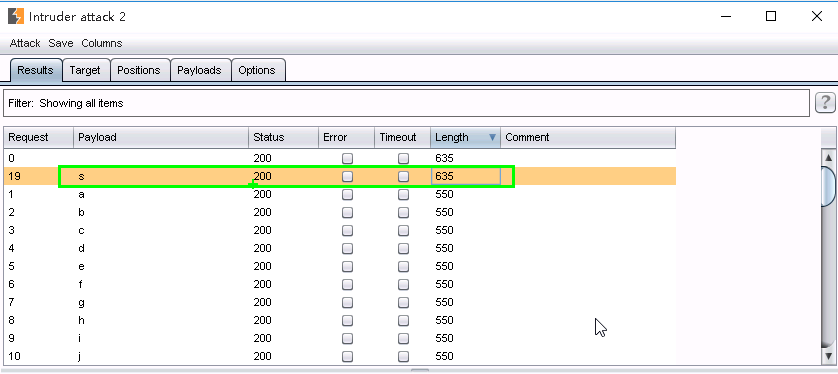

经过多次尝试后发现,后缀名修改为phps可以绕过。

这个时候,我们得到第三个提示,长度,17。我们可以想到,图片里面有个长度为17的字符串。因此这个时候,我新建一个txt文本,里面填写17个1。

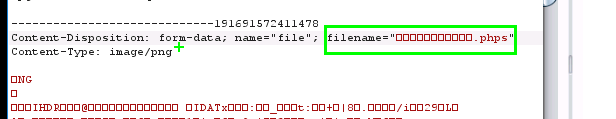

保存退出,修改后缀名为png。然后再通过burpsuite去改filename的值。

然后forward,拿到最后的flag.