pip install passlib

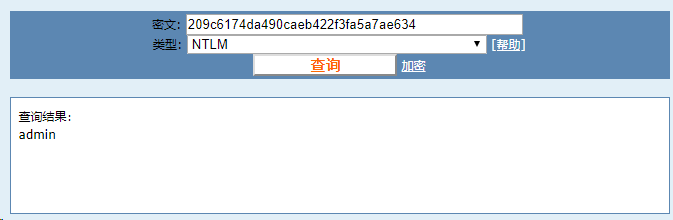

python >>> from passlib.hash import nthash >>> print(nthash.hash('admin')) 209c6174da490caeb422f3fa5a7ae634

cmd5解密

所以口令要设置成一定的强度

>>> print(nthash.hash('helloworld')) 72fc5ef38c07f24388017c748ceab330 >>> print(nthash.hash('Helloworld')) 35502097caf899cb1aa7617d87cdc2de >>> print(nthash.hash('HelloWorld')) f37f57a03351c09d237508f14bab2ae3 >>> print(nthash.hash('HeLloWoRld')) 901a116275b8ad6eec7f8b3d9772ac79 >>> print(nthash.hash('HeLloWoRld--+')) 885e93bcb8069c82f978082961adafe1

只有最后一个有点强度,前面都可以解开(第3、4需要会员费)

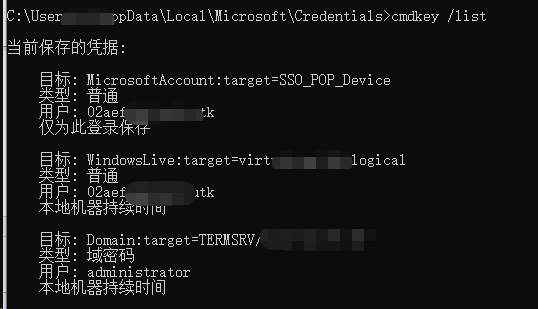

本地保存过RDP连接密码的查看:

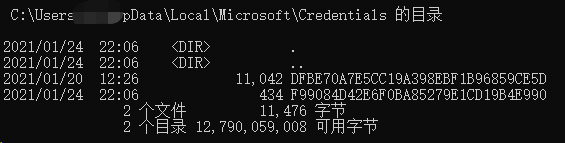

dir/a %userprofile%AppDataLocalMicrosoftCredentials*

文件系统隐藏属性,连接密码文件在这里

当mstsc时勾选记住我的凭据时就在此目录生成一个密码文件

PS:当下次连接时选择删除凭据,该密码文件即会删除!!

破解使用mimikatz工具

参考:

【渗透笔记】Windows密码凭证获取_白菜猪肉炖粉条-CSDN博客