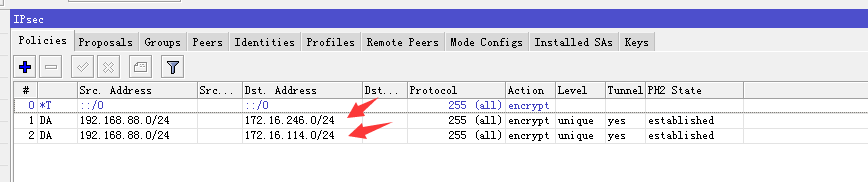

介绍下这边的几个栏目的意思

1、Policies这里是你创建ipsec连接成功以后,学习到的互通的IP段;

2、Proposals这里设置的是,ipsec连接成功以后,本地的SA连接的属性。比如加密方式用啥,生存时间多少等等。建议设置的跟服务端对端的一致。

3、Groups是创建一个组,用于创建ikev2服务端用的,可以默认不用设置

4、peers这里设置的是服务端对端的IP地址以及使用什么属性文件Profiles以及服务端使用的是什么模式IKE2还是aggressive野蛮模式等等

5、Identities这里设置的是,peers这里的服务端对端的加密密码以及工作模式等等。

6、Profiles为服务端对端的属性文件,加密方式等等

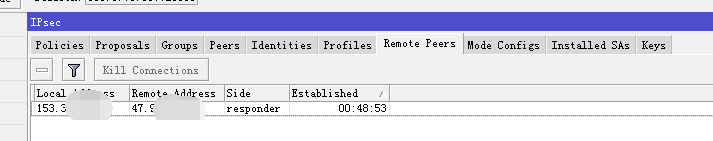

7、Remote Peers ipsec连接成功以后,展示对端peer IP的情况

8、Mode Configs 设置的是Identities里调用的模版,本地IP段是多少

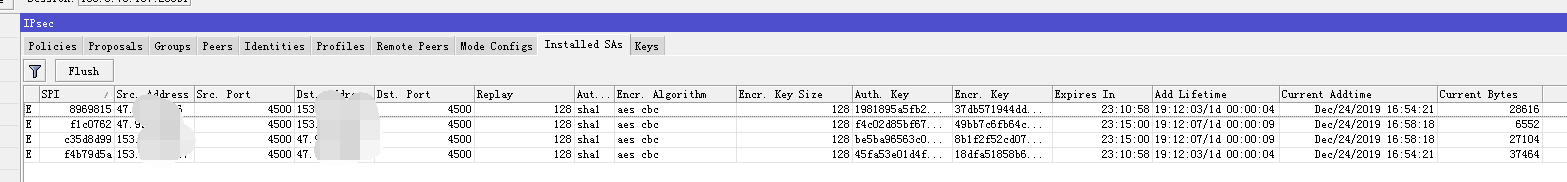

9、Installed SAs这里展示的是对端SA连接情况

10、keys没用过,不知道干嘛的。。。

1、注意事项,所有涉及到ipsec的源目地址的ip都不能伪装,不能nat,一定要优先排除!

ROS这边的时间服务器一定要同步好,一定要是北京时间,非常重要!

2、客户端服务端两边都要有固定IP,阿里云这边是有固定IP的,客户端ROS这边也需要有。

3、ROS采用的版本为long term 6.44.6版本,我一开始用6.46.1版本。死活不通。大家注意下!

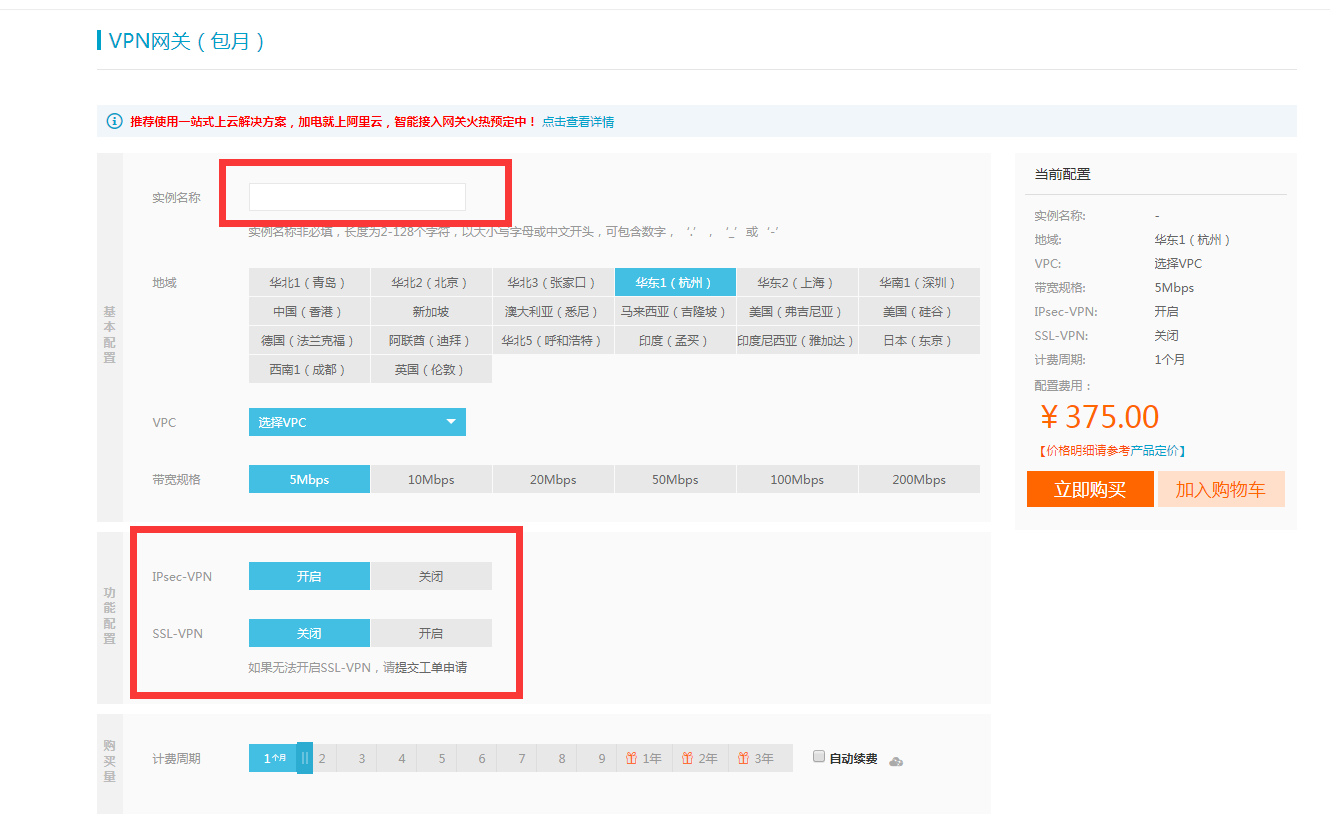

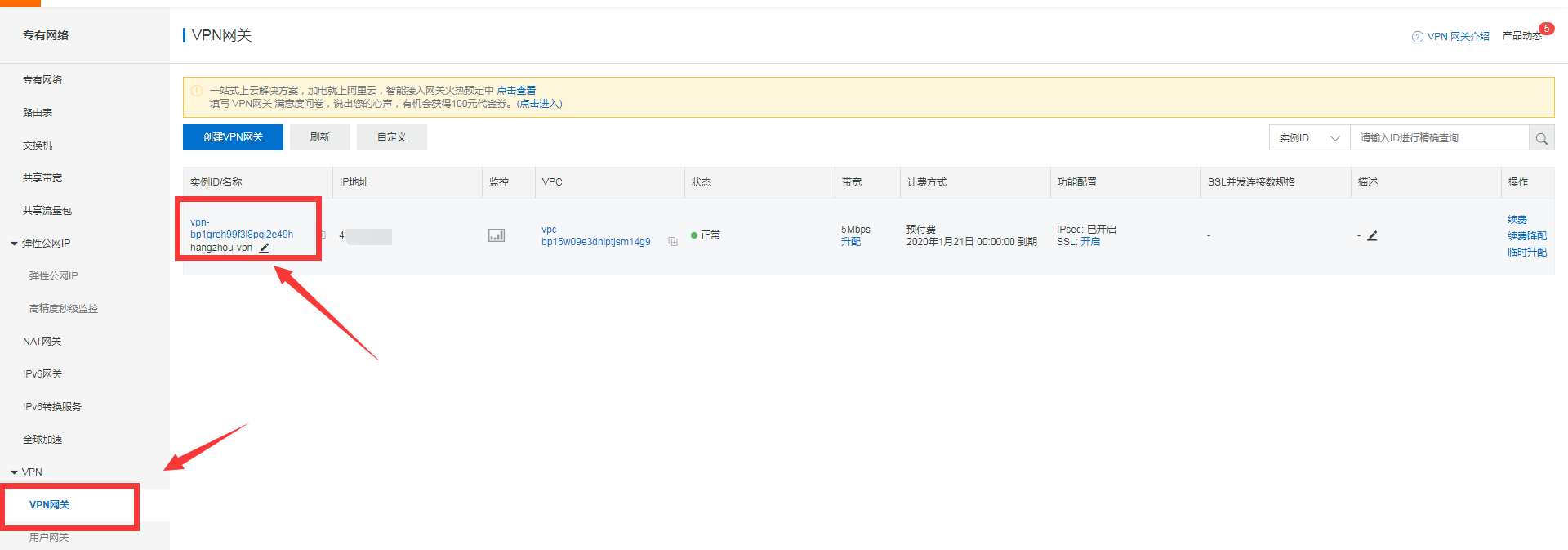

4、先来看阿里云这边的配置:

首先创建网关,因为我要用IKEV2,所以开启ipsec,关闭ssl

5、创建用户网关,也就是ROS这边的固定IP写上

6、创建IPsec连接,这边注意下,因为ROS不是标准的IKEV2协议,所以如果阿里云你有2个网段,需要创建2条IPSEC的连接(有几个网段创建几条连接)

官方说明如下:

https://help.aliyun.com/document_detail/65802.html?spm=a2c4g.11186623.6.660.4733a22a76u263

5. 为什么IPsec连接状态为“第二阶段协商成功”,但是多网段场景下部分网段通信正常,部分网段通信不正常?

多网段场景下,建议使用IKE V2协议。

如果已经使用了IKE V2协议但问题仍然存在,建议检查本地IDC的网关的SA状态,正常情况下只有一个SA,例如172.30.96.0/19 === 10.0.0.0/8 172.30.128.0/17。

如果存在多个SA说明本地IDC的网关使用非标准的IKE V2协议,此时只能使用多个IPsec连接将各个网段连接起来。例如可以将IPsec连接:172.30.96.0/19 <=> 10.0.0.0/8 172.30.128.0/17拆分为IPsec连接A:172.30.96.0/19 <=> 10.0.0.0/8和IPsec连接B:172.30.96.0/19 <=> 172.30.128.0/17。

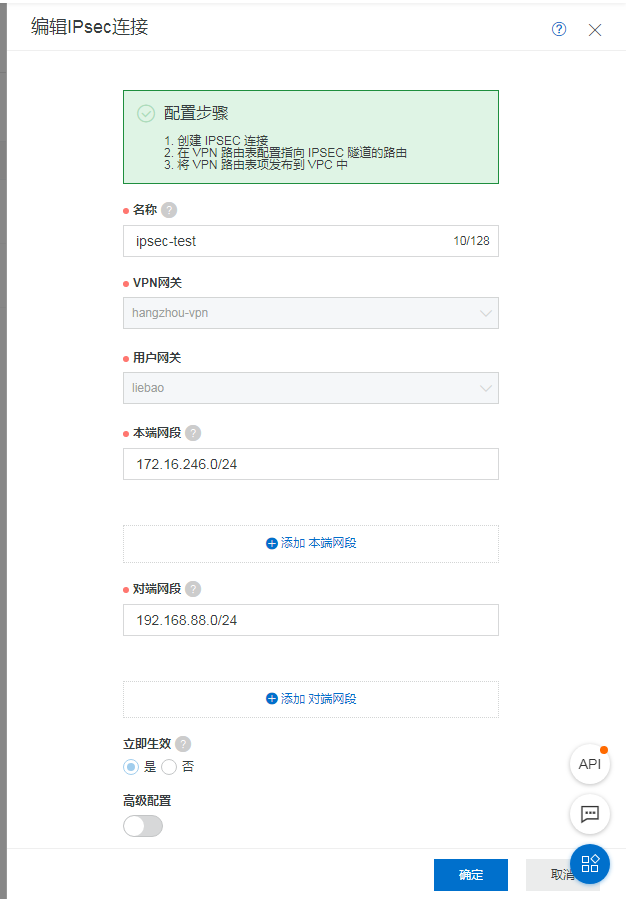

创建本地的IP段为172.16.246.0/24,ROS这边本地网段为192.168.88.0/24

立即生效选择是

高级配置:

写上预共享密钥,版本选择IKEV2,协商模式main,加密算法aes,认证算法sha1,dh分组group2,SA生存周期86400秒,后面两个是阿里云的的IP以及你ROS的IP。

IPSEC配置:

健康检查我就不描述了,大家自己看着办。

我这边有两个网段,所以创建了2条ipsec出来:

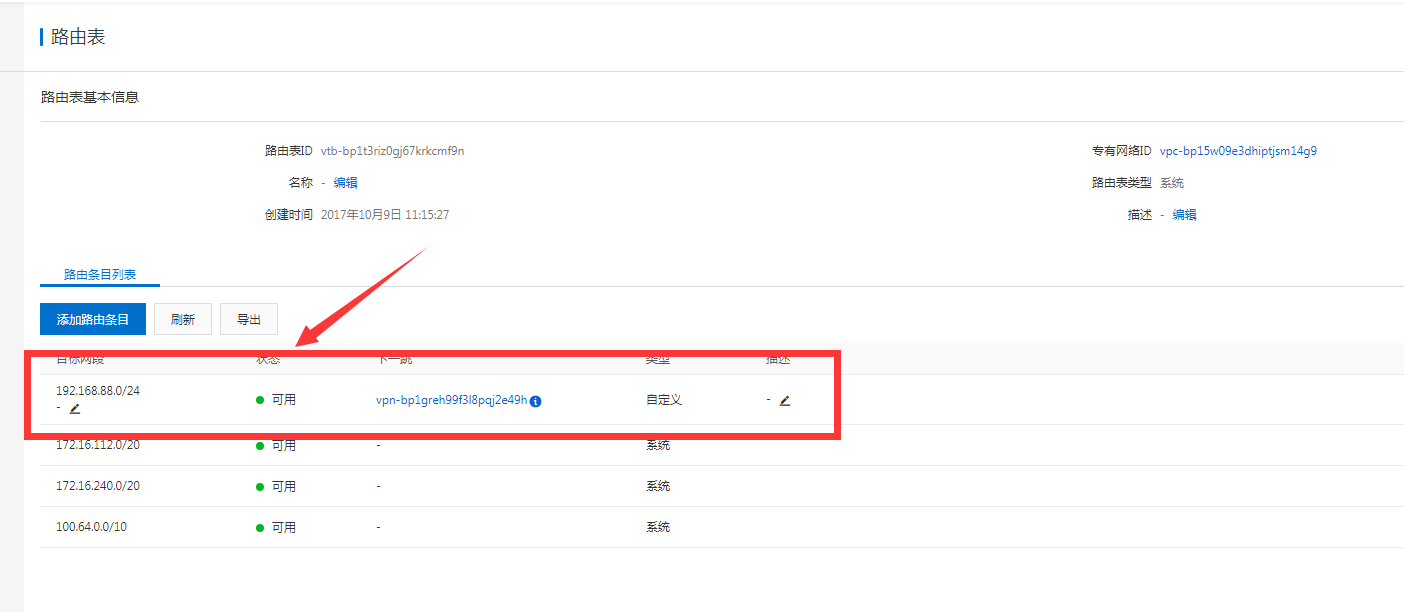

7、创建完ipsec连接以后,一定要去两个地方创建下路由表。

一个是VPC的路由表:

另外一个是网关里的路由表!!!非常重要,经常会忘记这个!!!

进去以后,分目的路由表和策略路由表,策略路由表的优先级高于目的路由表,我们直接设置策略路由表!!!

大家注意看。这里是最重要的,策略路由表里的下一跳,是ipsec的连接隧道。这里一定要选对!!!我这边就是阿里云帮我混乱了,我整了大半天都没搞定,哪个隧道走哪个IP段,你们一定要搞清楚,如果不清楚的同学,到ipsec连接那边再好好看看!!!

8、到这里,阿里云这边网关就设置完毕了,至于是否连接成功可以在ipsec的界面上看是否连接成功。或者从右边的日志可以看出是否成功。

9、现在我们来看ROS这边的设置:

ip以及路由网关的设置我这边就不重复了。大家根据自己的情况自己设置。

10、首先设置ros自己的局域网IP段的addresslist

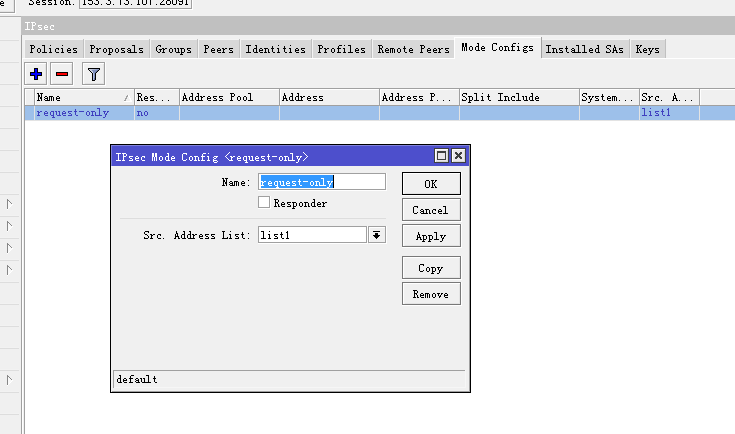

11、其次设置ROS的ip-ipsec-mode configs

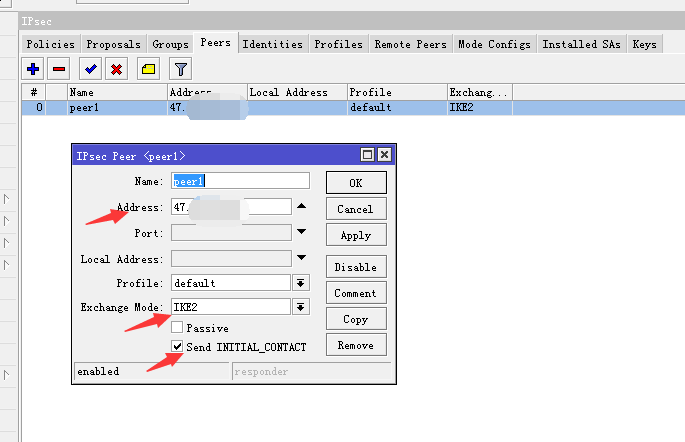

12、接着填写ipsec的对等体:这里的IP地址就是阿里云的网关的IP地址,Exchangge mode选择IKE2,勾上Send INITIAL_CONTACT

13、创建认证

选择密码认证模式,写上密码,选择mode以及 policy

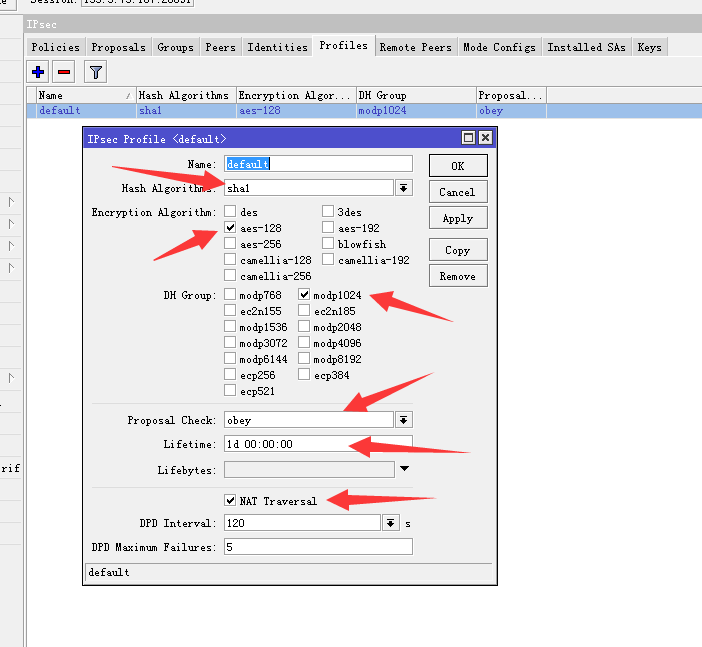

14、创建ipsec的认证模版:

阿里云的pfs的group2,就是modp1024

这里扫盲下对应关系为设置使用Diffie-Hellman组。一般支持下列值。

modp1024 (DHgroup 2),modp1536 (DHgroup 5), modp2048 (DHgroup 14), modp3072 (DHgroup 15), modp4096 (DHgroup 16), modp6144 (DHgroup 17), modp8192 (DHgroup 18)

15、本地的ipsec也要配置好,跟服务端一致即可。生存时间可以根据自己需要配置,默认30分钟,这里服务端是1天

16、这样ROS这边的IPSEC IKE V2就创建完毕,我们看ROS的连接状态可以看到如下情况: