目录

简介

该靶机还是一如既往的简单,通过信息收集发现Web服务使用LotusCMS,使用Google搜索发现存在已知漏洞,通过漏洞利用脚本获得webshell,然后通过内核漏洞直接提升权限到root。

信息收集

探测目标主机IP地址,如图:

然后对目标主机进行快速端口扫描,发现开启22和80端口,OpenSSH版本4.7p1,Apache版本2.2.8,PHP版本5.2.4-2,操作系统可能为Debian或Ubuntu,内核版本为2.6.X,如图:

然后访问80端口Web服务,如图:

点击Login之后进入登录页,简单测试SQL注入发现不存在,然后在下方发现使用LotusCMS,如图:

访问网站的同时使用dirbuster扫描网站目录,如图:

漏洞检测与利用

使用Nikto扫描网站漏洞发现phpmyadmin目录,且使用的数据库管理系统是MySQL,如图:

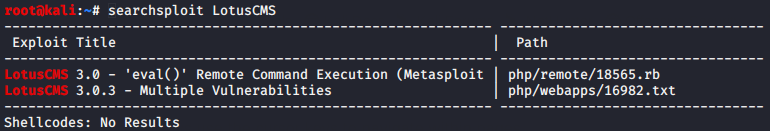

使用Google搜索LotusCMS存在的已知漏洞发现远程代码执行,然后使用searchsploit查找漏洞利用程序,如图:

使用Metasploit查找到漏洞利用模块,如图:

设置目标主机IP地址,从前面的Web目录扫描结果发现不存在lcms,所以需要设置URI为根目录才能利用成功,相关参数如图:

然后获得phpmeterpreter Shell,但是仅仅是Web服务权限,如图:

权限提升

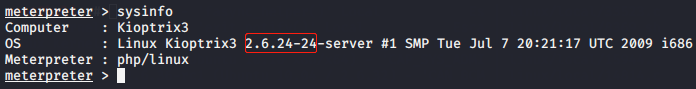

查看操作系统信息发现内核版本是2.6.24-24,如图:

搜索内核版本2.6.24左右的内核提权漏洞利用程序,如图:

然后使用Dirty COW进行提权,40616.c无法成功,40839.c可以成功(需将源文件上传到目标主机编译才行),如图:

然后使用用户名firefart和密码test通过ssh登录远程主机,如图:

总结

对该靶机来说,需要注意到使用的CMS信息,其次需要灵活修改漏洞利用模块相关参数,提权需要多尝试不同源码。