1、Service介绍

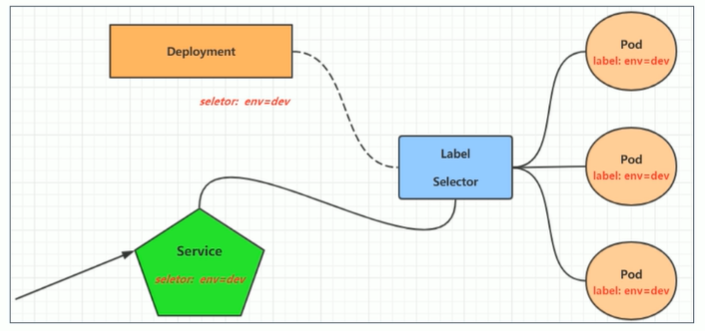

在Kubernetes中,Pod是应用程序的载体,我们可以通过Pod的IP来访问应用程序,但是Pod的IP地址不是固定的,这就意味着不方便直接采用Pod的IP对服务进行访问。

为了解决这个问题,Kubernetes提供了Service资源,Service会对提供同一个服务的多个Pod进行聚合,并且提供一个统一的入口地址,通过访问Service的入口地址就能访问到后面的Pod服务。

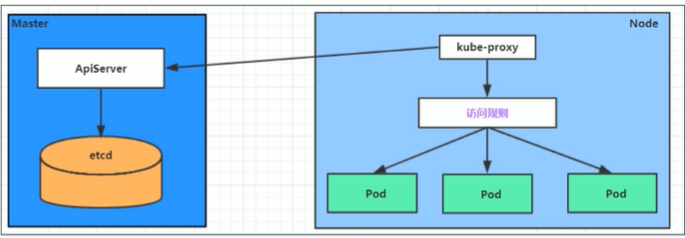

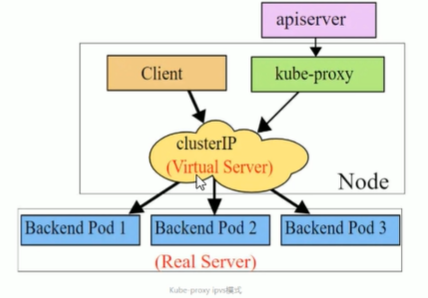

Service在很多情况下只是一个概念,真正起作用的其实是kube-proxy服务进程,每个Node节点上都运行了一个kube-proxy的服务进程。当创建Service的时候会通过API Server向etcd写入创建的Service的信息,而kube-proxy会基于监听的机制发现这种Service的变化,然后它会将最新的Service信息转换为对应的访问规则。

kube-proxy目前支持三种工作模式:

-

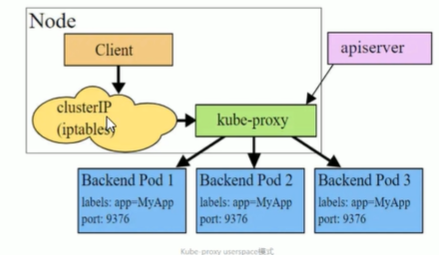

userspace模式:

userspace模式下,kube-proxy会为每一个Service创建一个监听端口,发向Cluster IP的请求被iptables规则重定向到kube-proxy监听的端口上,kube-proxy根据LB算法(负载均衡算法)选择一个提供服务的Pod并和其建立连接,以便将请求转发到Pod上。

该模式下,kube-proxy充当了一个四层负载均衡器的角色。由于kube-proxy运行在userspace中,在进行转发处理的时候会增加内核和用户空间之间的数据拷贝,虽然比较稳定,但是效率非常低下。

-

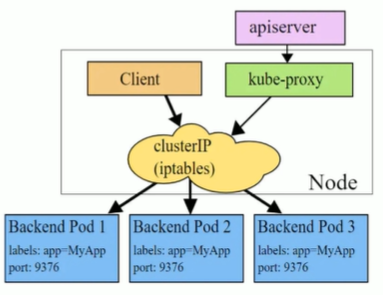

iptables模式

iptables模式下,kube-proxy为Service后端的每个Pod创建对应的iptables规则,直接将发向Cluster IP的请求重定向到一个Pod的IP上。

该模式下kube-proxy不承担四层负载均衡器的角色,只负责创建iptables规则。该模式的优点在于较userspace模式效率更高,但是不能提供灵活的LB策略,当后端Pod不可用的时候无法进行重试。

-

ipvs模式

ipvs模式和iptables类似,kube-proxy监控Pod的变化并创建相应的ipvs规则。ipvs相对iptables转发效率更高,除此之外,ipvs支持更多的LB算法。

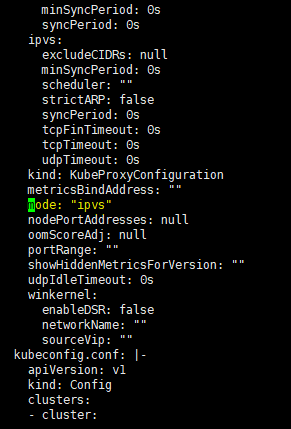

开启ipvs(必须安装ipvs内核模块,否则会降级为iptables)

kubectl edit cm kube-proxy -n kube-system # 找到mode,添加"ipvs"

# 删除原来标签为kube-proxy的pod

kubectl delete pod -l k8s-app=kube-proxy -n kube-system

# 测试ipvs模块是否开启成功

ipvsadm -Ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 172.17.0.1:32176 rr

-> 192.168.104.2:80 Masq 1 0 0

TCP 192.168.209.140:32176 rr

-> 192.168.104.2:80 Masq 1 0 0

TCP 192.168.219.64:32176 rr

-> 192.168.104.2:80 Masq 1 0 0

TCP 10.96.0.1:443 rr

-> 192.168.209.140:6443 Masq 1 0 0

TCP 10.96.0.10:53 rr

-> 10.244.0.2:53 Masq 1 0 0

-> 10.244.0.3:53 Masq 1 0 0

TCP 10.96.0.10:9153 rr

-> 10.244.0.2:9153 Masq 1 0 0

-> 10.244.0.3:9153 Masq 1 0 0

TCP 10.96.178.15:80 rr

-> 192.168.104.2:80 Masq 1 0 0

TCP 10.244.0.0:32176 rr

-> 192.168.104.2:80 Masq 1 0 0

TCP 10.244.0.1:32176 rr

-> 192.168.104.2:80 Masq 1 0 0

TCP 127.0.0.1:32176 rr

-> 192.168.104.2:80 Masq 1 0 0

UDP 10.96.0.10:53 rr

-> 10.244.0.2:53 Masq 1 0 0

-> 10.244.0.3:53 Masq 1 0

2、Service类型

Service的资源清单:

apiVersion: v1 # 版本

kind: Service # 类型

metadata: # 元数据

name: # 资源名称

namespace: # 命名空间

spec:

selector: # 标签选择器,用于确定当前Service代理那些Pod

app: nginx

type: NodePort # Service的类型,指定Service的访问方式

clusterIP: # 虚拟服务的IP地址

sessionAffinity: # session亲和性,支持ClientIP、None两个选项,默认值为None

ports: # 端口信息

- port: 8080 # Service端口

protocol: TCP # 协议

targetPort : # Pod端口

nodePort: # 主机端口

spec.type说明:

ClusterIP:默认值,它是Kubernetes系统自动分配的虚拟IP,只能在集群内部访问。

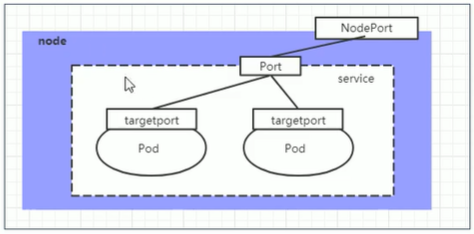

NodePort:将Service通过指定的Node上的端口暴露给外部,通过此方法,就可以在集群外部访问服务。

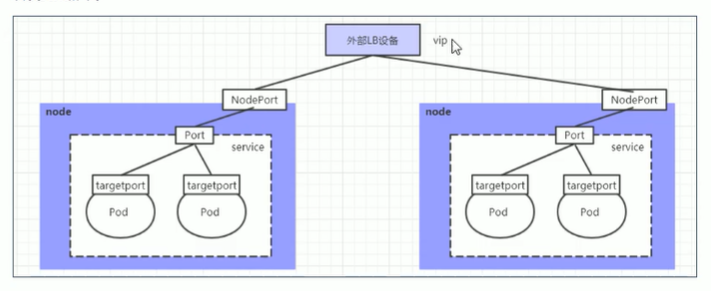

LoadBalancer:使用外接负载均衡器完成到服务的负载分发,注意此模式需要外部云环境的支持。

ExternalName:把集群外部的服务引入集群内部,直接使用。

3、Service使用

3.1、实验环境准备

在使用Service之前,首先利用Deployment创建三个Pod,为pod设置app=ngxinx-pod标签。

# 创建deployment.yaml文件

apiVersion: apps/v1

kind: Deployment

metadata:

name: pc-deployment

namespace: dev

spec:

replicas: 3

selector:

matchLabels:

app: nginx-pod

template:

metadata:

labels:

app: nginx-pod

spec:

containers:

- name: nginx

image: nginx:1.17.1

ports:

- containerPort: 80

创建和查看Pod的信息

# 创建

kubectl create -f deployment.yaml

# 查看

kubectl get pods -n dev -o wide

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

pc-deployment-7d7dd5499b-6gmxf 1/1 Running 0 9m 192.168.104.3 node2 <none> <none>

pc-deployment-7d7dd5499b-xfn7w 1/1 Running 0 9m 192.168.104.1 node2 <none> <none>

pc-deployment-7d7dd5499b-zdllp 1/1 Running 0 9m 192.168.166.130 node1 <none> <none>

为了后面测试方便,修改三个Pod中Nginx的index.html

# 此处只展示了一个,其他两个操作相同。

# 进入容器内部

kubectl exec -it pc-deployment-7d7dd5499b-6gmxf -n dev /bin/sh

# 修改index.html,将原本内容替换成Pod对应的ip

echo "192.168.104.3 > /usr/share/nginx/html/index.html

修改完毕后,进行测试访问

curl 192.168.104.3

> 192.168.104.3

curl 192.168.104.1

> 192.168.104.1

curl 192.168.166.130

> 192.168.166.130

3.2、ClusterIP类型的Service

1)、创建Service

# 创建service-clusterip.yaml文件

apiVersion: v1

kind: Service

metadata:

name: service-clusterip

namespace: dev

spec:

selector:

app: nginx-pod

clusterIP: 10.97.97.97 # service的IP地址,如果不写,默认会生成一个

type: ClusterIP

ports:

- port: 80 # Service的端口

targetPort: 80 # Pod的端口

2)、创建Service以及查看

# 创建

kubectl create -f service-clusterip.yaml

# 查看

kubectl get svc -n dev -o wide

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE SELECTOR

service-clusterip ClusterIP 10.97.97.97 <none> 80/TCP 44s app=nginx-pod

# 查看详细信息

kubectl describe svc service-clusterip -n dev

Name: service-clusterip

Namespace: dev

Labels: <none>

Annotations: <none>

Selector: app=nginx-pod

Type: ClusterIP

IP: 10.97.97.97

Port: <unset> 80/TCP

TargetPort: 80/TCP

Endpoints: 192.168.104.1:80,192.168.104.3:80,192.168.166.130:80

# Endpoints列表里就是当前Service可以负载到的服务入口

Session Affinity: None

Events: <none>

Endpoint是Kubernetes中的一个资源对象,存储在etcd中,用来记录一个service对应的所有Pod的访问地址,它是根据service配置文件中的selector描述产生的。

一个service由一组Pod组成,这些Pod通过Endpoints暴露出来,Endpoints是实现实际服务的端点集合。换言之,service和Pod之间的联系是通过Endpoints实现的。

# 查看Endpoint

kubectl get endpoints -n dev -o wide

NAME ENDPOINTS AGE

service-clusterip 192.168.104.1:80,192.168.104.3:80,192.168.166.130:80 9m24s

3)、查看ipvs的映射规则

ipvsadm -Ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 172.17.0.1:32176 rr

-> 192.168.104.2:80 Masq 1 0 0

TCP 192.168.209.140:32176 rr

-> 192.168.104.2:80 Masq 1 0 0

TCP 192.168.219.64:32176 rr

-> 192.168.104.2:80 Masq 1 0 0

TCP 10.96.0.1:443 rr

-> 192.168.209.140:6443 Masq 1 0 0

TCP 10.96.0.10:53 rr

-> 10.244.0.2:53 Masq 1 0 0

-> 10.244.0.3:53 Masq 1 0 0

TCP 10.96.0.10:9153 rr

-> 10.244.0.2:9153 Masq 1 0 0

-> 10.244.0.3:9153 Masq 1 0 0

TCP 10.96.178.15:80 rr

-> 192.168.104.2:80 Masq 1 0 0

# 这块是不是很眼熟了,rr表示轮询

TCP 10.97.97.97:80 rr

-> 192.168.104.1:80 Masq 1 0 0

-> 192.168.104.3:80 Masq 1 0 0

-> 192.168.166.130:80 Masq 1 0 0

# -------------------------------

TCP 10.244.0.0:32176 rr

-> 192.168.104.2:80 Masq 1 0 0

TCP 10.244.0.1:32176 rr

-> 192.168.104.2:80 Masq 1 0 0

TCP 127.0.0.1:32176 rr

-> 192.168.104.2:80 Masq 1 0 0

UDP 10.96.0.10:53 rr

-> 10.244.0.2:53 Masq 1 0 0

-> 10.244.0.3:53 Masq 1 0 0

4)、访问10.97.97.97.80

while true;do curl 10.97.97.97:80; sleep 2;done;

# 轮询效果

192.168.104.3

192.168.104.1

192.168.166.130

192.168.104.3

192.168.104.1

192.168.166.130

192.168.104.3

......

5)、负载分发策略

对Service的访问被分发到了后端的Pod上去,目前Kubernetes提供了两种负载分发策略:

-

如果不定义,默认使用kube-proxy的策略,比如随机、轮询等。

-

基于客户端地址的会话保持模式,即来自同一个客户端发起的所有请求都会转发到固定的一个Pod上,这对于传统基于Session的认证项目来说很友好,此模式可以在spec中添加

sessionAffinity: ClusterIP选项。

修改分发策略:

apiVersion: v1

kind: Service

metadata:

name: service-clusterip

namespace: dev

spec:

selector:

app: nginx-pod

clusterIP: 10.97.97.97 # service的IP地址,如果不写,默认会生成一个

type: ClusterIP

sessionAffinity: ClientIP # 修改分发策略为基于客户端地址的会话保持模式

ports:

- port: 80 # Service的端口

targetPort: 80 # Pod的端口

更新svc以及访问

# 更新

kubectl apply -f service-clusterip.yaml

# 访问

while true;do curl 10.97.97.97:80; sleep 2;done;

192.168.166.130

192.168.166.130

192.168.166.130

192.168.166.130

192.168.166.130

192.168.166.130

....

3.3、HeadLiness类型的Service

在某些场景中,开发人员可能不想使用Service提供的负载均衡功能,而希望自己来控制负载均衡策略,针对这种情况,Kubernetes提供了HeadLinesss Service,这类Service不会分配Cluster IP,如果想要访问Service,只能通过Service的域名进行查询。

1)、创建Service

# 创建service-headliness.yaml

apiVersion: v1

kind: Service

metadata:

name: service-headliness

namespace: dev

spec:

selector:

app: nginx-pod

clusterIP: None # 将clusterIP设置为None,即可创建headliness Service

type: ClusterIP

ports:

- port: 80 # Service的端口

targetPort: 80 # Pod的端口

2)、查看详情

kubectl describe svc service-headliness -n dev

Name: service-headliness

Namespace: dev

Labels: <none>

Annotations: Selector: app=nginx-pod

Type: ClusterIP

IP: None

Port: <unset> 80/TCP

TargetPort: 80/TCP

Endpoints: 192.168.104.1:80,192.168.104.3:80,192.168.166.130:80

Session Affinity: None

Events: <none>

3)、查看域名解析情况

# 查看pod

kubectl get pod -n dev

NAME READY STATUS RESTARTS AGE

pc-deployment-7d7dd5499b-6gmxf 1/1 Running 0 26m

pc-deployment-7d7dd5499b-xfn7w 1/1 Running 0 26m

pc-deployment-7d7dd5499b-zdllp 1/1 Running 0 26m

# 进入Pod中,执行cat /etc/resolv.conf命令

kubectl exec -it pc-deployment-7d7dd5499b-6gmxf -n dev /bin/sh

# cat /etc/resolv.conf

nameserver 10.96.0.10

search dev.svc.cluster.local svc.cluster.local cluster.local

options ndots:5

4)、通过Service的域名进行查询

yum -y install bind-utils

dig @10.96.0.10 service-headliness.dev.svc.cluster.local

; <<>> DiG 9.11.4-P2-RedHat-9.11.4-26.P2.el7_9.5 <<>> @10.96.0.10 service-headliness.dev.svc.cluster.local

; (1 server found)

;; global options: +cmd

;; Got answer:

;; WARNING: .local is reserved for Multicast DNS

;; You are currently testing what happens when an mDNS query is leaked to DNS

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 13705

;; flags: qr aa rd; QUERY: 1, ANSWER: 3, AUTHORITY: 0, ADDITIONAL: 1

;; WARNING: recursion requested but not available

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;service-headliness.dev.svc.cluster.local. IN A

;; ANSWER SECTION:

service-headliness.dev.svc.cluster.local. 30 IN A 192.168.104.3

service-headliness.dev.svc.cluster.local. 30 IN A 192.168.104.1

service-headliness.dev.svc.cluster.local. 30 IN A 192.168.166.130

;; Query time: 1 msec

;; SERVER: 10.96.0.10#53(10.96.0.10)

;; WHEN: Tue Aug 10 17:27:25 CST 2021

;; MSG SIZE rcvd: 237

3.4、NodePort类型的Service

在之前的案例中,创建的Service的IP地址只能在集群内部才可以访问,如果希望Service暴露给集群外部使用,那么就需要使用到另外一种类型的Service,称为NodePort类型的Service。NodePort的工作原理就是将Service的端口映射到Node的一个端口上,然后就可以通过NodeIP:NodePort来访问Service了。

1)、创建Service

apiVersion: v1

kind: Service

metadata:

name: service-nodeport

namespace: dev

spec:

selector:

app: nginx-pod

type: NodePort # Service类型为NodePort

ports:

- port: 80 # Service的端口

targetPort: 80 # Pod的端口

nodePort: 30002 # 指定绑定的node的端口

#(默认取值范围是30000~32767),如果不指定,会默认分配

2)、查看Service

kubectl get svc service-nodeport -n dev -o wide

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE SELECTOR

service-nodeport NodePort 10.102.12.251 <none> 80:30002/TCP 17s app=nginx-pod

3)、访问

通过浏览器访问:http://192.168.209.140:30002

3.5、LoadBalancer类型

LoadBalancer和NodePort很相似,目的都是向外部暴露一个端口,区别在于LoadBalancer会在集群的外部再来做一个负载均衡设备,而这个设备需要外部环境的支持,外部服务发送到这个设备上的请求,会被设备负载之后转发到集群中。

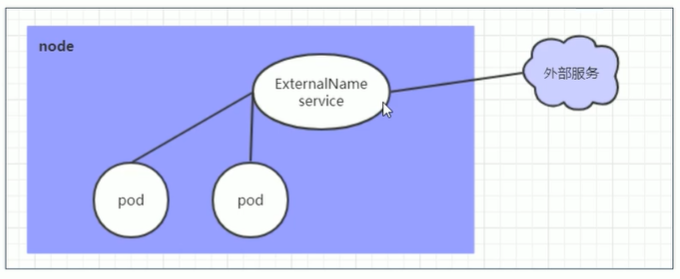

3.6、ExternalName类型的Service

ExternalName类型的Service用于引入集群外部的服务,它通过externalName属性指定一个服务的地址,然后在集群内部访问此Service就可以访问到外部的服务了。

1)、创建service-externalname.yaml

apiVersion: v1

kind: Service

metadata:

name: service-externalname

namespace: dev

spec:

type: ExternalName # Service类型为ExternalName

externalName: www.baidu.com # 改成IP地址也可以

2)、域名解析

dig @10.96.0.10 service-externalname.dev.svc.cluster.local

<<>> DiG 9.11.4-P2-RedHat-9.11.4-26.P2.el7_9.5 <<>> @10.96.0.10 service-externalname.dev.svc.cluster.local

; (1 server found)

;; global options: +cmd

;; Got answer:

;; WARNING: .local is reserved for Multicast DNS

;; You are currently testing what happens when an mDNS query is leaked to DNS

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 65339

;; flags: qr aa rd; QUERY: 1, ANSWER: 4, AUTHORITY: 0, ADDITIONAL: 1

;; WARNING: recursion requested but not available

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;service-externalname.dev.svc.cluster.local. IN A

;; ANSWER SECTION:

service-externalname.dev.svc.cluster.local. 30 IN CNAME www.baidu.com.

www.baidu.com. 30 IN CNAME www.a.shifen.com.

www.a.shifen.com. 30 IN A 14.215.177.38

www.a.shifen.com. 30 IN A 14.215.177.39

;; Query time: 29 msec

;; SERVER: 10.96.0.10#53(10.96.0.10)

;; WHEN: Tue Aug 10 17:51:15 CST 2021

;; MSG SIZE rcvd: 247

4、Ingress介绍

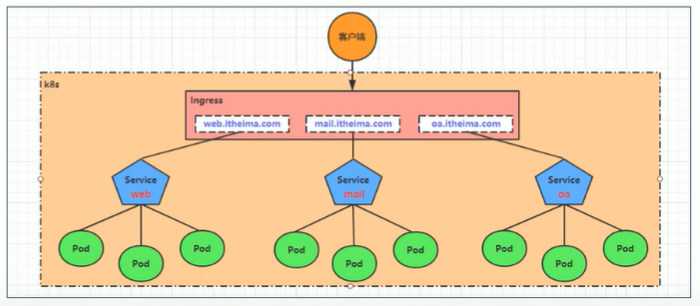

我们已经知道,Service对集群之外暴露服务的主要方式有两种:NodePort和LoadBalancer,但是这两种方式,都有一定的缺点:

- NodePort方式的缺点是会占用很多集群机器的端口,那么当集群服务变多的时候,这个缺点就愈发明显。

- LoadBalancer的缺点是每个Service都需要一个LB,浪费,麻烦,并且需要Kubernetes之外的设备的支持。

基于这种现状,Kubernetes提供了Ingress资源对象,Ingress只需要一个NodePort或者一个LB就可以满足暴露多个Service的需求,工作机制大致如下图所示:

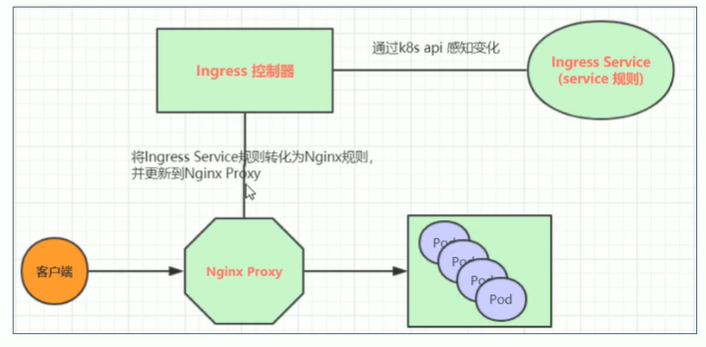

实际上,Ingress相当于一个七层的负载均衡器,是Kubernetes对反向代理的一个抽象,它的工作原理类似于Nginx,可以理解为Ingress里面建立了诸多映射规则,Ingress Controller通过监听这些配置规则并转化为Nginx的反向代理配置,然后对外提供服务。

-

Ingress:Kubernetes中的一个对象,作用是定义请求如何转发到Service的规则。

-

Ingress Controller:具体实现反向代理及负载均衡的程序,对Ingress定义的规则进行解析,根据配置的规则来实现请求转发,实现的方式有很多,比如Nginx,Contour,Haproxy等。

Ingress(以Nginx)的工作原理如下:

1、用户编写Ingress规则,说明那个域名对应Kubernetes集群中的那个Service。

2、Ingress控制器动态感知Ingress服务规则的变化,然后生成一段对应的Nginx的反向代理配置。

3、Ingress控制器会将生成的Nginx配置写入到一个运行着的Nginx服务中,并动态更新。

4、到此为止,其实真正在工作的就是一个Nginx了,内部配置了用户定义的请求规则。

5、Ingress使用

5.1、环境准备

1、搭建Ingress环境

创建文件夹,并进入到此文件夹

mkdir ingress-controller && cd ingress-controller

2、获取Ingress-nginx,本次使用的是0.30版本

wget https://raw.githubusercontent.com/kubernetes/ingress-nginx/nginx-0.30.0/deploy/static/mandatory.yaml

wget https://raw.githubusercontent.com/kubernetes/ingress-nginx/nginx-0.30.0/deploy/static/provider/baremetal/service-nodeport.yaml

3、创建Ingress-nginx以及查看:

# 创建

kubeclt apply -f ./

# 查看pod

kubectl get pod -n ingress-nginx

NAME READY STATUS RESTARTS AGE

nginx-ingress-controller-5bb8fb4bb6-mn8xp 1/1 Running 0 37s

# 查看Service

kubectl get svc -n ingress-nginx

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

ingress-nginx NodePort 10.110.119.41 <none> 80:30994/TCP,443:30693/TCP 2m27s

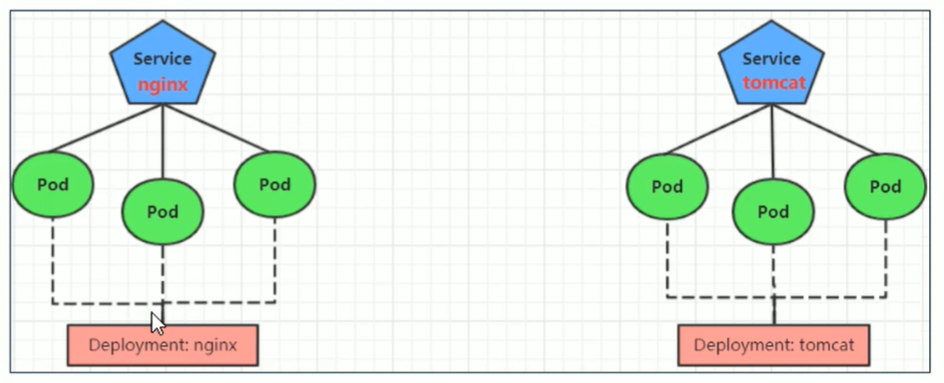

5.2、准备Service和Pod

为了后面的实验比较方便,创建如下图所示的模型:

1)、创建tomcat-nginx.yaml

apiVersion: apps/v1

kind: Deployment

metadata:

name: nginx-deployment

namespace: dev

spec:

replicas: 3

selector:

matchLabels:

app: nginx-pod

template:

metadata:

labels:

app: nginx-pod

spec:

containers:

- name: nginx

image: nginx:1.17.1

ports:

- containerPort: 80

---

apiVersion: apps/v1

kind: Deployment

metadata:

name: tomcat-deployment

namespace: dev

spec:

replicas: 3

selector:

matchLabels:

app: tomcat-pod

template:

metadata:

labels:

app: tomcat-pod

spec:

containers:

- name: tomcat

image: tomcat:8.5-jre10-slim

ports:

- containerPort: 8080

---

apiVersion: v1

kind: Service

metadata:

name: nginx-service

namespace: dev

spec:

selector:

app: nginx-pod

clusterIP: None

type: ClusterIP

ports:

- port: 80

targetPort: 80

---

apiVersion: v1

kind: Service

metadata:

name: tomcat-service

namespace: dev

spec:

selector:

app: tomcat-pod

clusterIP: None

type: ClusterIP

ports:

- port: 8080

targetPort: 8080

2)、创建Service和Pod以及查看

# 创建

kubectl create -f tomcat-ngxin.yaml

deployment.apps/nginx-deployment created

deployment.apps/tomcat-deployment created

service/nginx-service created

service/tomcat-service created

# 查看

kubectl get svc,pod -n dev

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/nginx-service ClusterIP None <none> 80/TCP 2m18s

service/service-externalname ExternalName <none> www.baidu.com <none> 118m

service/service-headliness ClusterIP None <none> 80/TCP 157m

service/service-nodeport NodePort 10.102.12.251 <none> 80:30002/TCP 132m

service/tomcat-service ClusterIP None <none> 8080/TCP 2m18s

NAME READY STATUS RESTARTS AGE

pod/nginx-deployment-7d7dd5499b-nv7n6 1/1 Running 0 2m18s

pod/nginx-deployment-7d7dd5499b-p7ndx 1/1 Running 0 2m18s

pod/nginx-deployment-7d7dd5499b-qfqpp 1/1 Running 0 2m18s

pod/pc-deployment-7d7dd5499b-6gmxf 1/1 Running 0 3h1m

pod/pc-deployment-7d7dd5499b-xfn7w 1/1 Running 0 3h1m

pod/pc-deployment-7d7dd5499b-zdllp 1/1 Running 0 3h1m

pod/tomcat-deployment-7d5fcd4756-82xd4 1/1 Running 0 2m18s

pod/tomcat-deployment-7d5fcd4756-8gz84 1/1 Running 0 2m18s

pod/tomcat-deployment-7d5fcd4756-pv7zw 1/1 Running 0 2m18s

5.3、HTTP

1)、创建ingress-http.yaml

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: ingress-http

namespace: dev

spec:

rules:

- host: nginx.negan.com

http:

paths:

- path: /

backend:

serviceName: nginx-service

servicePort: 80

- host: tomcat.negan.com

http:

paths:

- path: /

backend:

serviceName: tomcat-service

servicePort: 8080

2)、创建以及查看

# 创建

kubectl apply -f ingress-http.yaml

# 查看

kubectl get ingress -n dev

NAME CLASS HOSTS ADDRESS PORTS AGE

ingress-http <none> nginx.negan.com,tomcat.negan.com 80 5s

# 查看详情

kubectl describe ingress ingress-http -n dev

Name: ingress-http

Namespace: dev

Address: 10.110.119.41

Default backend: default-http-backend:80 (<error: endpoints "default-http-backend" not found>)

Rules:

Host Path Backends

---- ---- --------

nginx.negan.com

/ nginx-service:80 (192.168.104.1:80,192.168.104.3:80,192.168.104.5:80 + 3 more...)

tomcat.negan.com

/ tomcat-service:8080 (192.168.104.4:8080,192.168.104.6:8080,192.168.166.134:8080)

Annotations: Events:

Type Reason Age From Message

---- ------ ---- ---- -------

Normal CREATE 90s nginx-ingress-controller Ingress dev/ingress-http

Normal UPDATE 60s nginx-ingress-controller Ingress dev/ingress-http

3)、测试访问

在本机的hosts文件中添加如下的规则 (ip为主机master)

# C:WindowsSystem32driversetchosts

192.168.209.140 nginx.negan.com

192.168.209.140 tomcat.negan.com

查看ingress-nginx暴露的端口

kubectl get svc -n ingress-nginx

kubectl get svc -n ingress-nginx

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

ingress-nginx NodePort 10.110.119.41 <none> 80:30994/TCP,443:30693/TCP 23m

通过浏览器访问:http://nginx.negan.com:30994 和 http://tomcat.negan.com:30994

5.4、HTTPS

1)、生成证书

openssl req -x509 -sha256 -nodes -days 365 -newkey rsa:2048 -keyout tls.key -out tls.crt -subj "/C=CN/ST=BJ/L=BJ/O=nginx/CN=xudaxian.com"

2)、创建密钥

kubectl create secret tls tls-secret --key tls.key --cert tls.crt

3)、创建ingress-https.yaml

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: ingress-https

namespace: dev

spec:

tls:

- hosts:

- nginx.xudaxian.com

- tomcat.xudaxian.com

secretName: tls-secret # 指定秘钥

rules:

- host: nginx.negan.com

http:

paths:

- path: /

backend:

serviceName: nginx-service

servicePort: 80

- host: tomcat.negan.com

http:

paths:

- path: /

backend:

serviceName: tomcat-service

servicePort: 8080

4)、创建和查看

# 创建

kubectl create -f ingress-https.yaml

# 查看

kubectl get ingress ingress-https -n dev

NAME CLASS HOSTS ADDRESS PORTS AGE

ingress-https <none> nginx.negan.com,tomcat.negan.com 80, 443 3s

# 查看详情

Name: ingress-https

Namespace: dev

Address:

Default backend: default-http-backend:80 (<error: endpoints "default-http-backend" not found>)

TLS:

tls-secret terminates nginx.negan.com,tomcat.negan.com

Rules:

Host Path Backends

---- ---- --------

nginx.negan.com

/ nginx-service:80 (192.168.104.1:80,192.168.104.3:80,192.168.104.5:80 + 3 more...)

tomcat.negan.com

/ tomcat-service:8080 (192.168.104.4:8080,192.168.104.6:8080,192.168.166.134:8080)

Annotations: <none>

Events:

Type Reason Age From Message

---- ------ ---- ---- -------

Normal CREATE 41s nginx-ingress-controller Ingress dev/ingress-https

5)、访问

通过浏览器访问:https://nginx.negan.com:30693和 https://tomcat.negan.com:30693