1.靶场介绍

在本次的打靶中,首先以封神台这个靶场为例,靶场链接在这:https://hack.zkaq.cn/,大家有空也去看看!

2.目标靶场

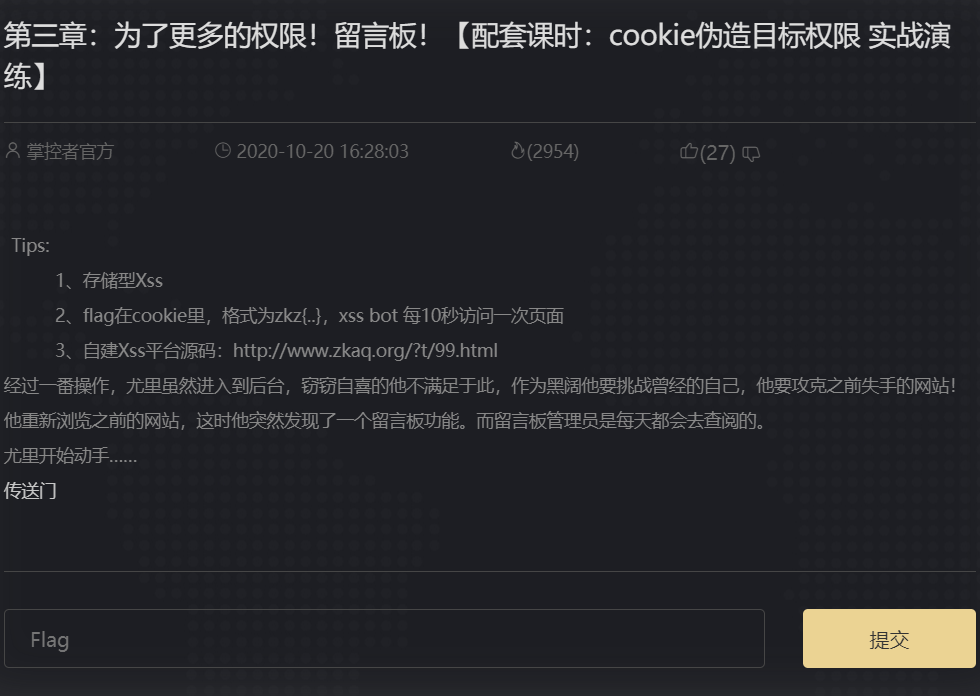

这次,我们打的靶场与XSS有关,靶场地址为:https://hack.zkaq.cn/battle/target?id=4f845e5bd308ba0d,注册登录就可以了。

这个靶场还是采用了CTF制,夺取flag为考核标准。

3.实战开始

打开传送门,直接来到了一个新的站点,这个站点是留言版形式的,这种类型的常常出现在论坛博客,好友交流平台上。

这是一个存储型的XSS,存储型XSS的危害要更大一些;本次任务,说白了就是得到该站点,管理员的cookie值,同时这个cookie值中又有我们想要的flag!

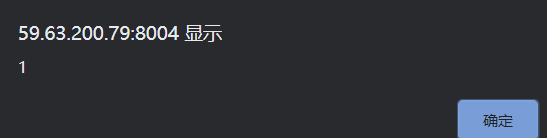

我们都知道,检测xss的点,最常用的语句是<script>alert('xss')</script>

在标题处,添加脚本语言,观察效果!

可以看到,有弹窗的效果,即证明存在xss漏洞,于是可以得到cookie。

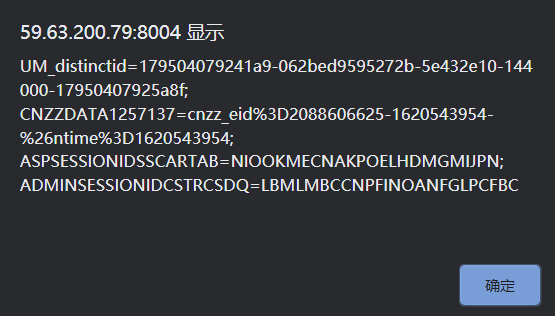

最初以为这个就是要找的cookie,可惜不是,不存在flag。最后使用xss平台来在线获取管理员的cookie值。

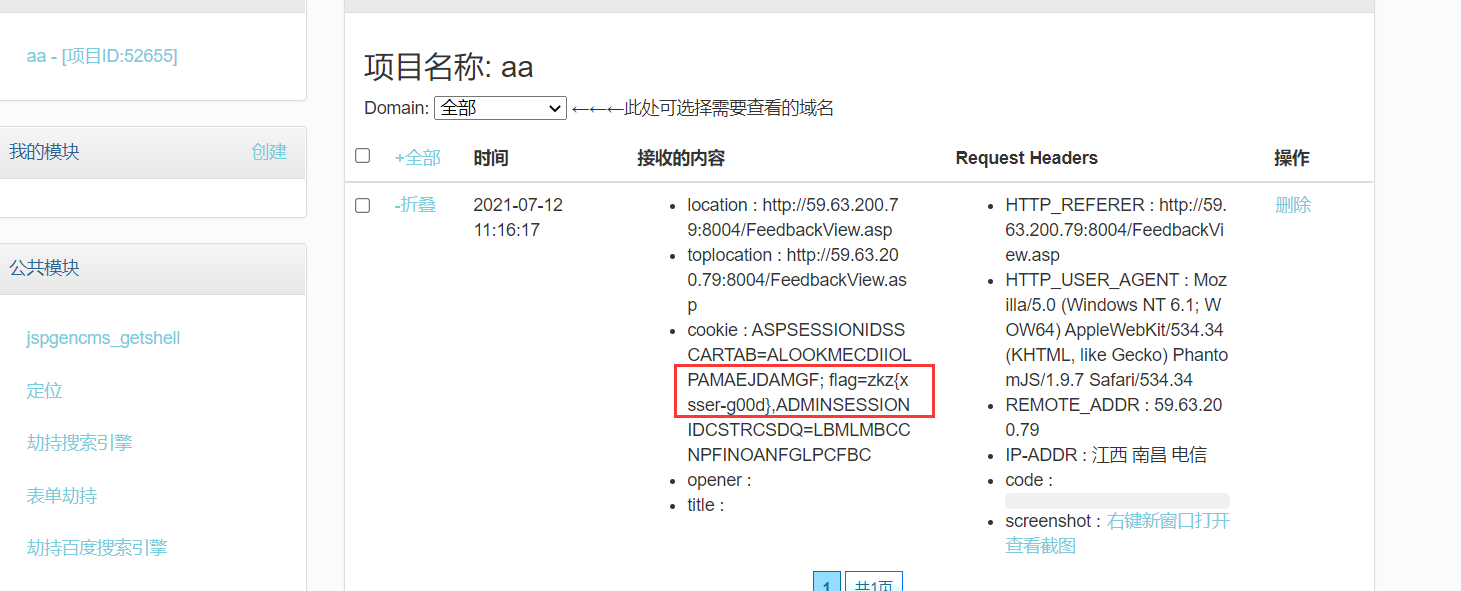

使用xss平台后,可得到,如下图。

于是就得到了flag!