XSS-存储型

1.LOW

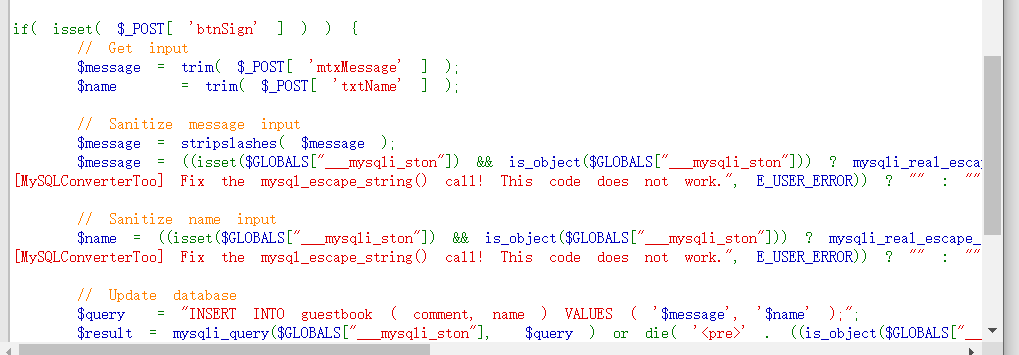

查看源码

同样,根本没有做任何的处理,就传入了参数的值。

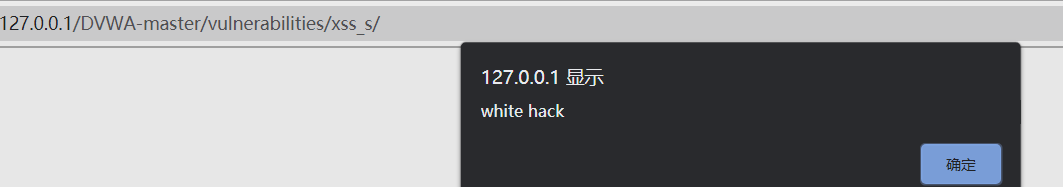

<script>alert('white hack')</script>

2.Medium

查看源码

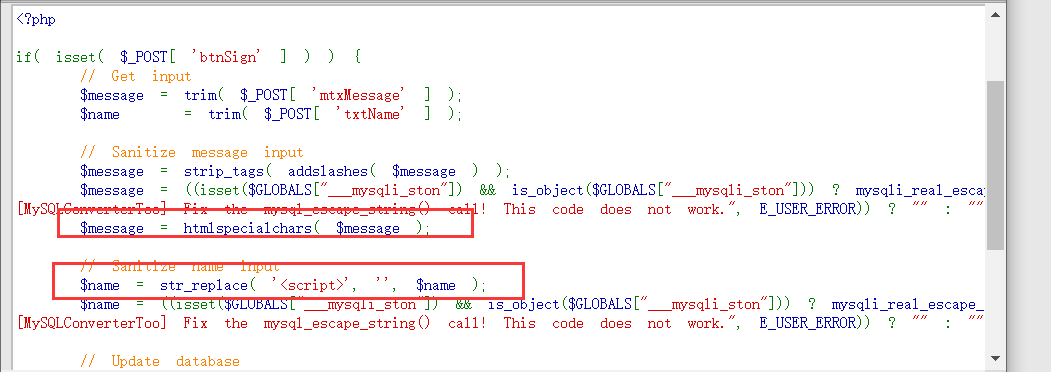

查看源码我们可以看到使用了过滤函数 htmlspecialchars() 对输入的message进行了实体转换,不了解htmlspecialchars()函数的可以去了解一下https://baijiahao.baidu.com/s?id=1621553793329253809&wfr=spider&for=pc

由于message处使用了htmlspecialchars()函数进行了过滤,所以不存在漏洞点,但是在name处,只是过滤了“

DVWA靶机xss(四)

欢迎一起交流。