1、对称加密过程由那三部分组成

分别是:1.发送方用对称密钥将数据进行加密,得到密文数据;2.密文数据经过公网发送到接收方;3.接收方在接收到密文数据后,用密钥对密文数据解密,得到数据.

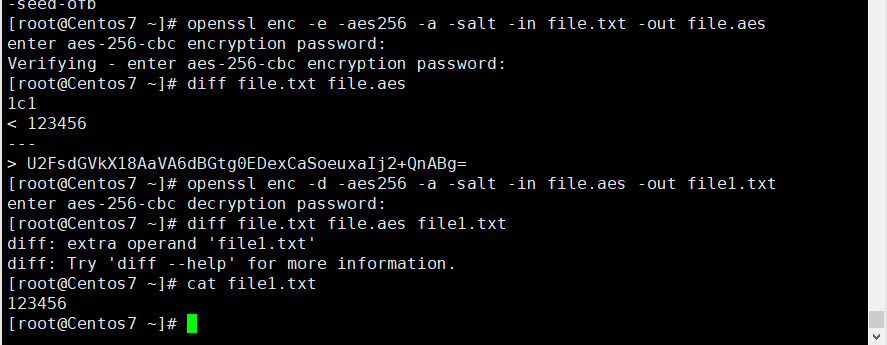

2、使用 openssl 中的 aes 对称加密算法对文件 file.txt 进行加密,然后解密

3、搭建CA和申请证书

#查看CA目录是否存在,不存在则创建 ll /etc/pki/CA || mkdir /etc/pki/CA/{crets,crl,newcerts,private} -pv && tree /etc/pki/CA #创建index.txt,serial.否则ca颁发证书时会报错. cd /etc/pki/CA/ touch index.txt echo 01 > serial #创建CA私钥 cakey.pem (umask 066; openssl genrsa -out private/cakey.pem 2048) #给CA颁发自签名证书 cacert.pem windows可以用crt后缀 openssl req -new -x509 -key private/cakey.pem -days 3650 -out cacert.pem #查看CA证书 cacert.pem openssl x509 -in cacert.pem -noout -text #用户生成私钥 app.key (umask 066; openssl genrsa -out /data/app.key 2048) #用户申请证书 app.csr openssl req -new -key /data/app.key -out /data/app.csr ####(国家,省份,组织必须和CA一致) #CA颁发证书 app.crt openssl ca -in /data/app.csr -out /etc/pki/CA/certs/app.crt -days 365

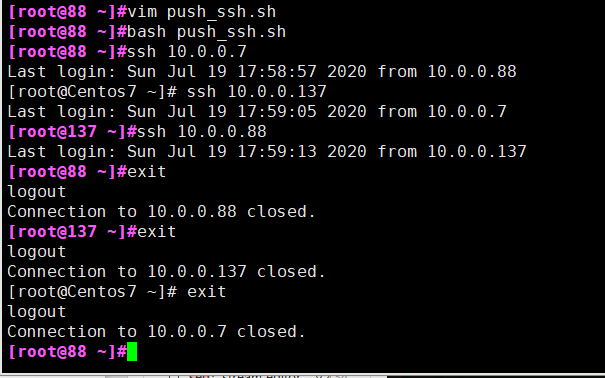

4、使用脚本实现多个用户key验证免密登录

#!/bin/bash HOST=" 10.0.0.7 10.0.0.137 " PASS=123456 ssh-keygen -P "" -f /root/.ssh/id_rsa &> /dev/null sed -i 's#.*StrictHostKeyChecking.*#StrictHostKeyChecking no#' /etc/ssh/ssh_config rpm -q sshpass &> /dev/null || yum install -y sshpass &> /dev/null sshpass -p $PASS ssh-copy-id -o StrictHostKeyChecking=no 10.0.0.88 &> /dev/null for i in $HOST;do { sshpass -p $PASS scp -r .ssh $i: &> /dev/null }& done wait