本文首发于“合天网安实验室”

你是否正在收集各类网安网安知识学习,合天网安实验室为你总结了1300+网安技能任你学,点击获取免费靶场>>

首先介绍两个知识点,在后面的实验中运用到的。

1、7Zip

7-Zip 是一款开源软件。我们可以在任何一台计算机上使用 7-Zip ,包括用在商业用途的计算机。7-Zip 适用于 Windows 7 / Vista / XP / 2008 / 2003 / 2000 / NT / ME / 98。并且有面向 Mac OS X、Linux、Unix 平台的命令行版本。

7zip使用起来十分方便,通过添加的右键菜单,可以尝试对任意文件进行解压缩操作。7zip支持的文件格式十分丰富,其中压缩包括:7z, XZ, BZIP2, GZIP, TAR, ZIP and WIM等格式,解压缩包括:ARJ, CAB, CHM, CPIO, CramFS, DEB, DMG, FAT, HFS, ISO, LZH, LZMA, MBR, MSI, NSIS, NTFS, RAR, RPM, SquashFS, UDF, VHD, WIM, XAR, Z等格式。

在一些CTF逆向分析的题目中,我们可以尝试使用7zip对其进行解压缩操作,可能就会有意想不到的效果,可以大大加快我们的分析过程。

2、在线沙箱

网上有许多公开的在线沙箱,使用这些沙箱提供的服务,我们可以方便的观察一个程序的详细行为报告,进而判断一个程序大致的内部逻辑。

在线沙箱通常用于大致判定一个程序的行为是否安全,在逆向分析中,我们可以通过提交一个文件给沙箱程序来判断程序内部的大致逻辑,通过对沙箱报告的分析,有时候可以有效加快我们的逆向分析进程。

本文涉及知识点实操练习:

题目描述:

某日,一小学生弄了个U盘到打印店打印文件,U盘往计算机上一插,发现机子死机了,高明的打印店老板为了防止此类事件,特意设置了霸王键,可一键备份,随后老板把U盘备份了交给小王,小王想要知道U盘里到底被感染了什么你能帮帮他吗?

主机C:Reverse8目录下提供了这个UP_BOOT.img文件,请对该文件进行逆向分析,找到题目过关的Flag。

我们先来看这个病毒进行一个病毒特征分析

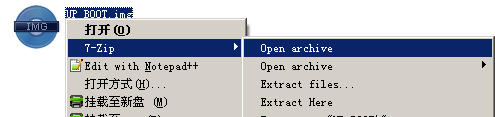

病毒程序是一个IMG文件,这种文件不是可执行文件,因此无法直接运行。我们使用7zip打开这个文件,看看里面是不是附加了什么东西。选中UP_BOOT.img文件后,单击鼠标右键,在弹出的右键菜单中选择“7Zip”——“Open archive”,如图所示:

打开文件后我们发现里面有两个文件,将其解压出来:

我们发现一个autorun.inf文件,文件内容为:

“你真厉害都到这了,看看这个游戏你肯定会喜欢的,但是据说这个游戏是被加了后门的,找到后门操作的文件的内容,取文件内容的16位md5值作为key!祝你好运.......”

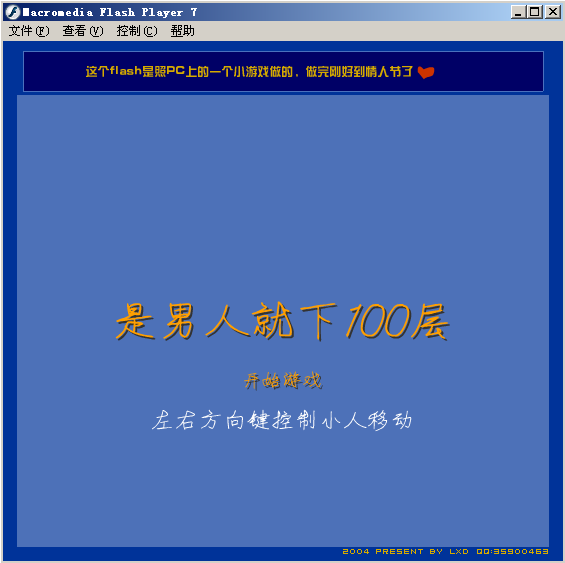

提示游戏“是男人你就下100层.exe”被加了后门,双击运行程序,发现弹出了一个游戏,游戏还是很难玩的,如下图所示:

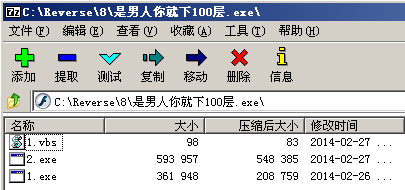

继续进行分析,再次尝试使用7Zip打开“是男人你就下100层.exe”这个文件,我们发现里面有三个文件,分别为1.vbs、1.exe、2.exe,如下图所示:

拿到这些东西,之后怎么办呢。这就可以用到我们之前讲的在线沙箱。

运行释放的1.exe文件,除了一个一闪而过的黑框之外,我们看不到任何其他行为。现在我们需要使用在线沙箱分析来加快我们的分析流程,看看1.exe都有哪些行为特征。

打开在线沙箱分析平台,一般需要你注册一个账号并激活,点击“分析文件”上传1.exe进行分析,等待一段时间就可以看到分析报告了。

从分析报告中我们可以看出,1.exe释放了一个test.txt文件到当前目录,而且把test.txt的文件属性设置为系统和隐藏,因此我们看不到文件夹里面多了一个txt文件。

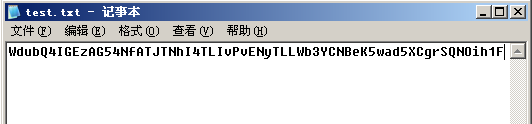

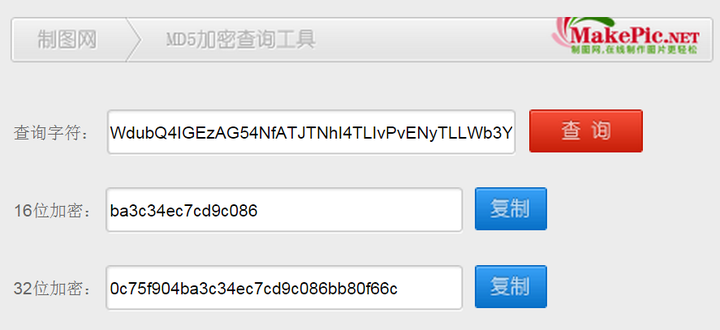

现在使用记事本打开这个test.txt文件,文件内容为(WdubQ4IGEzAG54NfATJTNhI4TLIvPvENyTLLWb3YCNBeK5wad5XCgrSQNOih1F),如图所示:

这就是我们所要找的文件,使用MD5计算工具,算出这个字符串的16位MD5值,为ba3c34ec7cd9c086,这就是我们要找的flag了,如图所示:

逆向真好玩,就是有点掉头发,最近的实验已经是一山更比一山高了,不仅仅是实验内容,而且还有不少工具需要了解。了解工具才能更好的做实验,解决问题!

这个技术你学会了吗?加入网安实验室,1300+网安技能任你学!

点击获取靶场:登录注册-合天网安实验室