一、背景

一次偶然的机会收到同事漏扫结果验证,扫描到一个s-059漏洞,本来觉着很难利用还是反弹shell的,看过文章也说利用条件较为苛刻,还是看了看。

二、漏洞环境

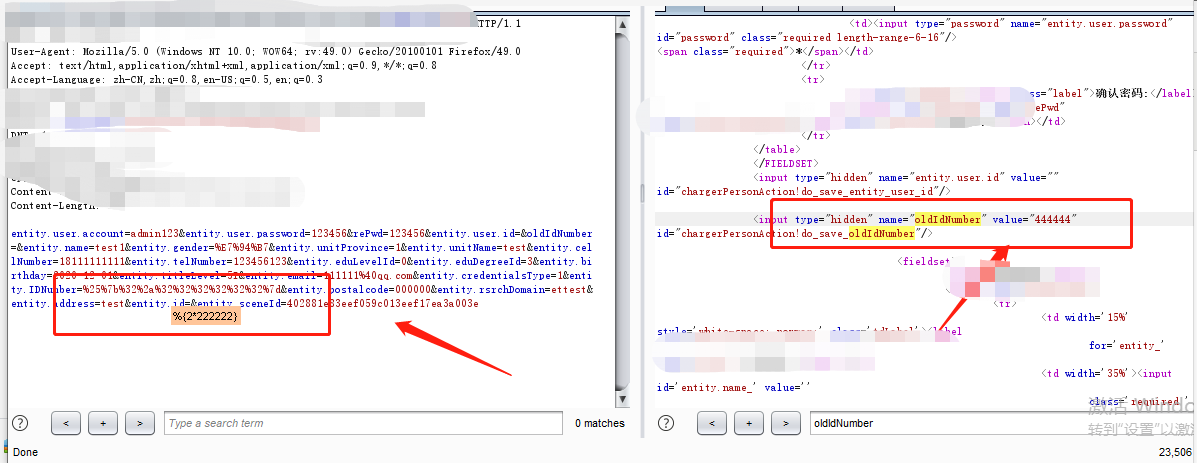

在注册处有个参数entity.IDNuber=*****,这个参数是输入存数字身份证号的,抓包该包%{2*22222},返回结果进行搜索,发现可以执行。

后来又试了试可以rce的paylaod,没有监听到shell,原因有很多种吧,也算是长见识了,之后测试Struts2的框架留意着点。

参考链接:

https://blog.csdn.net/zy15667076526/article/details/109412342