一:如何知道网站被镜像了?

复制网站标题(品牌词除外),放到百度里搜索,如果出现内容和标题都相同的站,您的网站就已经被他镜像了。姿势图如下:

当然,没有人敢镜像我的站,因为这个博客没排名,镜像这个站压根没任何意义。

二:被镜像的处理方法

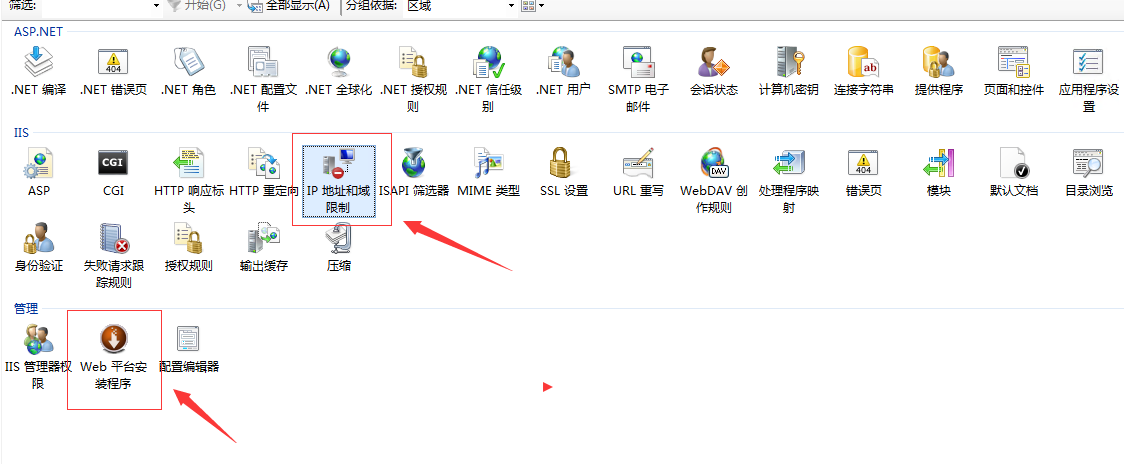

2.1、ping 对方的域名 得到IP后,直接在空间或者服务器,把镜像网站的IP丢进IP黑名单。(我把ip和域名都扔到iis里面“ip地址和域限制”里面了,如果您的iis里面没有ip地址和域限制”这个选项,请先打开“web平台安装程序”安装这个选项),我测试结果为失败。没用,还是被不断镜像!

2.2、网站启用HTTPS,可以防止部分程序镜像我们的网站(未经测试)

2.3、网站内调用防镜像代码,代码如下:

host = window.location.host;

var site= "www.tuiedu.org";

if (host!=site ){

location.href='http://'+site+window.location.pathname;

}

把上边代码,保存成JS文件,然后在首页或全站调用<script src="/你保存的文件名称.js"></script>。(注意把上面代码里的网址改成你自己的!)

测试失败!总结了下失败原因:

1、我是刚开始把js代码直接写入了全局的foot.asp文件,紧接着发现镜像站更新时竟然过滤修改了上面的js代码,膜拜下镜像大神!

2、随后我又把上面的代码保存成fangjingxiang.js文件,然后在首页或全站调用<script src="/fangjingxiang.js"></script>,发现还是不行,因为镜像站把js文件里面的代码清空了,准确来说,镜像站根本没有下载js文件,或是对js文件代码清空,然后做了专跳镜像站首页的处理,也是大神操作,膜拜。

总结下斗争经验,制定对抗策略:

3-方法一:把js代码直接写入foot.asp全局文件。不过这次我对上面的js代码做了加密处理(js在线加密,使用免费的“js混合加密”即可),如上面的代码加密后为:

['sojson.v4']["x66x69x6cx74x65x72"]["x63x6fx6ex73x74x72x75x63x74x6fx72"](((['sojson.v4']+[])["x63x6fx6ex73x74x72x75x63x74x6fx72"]['x66x72x6fx6dx43x68x61x72x43x6fx64x65']['x61x70x70x6cx79'](null,"104N111h115n116O32u61A32f119p105F110r100k111S119y46D108d111e99H97j116D105f111b110W46J104W111Y115Q116q59D10c118C97e114l32w115W105q116d101v61E32G34P119B119E119C46P116R117j105d101o100i117M46l111P114g103j34E59i10D105S102z32h40o104c111T115N116b33b61c115O105w116T101X32G41T123w10n32I32F32V108d111H99g97g116A105M111Z110M46e104L114q101W102w61D39l104W116U116f112z58n47I47Y39f43n115Q105w116K101Q43O119D105Z110Z100W111B119P46D108T111b99K97Z116c105r111W110W46f112y97y116Z104C110Z97L109E101q59G10z125"['x73x70x6cx69x74'](/[a-zA-Z]{1,}/))))('sojson.v4');

发现成功了!!!泪崩~~~

3-方法二:把上面的代码保存成fangjingxiang.js文件,然后把该文件上传到网上去(注意:一定要带上域名且域名不能是被镜像站的域名,不然你的域名会被镜像程序过滤掉。例如你被镜像的网站的域名为a.com,那js文件调用一定是<script src="https://www.b.com/fangjingxiang.js"></script>)

优化改写自卡卡SEO的文章,感谢启发。